Повне оновлення кібербезпеки охорони здоров’я відбудеться у 2025 році, і експерти попереджають, що тягар відповідності для організацій буде великим.

З 2005 року організації охорони здоров’я підпадають під дію Стандартів безпеки для захисту електронної захищеної медичної інформації («Правило безпеки») відповідно до Закону про перенесення та підзвітність медичного страхування 1996 року (HIPAA), набору національних стандартів, розроблених для захисту електронної захищеної інформації про здоров’я. інформації (ePHI). Але в той час як загрози для ePHI зростають з року в рік, Правило безпеки залишається незмінним, востаннє оновлене в січні 2013 року.

Минулого тижня Міністерство охорони здоров’я та соціальних служб США (HHS) через свій Управління з громадянських прав (OCR) запропонувало довгоочікуване оновлення правила безпеки. 400-сторінковий робочий проект настільки серйозний, наскільки це можна було б передбачити за його обсягом, із розширеними новими вимогами до постачальників, планів, розрахункових центрів та їхніх ділових партнерів. І хоча всі вимоги є стандартними передовими методами, експерти зазначають, що це нове оновлення є більш значущим і менш гнучким, ніж будь-яка попередня версія HIPAA.

Багатофакторна автентифікація, шифрування та ризики

З самого початку HIPAA завжди був найкращим, але недостатнім, регулюванням, яке диктувало кібербезпеку для галузі охорони здоров’я.

“[There’s] історія фокусу була не в тому місці через те, як HIPAA було викладено в середині 1990-х років», – каже Еррол Вайс, керівник інформаційної безпеки (CISO) Центру обміну та аналізу інформації в галузі охорони здоров’я (Health-ISAC). «У той час був великий поштовх до переведення медичної документації на електронний носій. І з появою правил HIPAA все було спрямовано на захист конфіденційності пацієнтів, але не обов’язково на захист цих записів».

Зосередження HIPAA на конфіденційності обмежило його здатність боротися з більш різноманітними загрозами кібербезпеці в 2010-х роках, зокрема програмами-вимагачами. Тим часом замість того, щоб використовувати його як основу для розробки надійної системи безпеки, організації сприймали HIPAA більше як набір полів, які потрібно перевірити. «Це закінчилося спрямовувати бюджети на відповідність і не обов’язково безпеку. І за останні п’ять-шість років ми бачили, що відбувається в середовищі, яке не є належним чином захищеним, належним чином не прив’язаним, не створеним належним чином резервним копіюванням, коли його атакують програми-вимагачі», – каже Вайс.

HHS підкреслив цей самий момент у заяві, опублікованій разом із проектом правила безпеки. З 2018 по 2023 рік, як повідомляється, масштабні порушення охорони здоров'я зросли на 102%а кількість постраждалих осіб зросла на 1002%, насамперед завдяки програмному забезпеченню-вимагачу. 2023 рік встановив новий рекорд: постраждали понад 167 мільйонів осіб.

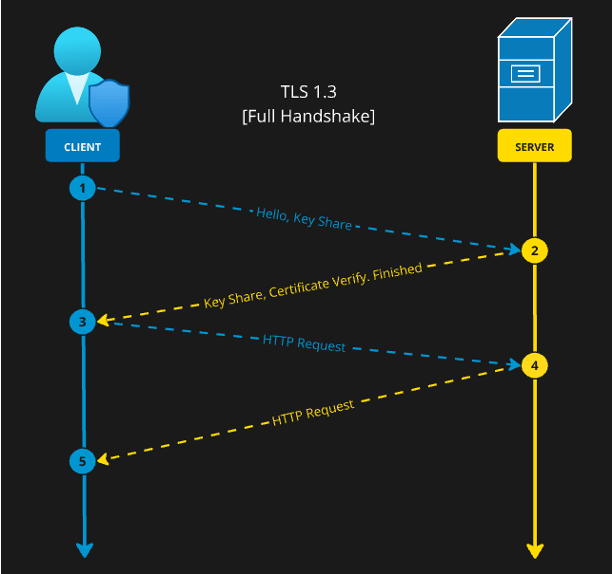

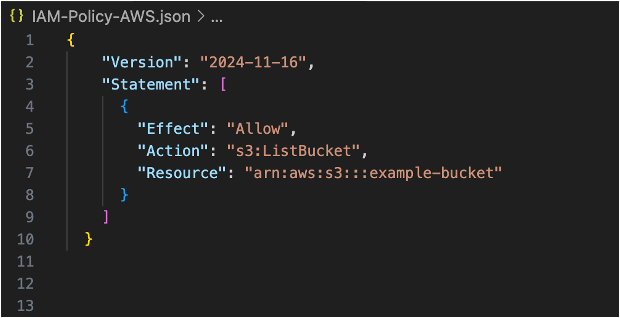

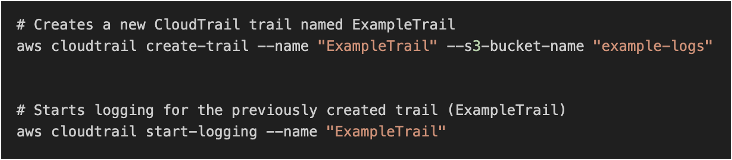

Нещодавно запропоноване Правило безпеки має на меті виправити ситуацію, додавши величезний список нових вимог, які стосуються керування виправленнями, контролю доступу, багатофакторної автентифікації (MFA), шифруваннярезервне копіювання та відновлення, звітування про інциденти, оцінка ризиків, аудит відповідності тощо.

Як визнає Лоуренс Пінгрі, віце-президент Dispersive: «Люди мають відносини любові та ненависті до правил. Але є багато хорошого, що випливає з того, що HIPAA стає набагато більш директивним. Щоразу, коли ви більш конкретні щодо заходів безпеки, вони повинні застосовуй, тим краще тобі».

HIPAA вирощує зуби

Pingree згадує, як «HIPAA протягом тривалого часу мав свого роду ширококутний об’єктив. «Ти маєш захистити свої дані». І, відверто кажучи, ці туманні правила означають, що ви отримуєте багато різних інтерпретацій».

Фактично історично це стало великим падінням HIPAA.

Нав’язати універсальні ефективні правила кібербезпеки для цілої галузі майже неможливо. Менші та великі організації мають різні потреби та різні можливості — і бюджети. Ландшафт загроз постійно змінюється, тому розроблені сьогодні правила завтра можуть виявитися застарілими. Щоб пояснити цю неминучість, початкове правило безпеки HIPAA включило положення 164.306, яке проводило різницю між «адресними» та «обов’язковими» правилами. Що стосується адресних правил, організації можуть «оцінити, чи кожна специфікація реалізації є розумним і відповідним заходом у своєму середовищі, аналізуючи з посиланням на ймовірний внесок у захист електронної захищеної медичної інформації», відповідно до HIPAA. Організація може вирішити, що правило є недоцільним або недоцільним у її випадку через специфіку її інфраструктури, її розмір або можливості, витрати на впровадження будь-якого конкретного заходу безпеки тощо.

Джозеф Дж. Лаццаротті, директор Jackson Lewis PC, каже, що положення 164.306 передбачає гнучкість, яку завжди вимагають компанії: «Ми не очікуємо того самого від кожного індивідуального лікаря на Мейн-стріт на Середньому Заході, а не від великої лікарні на на Східному узбережжі, очевидно, будуть інші очікування щодо відповідності».

Але деякі організації охорони здоров’я скористалися цією юридичною гнучкістю, щоб уникнути необхідності інвестувати в додаткові засоби захисту. «Ми стурбовані тим, що деякі регульовані організації діють так, ніби дотримання адресної специфікації реалізації є необов’язковим», — написало HHS у своїй останній пропозиції. «Це тлумачення є неправильним і послаблює позицію кібербезпеки регульованих організацій».

Нове правило безпеки усуне різницю між необхідними адресами, змусивши всі регульовані організації дотримуватися однакових правил, незалежно від обставин.

Нові витрати на збереження даних завдяки HIPAA

Це нове, суворіше правило безпеки змусить великі лікарні на Східному узбережжі та індивідуальних практикуючих лікарів на Середньому Заході впроваджувати багато нових заходів кібербезпеки, і це буде недешево. Відповідно до прес-брифінгу Енн Нойбергер, заступника радника з національної безпеки з кібернетичних і нових технологій 27 грудня, Білий дім вважає, що витрати на впровадження будуть значними. 9 мільярдів доларів у перший рік після зміни правил, потім ще 6 мільярдів доларів за роки з другого по п’ятий.

Вайс із Health-ISAC хвилюється, що для багатьох організацій охорони здоров’я це нереально. «Якщо ви подивитеся на ці організації, багато з них, у кращому випадку, працюють із низькою нормою прибутку», — каже він. «Багато з них у мінусі і не можуть дозволити собі подібні речі».

«Навіть якщо вони вже дотримуються всіх заходів контролю NIST, — оцінює Dispersive’s Pingree, — впровадження нових правил безпеки HIPAA «може коштувати всього 100 000 доларів для невеликого кабінету лікаря, або багато мільйонів, якщо ви великий медичний працівник. група».

За словами Вайса, одним із можливих способів, якими розтяжні організації охорони здоров’я можуть керувати всіма цими новими правилами та пов’язаними з ними витратами, є залучення аутсорсингу, віртуального керівника інформаційної безпеки (vCISO). Тому що «йдеться не лише про купівлю технології. Це також про залучення та збереження експертів у сфері кібербезпеки, які вам потрібні», — каже він.

«Ці організації не знають, з чого почати, — продовжує він. «Ринок кібербезпеки дуже заплутаний. Є багато гравців. Є багато рішень. Отже, якщо у вас є 100 доларів, які ви можете витратити на кібербезпеку, куди ви їх витратите? Їм потрібна допомога, щоб зрозуміти все це. І я думаю, що щось на кшталт віртуального CISO може допомогти реалізувати стратегію, а потім бути присутнім на віртуальній основі — бути ресурсом для цієї організації, коли вони мають запитання і їм, здається, потрібна допомога як гідна модель для цих маленьких сільських лікарень, які не обов’язково можуть виправдати або найняти CISO на повний робочий день».