Дослідники з кібербезпеки попередили про шкідливу кампанію, спрямовану на користувачів індексу пакету Python (PYPI) з фальшивими бібліотеками, що маскуються як “час”, пов'язані з комунальними послугами, але приховані приховані функціональні можливості для крадіжки конфіденційних даних, таких як хмарні жетони.

Програмне забезпечення фірма безпеки безпеки ReversingLabs заявила, що виявила два набори пакетів на загальну суму 20 з них. Пакети були накопичуватися понад 14 100 разів –

- Snapshot-Photo (2448 завантажень)

- Час перевірки сервера (316 завантажень)

- Час перевірки-сервер-get (178 завантажень)

- Час-сервер-аналіз (144 завантаження)

- Час-сервер-Аналізер (74 завантаження)

- Час-сервер-тест (155 завантажень)

- Час-служба-перевірка (151 завантаження)

- Aclient-SDK (120 завантажень)

- Acloud-Client (5 496 завантажень)

- Acloud-Clients (198 завантажень)

- acloud-client-uses (294 завантаження)

- Alicloud-Client (622 завантаження)

- Alicloud-Client-SDK (206 завантажень)

- AmzClients-SDK (100 завантажень)

- Awscloud-clients-core (206 завантажень)

- Recentential-Python-SDK (1155 завантажень)

- Enumer-IAM (1,254 завантаження)

- TCLIENTS-SDK (173 завантаження)

- Tcloud-Python-SDKS (98 завантажень)

- Tcloud-Python-Test (793 завантаження)

Незважаючи на те, що перший набір стосується пакетів, які використовуються для завантаження даних до інфраструктури актора загрози, другий кластер складається з пакетів, що впроваджують функціональні можливості хмарних клієнтів для декількох служб, таких як Alibaba Cloud, Amazon Web Services та Tencent Cloud.

Але вони також використовували “час”, пов'язані з пакетами для екзфільтрових хмарних таємниць. Усі ідентифіковані пакети вже були видалені з PYPI на письмі.

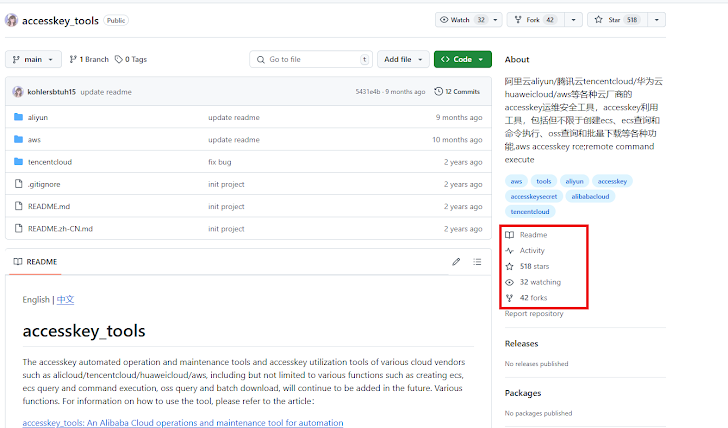

Подальший аналіз показав, що три пакети, Acloud-Client, Enumer-IAM та Tcloud-Python-Test, були вказані як залежності відносно популярного проекту Github під назвою AccessKey_tools, який був роздвоєний 42 рази та знімався 519 разів.

Вихідний код коду посилається на Tcloud-Python-Test був зроблений 8 листопада 2023 року, що вказує на те, що пакет був доступний для завантаження на PYPI. Пакет завантажено 793 рази на сьогодні за статистику від Pepy.tech.

Розкриття інформації проходить, коли Fortinet Fortiguard Labs заявила, що виявила тисячі пакетів у PYPI та NPM, деякі з яких виявили, що вбудовують підозрілі сценарії встановлення, розроблені для розгортання шкідливого коду під час встановлення або спілкування із зовнішніми серверами.

“Підозрілі URL-адреси є ключовим показником потенційно шкідливих пакетів, оскільки вони часто використовуються для завантаження додаткових корисних навантажень або встановлення спілкування з серверами командування та контролю (C&C), надаючи зловмисникам контроль над зараженими системами”,-сказала Дженна Ван.

“У 974 пакетах такі URL -адреси пов'язані з ризиком екзфільтрації даних, подальшими завантаженнями зловмисних програм та іншими шкідливими діями. Важливо для перевірки та моніторингу зовнішніх URL -адрес у залежності пакетів для запобігання експлуатації”.