У бібліотеці Java бібліотеки Apache Parquet було розкрито максимальну тяжкість безпеки, яка, якщо їх успішно експлуатує, може дозволити віддаленому зловмиснику виконувати довільний код на сприйнятливих екземплярах.

Apache Parquet-це безкоштовний формат файлів даних стовпців, який розроблений для ефективної обробки та пошуку даних, що надає підтримку складних даних, високоефективного стиснення та кодування схем. Вперше він був запущений у 2013 році.

Вразливість, про яку йдеться, відстежується як CVE-2015-30065. Він має оцінку CVSS 10,0.

“Схема розбору в модулі паркет-а-аро Apache Parquet 1.15.0 та попередні версії дозволяє поганим акторам виконувати довільний код”,-заявили підсумкові проекти в консультаційному режимі.

За даними Labs Endor, успішна експлуатація недоліки вимагає обдурити вразливу систему для читання спеціально складеного паркетного файлу для отримання виконання коду.

“Ця вразливість може вплинути на трубопроводи та системи аналітики, які імпортують файли паркетів, особливо коли ці файли надходять із зовнішніх або ненадійних джерел”, – сказала компанія. “Якщо зловмисники зможуть підробити файли, вразливість може бути спровокована.”

Недолік впливає на всі версії програмного забезпечення аж до 1.15.0. Він був адресований у версії 1.15.1. Keyi Li з Amazon зараховував відкриття та повідомлення про недолік.

Незважаючи на те, що немає доказів того, що недолік був використаний у дикій природі, вразливості в проектах Apache стали блискавкою для суб'єктів загрози, які прагнуть до умовно -патогенних систем та розгортання шкідливих програм.

Минулого місяця критичний недолік безпеки в Apache Tomcat (CVE-2015-24813, оцінка CVSS: 9.8) потрапила під активну експлуатацію протягом 30 годин після публічного розголошення.

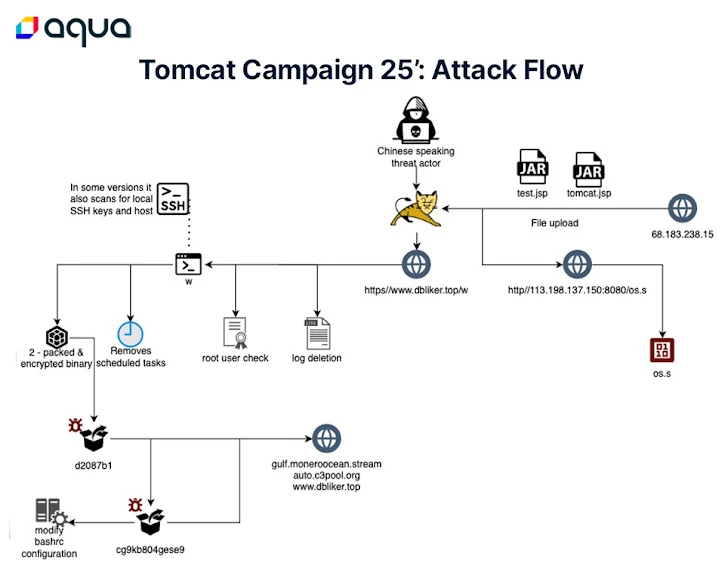

Фірма хмарної безпеки Aqua, опублікована на цьому тижні, заявила, що виявила нову кампанію атаки, яка орієнтована на сервери Apache Tomcat з легкими довірими для розгортання зашифрованих корисних навантажень, розроблених для викрадення облікових даних SSH для бічного руху і в кінцевому рахунку викрадає системні ресурси для незаконного криптовалют.

Корисні навантаження також здатні створити наполегливість та виступати як веб-оболонка на базі Java, яка “дозволяє зловмиснику виконувати довільний код Java на сервері”,-сказав Ассф Мораг, директор з питань загрози в Aqua.

“Крім того, сценарій призначений для перевірки того, чи є користувач привілеїв кореня, і якщо так, він виконує дві функції, які оптимізують споживання процесора для кращих криптомоційних результатів.”

Кампанія, яка впливає на системах Windows, так і Linux, ймовірно, оцінюється як робота актора, що говорить китайськомовна загроза, завдяки наявності коментарів китайської мови у вихідному коді.