Ось швидкий огляд інструментів з відкритим кодом на базі AI, які забезпечують посилений захист мережевих систем проти ряду кібер-атак.

Програми штучного інтелекту (AI) за допомогою розширених чатів є нормою сьогодні в галузях, таких як охорона здоров'я, роздрібна торгівля та фінанси. Запуск Chatgpt від OpenAI супроводжувався випуском багатьох чатів AI для декількох програм. Деякі з основних випусків, що слідували за чатом, включають Близнюки, здивування, чатпдф, болт і милий. Наразі численні чат -боти розробляються і незабаром будуть запущені для декількох доменів.

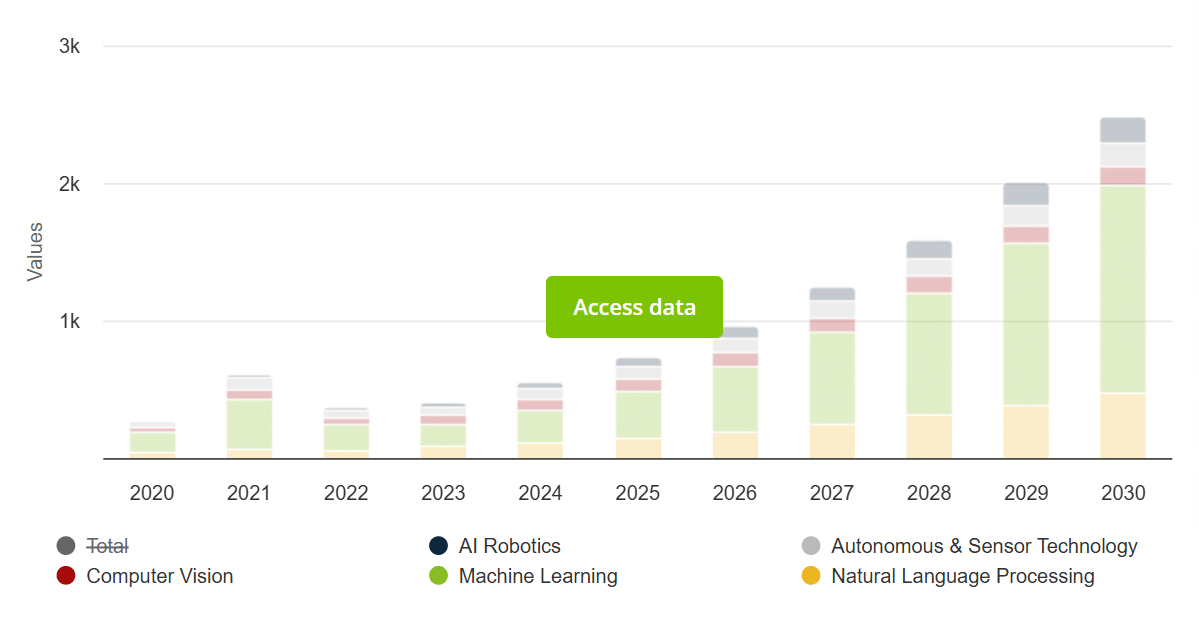

Глобальний розмір ринку AI був оцінений приблизно в 200 мільярдів доларів у 2023 році, і, за прогнозами, він зросте в CAGR близько 36% між 2023 та 2030 роками.

AI в кібербезпеці та мережевій криміналістиці

AI не тільки корисний для написання контенту, але й для додатків, пов'язаних з цифровою криміналістикою та управлінням мережею. Він може бути використаний для кібер -криміналістики, мережевої аналітики та інформаційної безпеки (табл. 1).

| AI в кібербезпеці та мережевій криміналістиці | Кібер-обман |

| Оцінка кібер-ризику, орієнтованого на AI | 5G та IoT |

| AI-керований SOC (Центр операцій з безпеки) | Тестування на проникнення |

| Виявлення та відповідь кінцевої точки, що працює на AI (EDR) | Брандмауери та IDS/IPS |

| Оптимізація SIEM, що працює на AI | Змагальне виявлення AI |

| Виявлення аномалії | Автоматизована відповідність конфіденційності даних |

| Автоматизована реакція інциденту | Автоматизоване управління патчами |

| Виявлення ботнету | Автоматизація хмарної безпеки |

| Оцінка кібер -ризику | Безпека DNS |

| Темний моніторинг веб -сайтів | Технологія обману |

| Виявлення Deepfake | Цифрова криміналістика |

| Зашифрований аналіз трафіку | Аналіз журналів криміналістики |

| Виявлення шахрайства | Управління ідентичністю та доступом (IAM) |

| Виявлення інсайдерської загрози | Аналіз зловмисного програмного забезпечення |

| Аналіз мережевого трафіку | Фішинг -виявлення |

| Прогнозування розвідки | Квантова криптографія |

| Захист викупу | Безпечні DevOps (Devsecops) |

| Інформація про безпеку та управління подіями (SIEM) | Безпека ланцюгів поставок |

| Виявлення та профілактика загрози | Полювання на загрозу |

| Аналітика поведінки користувачів (UBA) | Голос та чат -безпека |

| Нульова довіра безпеки | Самоосвітній ШІ для адаптивної безпеки |

Таблиця 1: Ключові програми та випадки використання ШІ в кібербезпеці та управлінні мережею

Нижче наведено кілька інструментів з відкритим кодом, що базуються на AI, які є популярними для кібер-криміналістики та аналітики мережі.

Інтелектуальна розвідка та SIEM (Інформація про безпеку та управління подіями) Інструменти

Вазу (https://wazuh.com)

Wazuh-це інструмент моніторингу з відкритим кодом, інтегрований із безпекою кінцевої точки, що працює на AI, аналізу та оцінках журналу. Він використовує розширене виявлення та реагування (XDR), а також можливості безпеки та управління подіями (SIEM), щоб запропонувати єдину платформу для різноманітного захисту.

Його функції безпеки кінцевої точки включають виявлення зловмисного програмного забезпечення, оцінку конфігурації та моніторинг цілісності файлів. Відповідність регуляторних норм, реагування на інциденти та гігієна ІТ складають свої операції з безпеки. Він також пропонує аналіз даних про журнал, полювання на загрози та виявлення вразливості. Хмарні функції безпеки включають управління поставою, захист контейнерів та захист навантаження.

Wazuh інтегрує комплексні механізми безпеки для декількох кінцевих точок та цифрової інфраструктури і може бути використаний для високопродуктивної безпеки та додатків на основі конфіденційності.

Нещастя (https://www.misp-project.org/)

MISP-це високопродуктивна платформа для розвідки, аналітики та оцінок, що використовують AI, використовуючи AI для виявлення та співвідношення кіберзагроз.

Він використовується в різних програмах цифрової криміналістики для зберігання, обміну та співпраці над операціями на основі шкідливих програм та кібербезпеки. Він працює над аналітикою та запобіганням кібер -шахрайств, погроз та нападів.

Аналіз мережевого трафіку та інструменти виявлення вторгнень

За курс (zeek.org/)

Zeek – це інтегрований інструмент для аналізу трафіку та моніторингу мережі. Платформа використовується для аналітики та прогнозування зловмисного програмного забезпечення та підозрілого трафіку в мережі та цифровій інфраструктурі.

Хропіти (Snort.org/)

Це система виявлення вторгнень (IDS) для виявлення загроз мережі. Моделі на основі AI можуть використовувати його для управління мережею та аналітики.

Сурфорд (suricata.io/)

Цей інструмент IDS/IPS з відкритим кодом має функції виявлення загрози та інтегрується з AI для глибокої аналітики даних та цифрової інфраструктури.

Дітям (virustotal.github.io/yara/)

Яра орієнтована на зловмисне програмне забезпечення та класифікує напади, пов'язані з конкретними підписами мережі. Механізми, засновані на правилах, можна запрограмувати в цей інструмент, щоб напади можна було ефективно оцінити.

ВІДЧИНЕНО (OpenVas.org/)

OpenVAS-це багатофункціональний сканер для виявлення різних типів вразливості та атак у мережевому середовищі. Він може оцінювати та визначити пріоритетні різні протоколи.

Квапка (clamav.net/)

Clamav-це високопродуктивна платформа, яка використовується для виявлення та глибокої оцінки шкідливих програм, вірусів, троянців та зловмисних загроз. Він може бути використаний для сканування файлів та аналітики підписів.

Інструмент моніторингу безпеки та моніторингу журналів кінцевої точки

оскій (Osquery.io/)

Osquery використовується для тестування, аналітики та безпеки кінцевої точки та фокусується на безпеці потоків та витоках пам'яті. Він може бути використаний для запиту систем для зйомки критичної інформації, яка потім аналізується на застосування на основі криміналістики та прогнозовану аналітику.

Ці інструменти та рамки можуть використовуватися залежно від проблеми безпеки, таких як зловмисне програмне забезпечення, троянці, вразливості, файли журналів тощо.