Ми стали свідками сплеску прийняття хмарних хмар та експозиції даних, з подібною траєкторією. Звіт про хмарну безпеку це підкреслює 95% Організацій пережили хмарні порушення за 18 місяців. Серед них, 92% порушень оголених конфіденційних даних. Важливо зазначити, що більшість випадків не проростають подвиги, які підпадають під категорію “екзотики”; Натомість вони проростають із щоденних хмарних неправильних конфігурацій, слабких даних та відсутності автентифікації. Ще один звіт згадував про це приблизно 23% Хмарних випадків виникають з неправильної конфігурації, і понад 80% цих випливає з людської помилки. Відсоток може бути тимчасовим полегшенням зітхання, але навіть невеликий нагляд у налаштуваннях AWS, Azure або GCP може перетворити хмару організації на витік даних, який чекає, що відбудеться. І, вплив? Ми не можемо просто чекати, щоб засвідчити це!

Загальні хмарні неправильні конфігурації, що просочуються PII

Кредитні платформи використовують безліч хмарних служб, такі як зберігання об'єктів, бази даних, без сервера API, трубопроводи ML тощо, кожен з яких має ризики конфігурації. Багато інцидентів довели, що відра для громадських зберігання та краплі є частими винуватцями. Якщо ми візьмемо приклад, відкрийте відро AWS S3 та контейнери Azure Blob, які використовуються для зберігання кредитних програм та документів KYC. Неправильно налаштовані дозволи або відсутні налаштування “блокувати публічний доступ” Може піддавати ці відра будь -кому в Інтернеті.

IAM та контроль доступу є ще однією больовою точкою. Надмірно широкі ролі, директори Wildcard (“*”) або жорстко кодовані облікові дані можуть надати ненавмисні привілеї. Без суворої політики з найменшою привілею та багатофакторної автентифікації хакер, що використовує компрометовану або слабку довіру, може вільно блукати через хмарне середовище.

Не менш небезпечно є Відсутність шифрування. Не тільки в спокої, але й у транзиті. Якщо чутливі записи, такі як банківські виписки, посвідчення особи, кредитні звіти зберігаються незашифрованими, будь -який витік миттєво компрометує PII.

Крім того, багато команд нехтують реєстрація та моніторинг. Без CloudTrail або Azure Monitor, що увімкнено для подій доступу до даних, інциденти неправильної конфігурації можуть залишатися непоміченими протягом місяців, множиваючи вплив.

Якщо ми поговоримо про практичну реалізацію, загальні проблеми неправильної конфігурації, повідомлені в хмарних умовах, включають –

- Неправильно встановлені дозволи

- Викриті ключі API

- Відсутність моніторингу безпеки.

Управління позиціями хмарної безпеки (CSPM) для кредитних платформ

Часто рекомендується сучасне рішення з управління позиціями безпеки (CSPM). Як Кратікал Основні моменти, CSPM “CSPM активно виявляє ризики, забезпечує дотримання та зміцнює безпеку для запобігання дорогих інцидентів” у AWS, Azure, GCP.

Ось як допомагає CSPM –

Моніторинг та видимість у режимі реального часу

Визначає ризики безпеки та дає рекомендації щодо забезпечення вашого хмарного середовища.

Виявлення та відновлення неправильної конфігурації

Визначає та виправляє помилкові конфігурації хмарної безпеки, перш ніж вони стануть вразливістю.

Відповідність та управління ризиками

Періодичні перевірки відповідності, гарантуючи, що ваша хмара відповідає стандартам безпеки та проходить аудит без зусиль.

Ідентичність та управління доступом (IAM)

Забезпечують чутливі дані з шифруванням, контролем доступу та просунутої загрози.

Захист та захист даних

Захищає чутливі хмарні дані за допомогою шифрування, контролю доступу та постійного моніторингу ризику.

Виявлення загрози та реагування на інциденти

Виявляє кіберзагрози, надає пріоритет уразливості високого ризику та пропонує відповіді на мінімізацію шкоди.

Багаторазова безпека та управління

Видимість безпеки в межах AWS, Azure та Google Cloud, що забезпечує виконання політики в хмарних середовищах.

Картографування відповідності

Карти потенційних загроз для застосовних рамок дотримання та регуляторних вимог.

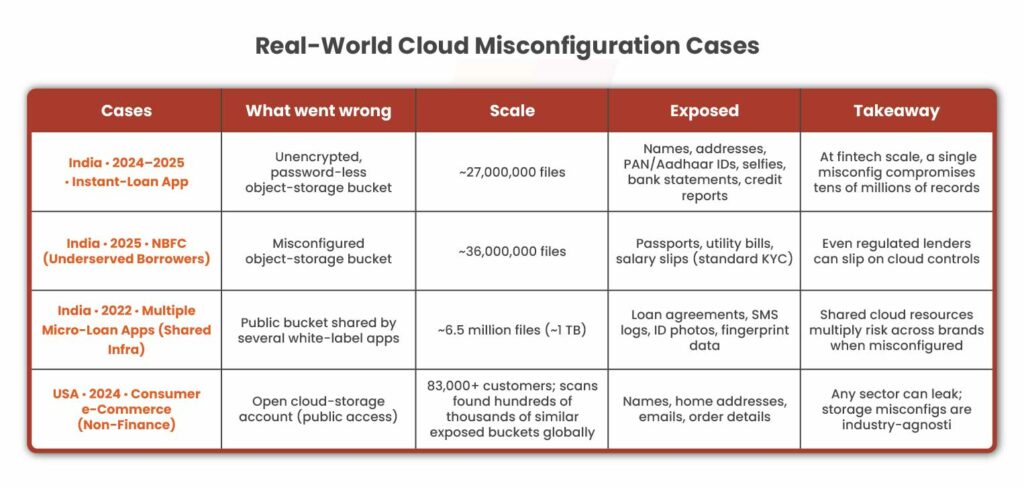

Випадки хмарної помилки в реальному світі, які просочилися PII

Кожен з цих випадків, виділений нижче, передбачає або відро для зберігання об'єктів, або база даних, встановлену загальнодоступною або недостатньо захищеною на AWS, Azure або GCP. У кожному випадку PII, як посвідчення особи, фінансова звітність, документи KYC та контактна інформація, просочилися через прості неправильні конфігурації, а не будь -які витончені зловживання світом.

Для організацій кредитування/фінтехів урок зрозумілий:

“Правильна конфігурація хмари настільки ж критична, як і будь -який брандмауер або VPN.“

Регуляторні та конфіденційні наслідки, якщо ви протікаєте PII

Оголений клієнт PII викликає серйозні юридичні та дотримання наслідків у всьому світі.

- Під GDPR ЄСпорушення, пов’язані з персональними даними, можуть понести штрафи до 20 мільйонів євро або 4% глобального обороту, залежно від того, що вище. Наприклад, фірма з фінансових послуг, що протікає, дані заявника можуть легко потрапити на ці пороги.

- У Індія. ₹ 250 крони (~ 30 мільйонів доларів) за інцидент. Насправді, індійські правила явно класифікують неправильно налаштоване хмарне відро, що розкривають PDF -файли KYC як “порушення особистих даних”.

- Крім регуляторних штрафів, хмарні ПІІ протікають пошкодження довіри клієнтів та запрошують судові позови. Вартість IBM звіту про порушення даних зазначає, що фінансові фірми зараз стикаються з середніми витратами на порушення ~ 6,08 мільйона доларів за інцидент. Ці витрати включають судово -медичне розслідування, відновлення, регуляторні покарання, сповіщення клієнтів та втрачені бізнес.

- Публічно розкриті хмарні порушення розмивають репутацію; Ваші клієнти вагаються подати заявку на отримання позик, якщо вони побоюються, що їхні дані не захищені.

Якщо ми підсумовуємо факти, для платформи кредитування, комбінований вплив регуляторних штрафів, юридичних поселень та пошкодження бренду може значно перевищити витрати на реалізацію належних хмарних контроль.

Стратегії пом'якшення наслідків та найкращі практики

Для затвердіння хмарної постави та запобігання витоку неправильної конфігурації, кредитні платформи повинні застосовувати такі практики:

Harden Identity & Access Management (IAM)

- Забезпечте принципи доступу до найменшого привілею та нульові дотепні принципи.

- Використовуйте ролі IAM, а не статичні ключі та уникайте дозволів на підстановку.

- Потрібна багатофакторна автентифікація (МЗС) для всіх консолей та доступу до кореня/адміністратора.

- Впроваджуйте межі дозволу IAM та політики контролю над послугами AWS або політику Azure, щоб централізувати ризиковані конфігурації.

- Регулярно аудит користувачів IAM, ролі та директорів послуг. Видалити невикористані рахунки та облікові дані.

Зашифрувати дані в транзиті та в спокої

- Переконайтесь, що всі конфіденційні дані зашифровані.

- Усі сховища, як S3 відра, краплі Azure, відра GCP та бази даних, повинні мати ввімкнене шифрування на стороні сервера.

- Передавати дані лише через HTTPS/TLS для запобігання перехоплення.

- Для секретів та ключів використовуйте керовані послуги KMS/HSM.

Увімкнути комплексний журнал та моніторинг

- Увімкніть журнали хмарного аудиту для всіх подій доступу до даних. Я

- У AWS використовуйте CloudTrail із увімкненими подіями даних S3 та сигналами CloudWatch.

- У Azure використовуйте налаштування монітора та діагностики для зйомки журналів доступу до зберігання.

- Регулярно переглядайте журнали на незвичайні схеми доступу.

Використовуйте інструменти CSPM та сканування

- Розгорнути кадрове управління позицією безпеки (CSPM) або рішення щодо захисту від хмарних програм (CNAPP), які автоматично сканують та виправляють неправильні конфігурації.

- Провідні інструменти, такі як AutoSect, постійно інвентаризують усі хмарні ресурси та відхилення прапора від найкращих практик.

- Використовуйте вбудовані нативні елементи управління. Правила конфігурації AWS або політика Azure можуть застосовувати шифрування в спокої, відключити доступ до громадськості, затвердити групи безпеки тощо.

Регулярні аудиту безпеки та огляди “Shift-Lift”

- Інтегруйте перевірки безпеки в трубопровід розробки та розгортання.

- Інфраструктуру як шаблони коду слід сканувати з питань безпеки перед наданням хмарних ресурсів.

- Періодично проводити хмарні пент -тестування та огляди конфігурації.

- Зберігайте сучасний інвентар активів.

- Коли додаються нові хмарні послуги, негайно запустіть оцінку ризику.

- Часті автоматизовані сканування допомагають зловити хмарні неправильні конфігурації та інші дрейфи.

Приєднуйтесь до нашого щотижня бюлетень і залишатися в курсі

Як винос

Кредитні платформи стосуються високочутливих PII, таких як історії кредитів, деталі доходу, посвідчення особи тощо. Це означає важливість нульової толерантності до витоків даних. Хороша новина полягає в тому, що останні інциденти показують, що більшість експозицій можна запобігти, оскільки вони виникають з пропусків у конфігурації хмари. Таким чином, для CISO та Cloud Architects у фінансових установах мандат чіткий. Забезпечення управління позицією хмарної безпеки є обов'язковим. Він захищає клієнтів і уникає каліки штрафів до 4% доходу згідно з GDPR або 250 крони за порушення за порушенням Індії DPDP. Працюючи хмарну помилкову конфігурацію як про найкращу загрозу та інвестуючи в IAM затвердіння, шифрування, моніторинг та інструменти CSPM, фінансові організації можуть зафіксувати свою хмарну інфраструктуру. У той час, коли порушення коштує в середньому кілька мільйонів доларів, профілактика за допомогою хорошої гігієни хмари є найбільш ефективним зменшенням ризику з усіх.

Поширені запитання

- Які хмарні неправильні конфігурації найчастіше витікають PII на кредитних платформах?

Зберігання відкритих об'єктів (S3, Azure Blob, GCS), надмірно вседозволені ролі IAM (підстановки, жорсткі кодовані клавіші), відсутність шифрування та інвалідні реєстрації/моніторинг-це верхні причини. Навіть одне публічне відро або оголений ключ API може призвести до масштабного впливу даних.

- Як CSPM допомагає запобігти впливу PII через AWS, Azure та GCP?

Управління позиціями хмарної безпеки постійно виявляє активи, прапори неправильно конфігурацій, здійснює політику з найменшою привілею та шифруванням, а також може автоматичні ризиковані налаштування. Він також відображає контроль за правилами (наприклад, GDPR, Індії DPDP) та забезпечує багаторазову видимість для постійної відповідності.

- Які юридичні та ділові наслідки, якщо PII витікає з платформи кредитування?

Штрафи можуть бути суворими, до 4% глобального обороту в рамках GDPR та до 250 крони за DPDP Індії, поряд із витратами на реагування на порушення, сповіщеннями клієнтів та позовами. Репутаційна шкода та втрата довіри позичальників можуть перевищувати прямі штрафи, що робить активну хмарну поставу необхідною.

Пост -хмара позиції для кредитних платформ: неправильні конфігурації, які витікають PII, з’явилися вперше в блогах Kratikal.

*** Це блог, що працює в мережі Bloggers Security Bloggers, з Kratikal Blogs, авторами Пуджа Сайкія. Прочитайте оригінальну публікацію за адресою: https://kratikal.com/blog/cloud-posture-for-lending-platforms-misconfigurations-that-leak-pii/