17 вересня 2025 року Sonicwall випустив Стаття про базу знань Деталізація експозиції файлів резервного копіювання брандмауера, що зберігаються в певних облікових записах MySonicWall. Станом на 8 жовтня 2025 року розслідування завершилось, і Sonicwall оновило відповідно до консультацій.

Незважаючи на те, що оригінальна консультаційна консультація Sonicwall заявила, що менше 5% клієнтів, які використовують функцію резервного копіювання файлу конфігурації MysonicWall Всі клієнти, які використовували послугу резервного копіювання Sonicwall Cloud.

Враховуючи, що чутливі облікові дані зберігаються в конфігураціях брандмауера, організації, що використовують послугу резервного копіювання хмарної конфігурації Mysonicwall, повинні терміново визначити пріоритет для скидання облікових даних на пристроях брандмауера в прямому ефірі, щоб уникнути несанкціонованого доступу. Sonicwall стверджує, що Тільки GEN 7 та новіші брандмауери окремо шифрують облікові дані та таємниці У експортованих файлах конфігурації за допомогою AES-256.

Sonicwall вказав, що зараз вони працюють над тим, щоб зв’язатися з усіма постраждалими клієнтами та партнерами, і надавали інструкції щодо того, як остаточно перевірити, чи вплинули файли резервного копіювання організації в цьому інциденті.

Вплив

Файли конфігурації брандмауера зберігають конфіденційну інформацію, яка може бути використана суб'єктами загрози для використання та отримання доступу до мережі організації. Ці файли можуть надати суб'єктам загрози критичною інформацією, такою як налаштування користувача, групи та домену, налаштування DNS та журнал та сертифікати. У минулому Arctic Wolf спостерігав за суб'єктами загрози, включаючи групи національних та викупових програм, викреслюючи файли конфігурації брандмауера для використання в майбутніх атаках.

Рекомендації

Sonicwall забезпечив поглиблене консультативний Сторінка з сучасними деталями щодо цього інциденту. Вони надають список рекомендацій, які допоможуть визначити та реконструювати пристрої, які впливають. Крім того, Sonicwall створив спеціальну команду підтримки, щоб допомогти організаціям усунути цей інцидент із безпекою. Якщо вам потрібна допомога, увійдіть Mysonicwall і відкрити новий випадок.

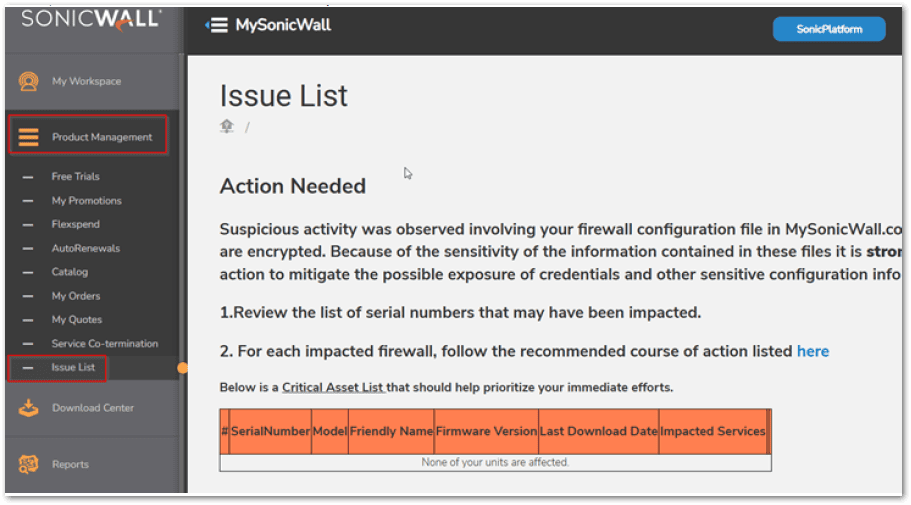

Перевірте MySonicWall на наявність відомих уражених серійних номерів

Sonicwall надав всебічні та остаточні списки пристроїв, що зазнають впливу, на порталі MysonicWall під Управління продуктами> Список випусків. Ці списки включають поле, що ідентифікує кожен пристрій як один із наступних:

- “Активний-високий пріоритет”: пристрої з увімкненими послугами, орієнтованими на Інтернет.

- “Активний-нижчий пріоритет”: пристрої без Інтернет-послуг.

- “Неактивні”: пристрої, які не пінгували додому до Mysonicwall протягом 90 днів або довше.

Виконати кроки стримування

Для кожного пристрою, який підтвердив, що він впливає через MySonicWall, SonicWall рекомендує кілька етапи стримування завершуються для зменшення ризику викритих конфігурацій брандмауера, які зловживають для несанкціонованого доступу під час процесу відновлення.

На високому рівні ці кроки включають:

- Вимкнути або обмежити доступ до управління HTTP/HTTPS & SSH над WAN.

- Вимкнути або обмежити доступ до SSL VPN, IPSEC VPN та SNMP до завершення наведених нижче дій.

- Вимкнути або обмежити вхідний доступ до внутрішніх послуг, дозволених за допомогою правил NAT/доступу.

Імпортувати новий файл конфігурації

Щоб обмежити можливість експлуатації під час відновлення цього інциденту, клієнти Sonicwall можуть отримати комунікація З SonicWall, що надає новий файл конфігурації (також називається файлом переваг), створений та модифікований з останнього файлу резервного копіювання конфігурації, ідентифікованого у хмарному сховищі MySonicWall, для імпорту на ударні брандмауери.

Цей новий файл конфігурації вносить зміни для покращення зусиль щодо відновлення безпеки та підтримки:

- Усі локальні паролі користувача рандомізовані. Користувачі не зможуть отримати доступ до ресурсів, поки не буде проведено скидання пароля.

- Зв'язування TOTP скидається, якщо увімкнено.

- Клавіші iPSecVPN рандомізовані. IPSEC VPN не працюватимуть, поки оновлені клавіші не будуть налаштовані вручну в точках припинення однорангового IPSec.

Ці зміни можна зробити вручну, якщо останній файл конфігурації не представляє бажаних налаштувань вашої організації. Після перенастроювання всіх відповідних облікових даних та налаштувань створіть нову резервну копію системи та експортуйте новий файл конфігурації.

Скидання збережених облікових даних у конфігурації брандмауера

В Стаття про базу знань З цим інцидентом, Sonicwall надає список із 7 категорій облікових даних, які слід скинути, упорядковані критичністю:

1. Основні системи аутентифікації (критично – робити спочатку)

-

- Місцева аутентифікація

- Скиньте локальний пароль адміністратора

- Місцева аутентифікація

-

-

- Скиньте та виконайте сильні паролі для всіх локальних користувачів

-

-

- Багатофакторна автентифікація

-

-

- Скиньте TOTP для всіх користувачів

-

-

-

- Вимагати від користувачів повторно зв'язуйте програми автентифікатора

-

-

- Зовнішня аутентифікація

-

-

- Оновіть пароль облікового запису LDAP

-

-

-

- Оновіть записи сервера LDAP у Sonicos

-

-

-

- Скидання спільних секретів для радіуса та/або TACACS+ автентифікація

-

2. Інфраструктура VPN та віддаленого доступу (критична – після основної автени)

-

-

- Замініть усі попередньо розподілені клавіші в конфігураціях сайту до місця

-

-

-

- Оновити політику GroupVPN

-

-

-

- Скиньте паролі для інтерфейсів L2TP, PPPOE та PPTP

-

-

-

- Координація з провайдерами для відповідних змін пароля облікового запису

-

-

-

- Скиньте паролі у всіх закладках SSLVPN

-

3. Хмарні та зовнішні інтеграції (високий пріоритет)

-

-

- Обертати IAM -клавіші доступу, які використовуються для реєстрації та інтеграції VPN

-

-

-

- Скидання пароля облікового запису на сайті постачальника

-

-

-

- Оновіть записи DDNS у Sonicos

-

-

- Контроль доступу до мережі (ClearPass)

-

-

- Скиньте паролі облікового запису NAC Server

-

-

-

- Скиньте паролі для користувачів SNMPV3

-

-

-

- Оновіть паролі для підключення до стільникового копіювання

-

4. Служби електронної пошти та звітності (середній пріоритет)

-

-

- Скидання облікових даних для облікових записів, що використовуються в автоматизації журналу/сповіщень

-

-

-

- Скидання облікових даних для серверів, що використовуються в:

-

-

-

- Налаштування та заплановані звіти TSR

-

-

-

- Динамічні об'єкти/групи адреси

-

-

-

- Динамічний сервер списку Botnet

-

-

-

- Скиньте паролі для облікових записів SMTP/POP, що використовуються у звітах Applow SFR

-

5. Бездротова інфраструктура (середній пріоритет)

- Бездротові інтерфейси та профілі

-

- Оновіть спільні ключі для внутрішніх бездротових інтерфейсів, APS та віртуальних APS

-

- Скиньте пароль управління SSLVPN

-

- Скиньте паролі адміністратора в кожній точці доступу

-

- Скиньте внутрішній сервер RADIUS SELLED SECRETS для бездротової аутентифікації

-

- Скидання радіуса спільних секретів для об'єктів бездротової зони

-

- Оновіть пароль облікового запису LDAP, якщо використовується для бездротового авт

6. Служби користувачів та SSO (низький пріоритет)

-

- Скиньте спільну таємницю для зовнішньої автентифікації гостей

-

- Скидання спільних секретів для:

-

- Агент з термінальних послуг (TSA)

-

- Клієнти обліку RADIUS SSO

-

- Сторонні клієнти SSO API

-

- Радіус скидання/TACACS+ Спільні секрети для записів сервера бухгалтерського обліку

7. Інфраструктура та застарілі системи (низький пріоритет)

-

- Скиньте паролі для будь -яких спеціальних серверів NTP

-

- Скиньте пароль проксі -сервера, що використовується для оновлень підпису

-

- Паролі управління скиданням на інтегровані комутатори Dell/SonicWall

-

- Оновіть ключі шифрування тунелю IPSec

-

- Оновіть паролі для протоколів, включаючи RIP, OSPFV2 та BGP

Для детальних інструкцій щодо виконання кожного з цих типів скидання облікових даних Sonicwall має надав індекс відповідних статей базових знань та покроковими інструкціями щодо оновлення кожного типу облікових даних.

Посилання