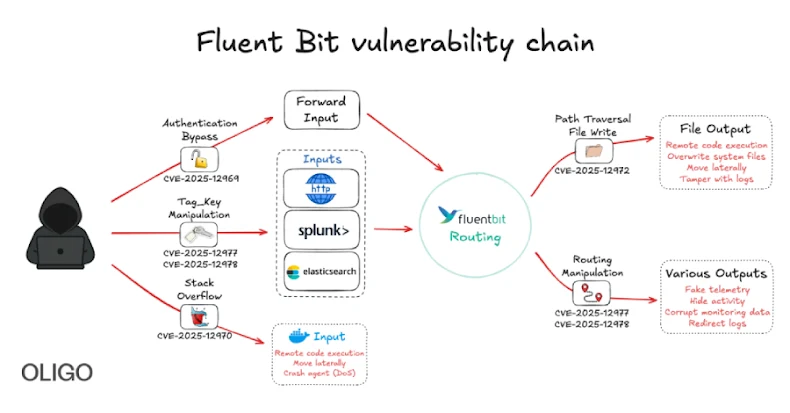

Дослідники з кібербезпеки виявили п’ять уразливостей у Fluent Bit, легкому телеметричному агенті з відкритим вихідним кодом, які можуть бути пов’язані з компрометацією та захопленням хмарних інфраструктур.

Дефекти безпеки «дозволяють зловмисникам обходити автентифікацію, здійснювати обхід шляху, досягати віддаленого виконання коду, спричиняти умови відмови в обслуговуванні та маніпулювати тегами», — йдеться у звіті Oligo Security, який поширюється для The Hacker News.

Успішне використання недоліків може дозволити зловмисникам порушити роботу хмарних сервісів, маніпулювати даними та проникнути глибше в хмару та інфраструктуру Kubernetes. Список виявлених вразливостей виглядає наступним чином:

- CVE-2025-12972 — Уразливість проходження шляху, що виникає через використання недезінфікованих значень тегів для генерації вихідних імен файлів, що дає змогу записувати або перезаписувати довільні файли на диску, уможливлюючи підробку журналу та віддалене виконання коду.

- CVE-2025-12970 — Уразливість переповнення буфера стека у плагіні введення Docker Metrics (in_docker), яка може дозволити зловмисникам ініціювати виконання коду або аварійно завершувати роботу агента, створюючи контейнери з надто довгими іменами.

- CVE-2025-12978 – Уразливість у логіці зіставлення тегів дозволяє зловмисникам підробити надійні теги, призначені для кожної події, отриманої Fluent Bit, вгадуючи лише перший символ Tag_Key, дозволяючи зловмиснику перенаправляти журнали, обходити фільтри та вводити шкідливі або оманливі записи під надійними тегами.

- CVE-2025-12977 – Неналежна перевірка вхідних даних тегів, отриманих із полів, які контролюються користувачем, що дозволяє зловмиснику вставляти нові рядки, обхідні послідовності та керуючі символи, які можуть пошкодити журнали подальшого потоку.

- CVE-2025-12969 – Відсутня автентифікація security.users у плагіні in_forward, який використовується для отримання журналів від інших екземплярів Fluent Bit за допомогою протоколу Forward, що дозволяє зловмисникам надсилати журнали, вводити помилкові дані телеметрії та заповнювати журнали продукту безпеки помилковими подіями.

«Обсяг контролю, забезпечений цим класом уразливостей, може дозволити зловмиснику проникнути глибше в хмарне середовище для виконання шкідливого коду через Fluent Bit, диктуючи, які події записувати, стираючи або переписуючи викривальні записи, щоб приховати їхні сліди після атаки, впроваджуючи фальшиві дані телеметрії та вводячи ймовірні фальшиві події, щоб ввести в оману респондентів», — повідомили дослідники.

Координаційний центр CERT (CERT/CC) у незалежній консультації зазначив, що для багатьох із цих уразливостей зловмиснику потрібен мережевий доступ до екземпляра Fluent Bit, додавши, що їх можна використовувати для обходу автентифікації, віддаленого виконання коду, порушення роботи служби та маніпуляції тегами.

Після відповідального розкриття проблеми вирішено у версіях 4.1.1 і 4.0.12, випущених минулого місяця. Amazon Web Services (AWS), яка також бере участь у скоординованому розкритті інформації, закликає клієнтів, які використовують Fluentbit, оновити до останньої версії для оптимального захисту.

Враховуючи популярність Fluent Bit у корпоративних середовищах, недоліки потенційно можуть погіршити доступ до хмарних служб, дозволити підробку даних і захопити контроль над самою службою журналювання.

Інші рекомендовані дії включають уникнення використання динамічних тегів для маршрутизації, блокування вихідних шляхів і місць призначення, щоб запобігти розширенню або обходу шляхів на основі тегів, монтування файлів /fluent-bit/etc/ і конфігураційних файлів як доступних лише для читання, щоб заблокувати втручання під час виконання, і запуск служби як некореневі користувачі.

Ця розробка сталася більш ніж через рік після того, як Tenable докладно описав недолік у вбудованому HTTP-сервері Fluent Bit (CVE-2024-4323, також відомий як Linguistic Lumberjack), який можна використати для досягнення відмови в обслуговуванні (DoS), розкриття інформації або віддаленого виконання коду.