Прихильність AWS до Австралії розпочалася в 2012 році з відкриття регіону AWS Asia Pacific (Сідней). У 2023 році AWS запустив регіон AWS Asia Pacific (Мельбурн) та перші місцеві зони AWS в Перті. У квітні 2024 року AWS запустив Amazon Bedrock, повністю керовану генеративну службу AI, в регіоні AWS Asia Pacific (Sydney), а в липні 2024 року австралійський уряд оголосив про партнерство з AWS, щоб забезпечити “провідну таємну” хмару для забезпечення хмарних інновацій у національній безпеці та обороні, а також підвищення оборонних та інтелектних можливостей нації.

Категорія: Великі Дані та Аналітика

-

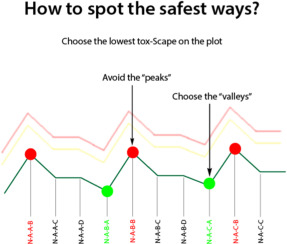

Tox-Scapes: візуальний та кількісний інструмент для вибору безпечніших хімічних реакцій за допомогою оцінки цитотоксичності

В останні десятиліття хімічна спільнота доклала значних зусиль для сприяння стійкості (Clarke et al., 2018; Ma et al., 2024; Matthies et al., 2024; Zhou et al., 2018). Однак, коли для продукту існує декілька виробничих маршрутів, вибір найбільш екологічно чистого та медичного варіанту залишається складним. Для вирішення цього питання було розроблено різні показники стійкості, які можна широко класифікувати на дві категорії: «Масові» та «Здоров’я навколишнього середовища та людини». Масові показники, такі як електронний фактор (Sheldon, 2017), економіка атома (AE) (Trost, 1991), масова інтенсивність (MI) (Curzons et al., 2001), ефективність реакційної маси (RME) (Curzons et al., 2001), тощо (Summerton and Constandinou, 2016), зосереджуються на зниженні відходів та ефективності ресурсів за допомогою легко доступних даних. Однак ці методи часто не помічають токсичності речовин (Chowdhury et al., 2015; Mercer et al., 2012; Sheldon, 2018). Для вирішення цього питання оцінка життєвого циклу (LCA) (Chen et al., 2024; Guinée, 2002; Häussling Löwgren et al., 2025) забезпечує більш широку оцінку впливу на навколишнє середовище, включаючи екологічні метрики здоров'я. Ці показники оцінюють хімічні ризики відносно довідкових речовин, іноді потребують наближення концентрації в різних відділеннях навколишнього середовища за допомогою мультимедійної моделі (MCM) (Allen and Shonnard, 2001). Оцінка токсичності людини за допомогою прийому або вдихання, як правило, покладається на даремно Тести, такі як серединні летальні дози або концентрації (LD50/LC50) у щурів. Однак швидка поява нових хімічних речовин випередила дослідження токсичності, що призводить до значних прогалин у даних у основних базах даних, таких як NLM PubCHEM (2025) та базу даних хімічної безпеки SDS (Chemical Safety, 2025).

У наших останніх роботах ми ввели нову методологію для швидкої оцінки профілів токсичності каталітичних реакцій (Agorova et al., 2020, 2021). Цей підхід прискорює оцінку потенційних ризиків для здоров'я, пов'язаних з хімічними процедурами за допомогою ток-профілів, біопрофільних та біо-смужок (Boichenko et al., 2024; Agorova et al., 2021). Зокрема, біопрофіли та біопостачання ілюструють “загальну цитотоксичність” хімічної реакції, враховуючи напівмаксимальну цитотоксичну концентрацію (CC50) значення речовин -учасників. Переваги цієї методології були продемонстровані прикладом відомих каталітичних реакцій утворення зв'язку СК, таких як Suzuki (Pentsak et al., 2022), Friedel-Crafts, Sonogashira та Mizoroki-Heck (Agorova et al., 2021, 2024).

Ця робота має на меті подальше спрощення та вдосконалення аналізу небезпек для навколишнього середовища хімічних процесів (див. Таблицю 1). Каталітична амінація Buchwald – Hartwig розглядається тут як головний приклад завдяки його практичному важливості. Відкриття цієї реакції 30 років тому (Guram and Buchwald, 1994; Paul et al., 1994) являло собою великий прорив у каталітичному утворенні вуглецево -гетаріома (Dennis et al., 2018; Hartwig, 1998, 2008). Завдяки своїй універсальності та корисності він виявив широке застосування в синтезі органічних будівельних блоків, фармацевтичних молекулярних ядер, біологічно активних сполук, природних продуктів та функціоналізованих гетероциклів (Ruiz-Castillo and Buchwald, 2016; Uehling et al., 2019). Запропоновано кілька зелених каталітичних протоколів (Lei et al., 2021; Sá et al., 2014; Wang and Shi, 2021; Yaseneva et al., 2016); Однак, враховуючи широке застосування як в лабораторії, так і в промисловості, а також постійні пошуки ефективних каталітичних систем, профілі безпеки та потенційні несприятливі наслідки цих реакцій на здоров'я людини та навколишнє середовище потребують ретельної оцінки (Ang et al., 2021; Castiello et al., 2023).

Тут представлені результати оптимізації реакції Бухвальда – Хартвіга з точки зору токсичності його компонентів. Це дослідження розглядає 432 шляхи на продукт для отримання дифеніламіну та 4- (с-Толіл) Морфолін, які є ключовими будівельними блоками для різних фармацевтичних препаратів, барвників та антиоксидантів у промисловості. Новизна цього проекту полягає у розробці ефективної процедури аналізу та графічно представлення даних про токсичність для хімічних процесів для скринінгу великої кількості окремих синтетичних шляхів. З цією метою вводяться «токси-скелі» хімічних реакцій. Результати цього дослідження сприяють розробці безпечніших та більш ефективних методів синтезу бажаних ешафотів за допомогою однієї з найбільш широко використовуваних реакцій C-N перехресного залучення.

-

Автовиробники стикаються з проблемами в управлінні програмним забезпеченням транспортних засобів у масштабі

Це аудіо автоматично створене. Будь ласка, повідомте нас, якщо у вас є відгук.

NOVI, MICHIGAN-З переходом автоматичної індустрії до створення більш підключених транспортних засобів, що працюють від програмного забезпечення, що постійно оновлюється в рамках повітря, OEM швидко переходять від процесів розробки автомобілів, орієнтованих на апарат, до першого підходу. Цей стрижень також включає інтеграцію AI та прийняття хмарного середовища розробки для програмного забезпечення транспортних засобів.

Однак, щоб підтримати цей перехід, застарілі автовиробники все ще стикаються з проблемами управління даними та інтеграції технологій, згідно з недавньою панельною дискусією на цю тему на конференції Autotech 2025 в Мічигані.

Панель, яку модерував Маїт Безерра, головний аналітик із визначених програмним забезпеченням транспортних засобів у відділенні відділення, включала експертів галузі з Bosch, Stellantis, Toptal та масштабованої відкритої архітектури для вбудованої галузі (Soafee), яка працює з автовиробниками для розширення розвитку транспортних засобів, що визначається програмним забезпеченням.

Соафа має на меті створити платформу автомобіля з відкритим кодом за допомогою хмарної архітектури, яка підтримує декілька конфігурацій обладнання.

Перехід до моделі розвитку хмари

“Soafee дійсно більше стосується залучення деяких сучасних програмних прийомів до розробки автомобільного програмного забезпечення”, – сказав панеліст Роберт Дей, представник керівного органу групи. “За останні пару -три роки люди фактично починають робити свою розробку в хмарі, використовуючи інструменти, технології та методології, які добре розроблені та добре використовуються в розвитку хмар”.

Незважаючи на те, що застосування хмарного підходу до розробки програмного забезпечення є загальною практикою для розробників, що працюють у технологічному просторі, це абсолютно нове поле для деяких застарілих автовиробників.

“Проблема полягає в тому, що машина – це не хмара”, – сказав День. “У ньому є такі речі, як безпека та такі речі, як взаємна фізичність, неоднорідні обчислення”.

Проблеми з розробки програмного забезпечення для автовиробників також створюють потребу в умовах виробників виробників виробників для набору найвищих талантів для інтеграції технології в транспортні засоби нового покоління, часто поза межами галузі. Деякі компанії надають послуги для прискорення такого набору. Наприклад, Toptal працює з фрілансуванням, яка з'єднує компанії з інженерами програмного забезпечення та іншими фахівцями з технологій.

“У нас є багато партнерів у автомобільному просторі”, – сказав учасник панелістів Пол Тіммерманн, віце -президент з продукту в Toptal.

Stellantis – один із автовиробників, які стикаються з проблемами зміщення до SDV для своїх майбутніх транспортних засобів.

“Ми [automakers] Завжди спочатку є обладнанням, і тепер перемикач відбувається, ви знаєте, програмне забезпечення, а потім надходить обладнання “, – сказала панеліст Sangeeta Theru, директор платформ віртуальної перевірки в Stellantis.” Інструменти, процеси … все змінюється “, – сказала вона.

Тера також підкреслила важливість навчання внутрішніх команд у Stellantis, додавши, що нещодавно автовиробник запустив “велику підготовку з хмари та архітектури AWS” для працівників. “Було багато зусиль для підвищення кваліфікації та навчання внутрішніх людей”, – сказала вона.

Автовиробники, що будують SDV, повинні бути вмілими в управлінні великими наборами даних

Основним рушієм збільшення складності транспортних засобів є автовиробники, які запускають більш вдосконалені системи допомоги драйверам та автономна функціональність водіння за допомогою програмного забезпечення, що працює на AI, повідомляють учасники форуму.

Наприклад, транспортні засоби з автоматизованими можливостями водіння оснащені десятками камер та датчиків, генеруючи “багато, багато терабайт даних” для одного автомобіля, масштабуючи “далеко за межі петабайт” по всій великій парті, пояснив панеліст Стівен Міллер, управління продуктом ADA та технічного експерта в Bosch.

“Очевидно, що ви не збираєтеся завантажувати всі ці дані”, – сказав він. “Інша ще складна проблема даних – це нормально, які правильні дані для завантаження в хмару?”

З впровадженням більш досконалих функцій автономного водіння, автовиробники повинні бути вмілими при обробці та об'єднанні надзвичайно великих наборів даних. Однією з цих проблем є обробка великих обсягів даних транспортних засобів у режимі реального часу, а також робить його більш керованим для перенесення до хмари та з нього.

Автовиробники також повинні вирішити, які дані транспортних засобів завантажувати в хмару для підготовки моделей AI. Тому учасники дискусії наголосили на необхідності оригіналів для створення ефективних трубопроводів даних для управління цією складністю. Учасники дискусії також передбачили АІ, що інтегруються в інші системи транспортних засобів, такі як віддалена діагностика та інформаційно -розважальні. Використання AI також, ймовірно, поширюватиметься на корпоративні організаційні процеси.

“Це одна з найбільш трансформаційних зрушень, яку ми бачимо в автомобільній промисловості”, – сказав Безерра.

Використання програмного забезпечення з більш високою ступенем стандартизації

Панельна дискусія також заглибилася в програмне забезпечення з відкритим кодом автовиробників з більш високим рівнем стандартизації для скорочення часу та витрат на розробку.

У листопаді 2024 року Panasonic Automotive Systems та ARM оголосили про співпрацю з стандартизації автомобільної архітектури. Дві компанії заявили, що вони визнали необхідність переходу галузі з апаратної орієнтованої на модель розробки для програмного забезпечення для вирішення проблем, створених високоопитами, власними інтерфейсами для транспортних засобів.

Хоча використання автомобільного програмного забезпечення з відкритим кодом традиційно відповідає обережності через проблеми безпеки та відповідальності, квітень 2025 року Звіт від Фонду Eclipse Знайшов значний стрибок у галузі апетиту, щоб використовувати його для систем, що критично важливі для безпеки. Згідно з повідомленням, 79% фахівців з автомобільного програмного забезпечення в даний час використовують інструменти з відкритим кодом та/або транспортне програмне забезпечення для розробки, а кількість користувачів, що активно сприяють проектам з відкритим кодом, збільшилися на 4% порівняно з минулим роком.

Велика перевага з відкритим кодом полягає в тому, що він забезпечує стандарт між компаніями, поясненим днем. “Якщо ви починаєте використовувати відкритий стандарт або відкритий код, це полегшує співпрацю”, – сказав він.

День також підкреслив ще одне довгострокове рішення про стратегію, що стоїть перед виробниками виробників. “Що б ви вирішили спочатку з відкритим кодом? Що б ви насправді тримали вдома?” – сказав він.

Незважаючи на перспективи прийняття програмного забезпечення з відкритим кодом для транспортних засобів, учасники дискусії визнали, що деякі ключові сфери потребують більшої уваги, включаючи кібербезпеку. Ця область є ще більш критичною для автоматизованих систем водіння та підключення інформаційних ресурсів, які можна використовувати для оплати товарів та послуг, таких як сесії зарядки EV.

День підняв критичний момент щодо безпеки. “Я не думаю, що на це приділено достатньо уваги, і, звичайно, не думаю [automakers] Витратьте на це достатньо грошей », – сказав він.

За даними виробника Chipaker, Сучасний транспортний засіб може мати до 650 мільйонів ліній кодуі ця кількість збільшиться лише в майбутньому. Але програмне забезпечення зробить революцію, як водії взаємодіють зі своїми транспортними засобами та переосмислюють взаємозв'язок між OEM та власниками транспортних засобів, повідомляє компанія.

Розкриття: Autotech2025 керує інформацією, яка володіє контрольним пакетом акцій Informa TechTarget, видавцем, що стоїть за автомобільним зануренням. Інформація не впливає на покриття автомобільного занурення.

-

Товариство стипендіатів Сімонса вітає 15 нових молодших стипендіатів

Підтримка дослідників ранньої кар’єри та заохочення міждисциплінарної співпраці є критично важливими для прискорення наукового відкриття. Ці цінності лежать в основі Товариства стипендіатів Сімонса, яке нещодавно вітає 15 нових молодших стипендіатів із таких сфер, як нейронаука, астрофізика, мікробіологія, математика та імунологія.

Сформований у 2014 році, Товариство стипендіатів Сімонса заохочує інтелектуальну взаємодію між дисциплінами та науково -дослідними центрами навколо Нью -Йорка. Стипендіати відвідують вечері, щорічні відступи, конференції та семінари. Суспільство включає як молодших, так і старших стипендіатів, молодші стипендіати отримують підтримку Фонду Сімонса до трьох років незалежних досліджень без навчальних зобов'язань.

Зустріньте нових стипендіатів:

Ендрю хороші

Медична школа Нью -Йоркського університету

Бале має на меті зрозуміти, як вокальна гнучкість виникає з невеликої мережі взаємопов'язаних областей мозку та вивчення меж пташиних вокальних здібностей.Angus Beane

Нью -Йоркський університет

Бін вивчає сучасні властивості зірок, щоб зрозуміти походження Чумацького Шляху.Сідней Блатман

Інститут Слоун Кеттерінг

Блаттман вивчає переходи клітинного стану раку та розробляють одноклітинні технології, щоб забезпечити нові розуміння.Адам К. Бернетт

Нью -Йоркський університет

Бернетт зацікавлений у масштабній атмосферній динаміці, тропічній метеорології та вдосконаленні кліматичної моделі.Гектор Афонсо Крус

Нью -Йоркський університет

Побудуючи нові аналітичні інструменти, Крус прагне дослідити основи різних світлих популяцій, природу ранньої структури Всесвіту та відходів від фізики моделі відповідності.Чарльз Доуелл

Університет Рокфеллера

Використовуючи нейрогенетичні інструменти та повну схему електропроводки (відомий як з'єднання) мозку фруктової мухи, Доуелл сподівається побудувати детальний опис того, як просторові спогади про структуру запаху навігаційні цілі тварини.Асма Фархат

Медична школа Ікан на горі Синай

Фархат має на меті зрозуміти, як запальні події та перехрестя між імунними клітинами та тканинами формують стійкість тканини або дисфункцію, особливо під час критичних вікон життя, таких як ранній розвиток та старіння.Кевін Ху

Колумбійський університет

Дослідницькі інтереси HU широко лежать на перетині теорії ймовірності та математичної фізики.Еліза Лепаж

Колумбійський університет

Дослідження Lepage лежать на перехресті між теорією струн, низьковимірною топологією та теорією категоричного представлення.Алексіс Штуцман Льюїс

Колумбійський університет

Льюїс досліджує молекулярні механізми, за допомогою яких стрес впливає на розвиток нюхового сенсорного нейрона та про те, як вивчений досвід проходить через покоління.Ноам Мазор

Нью -Йоркський університет

Дослідження Мазора зосереджуються на криптографії, заснованій на складності, та її зв’язку з мета-складністю.Maëla Paul

Колумбійський університет

Павло досліджує, як одиночні нейрони встановлюють складні схеми з'єднання з декількома цілями в різних областях мозку.Хаміш Суонсон

Дослідницький фонд Куні, Центр досліджень передових досліджень

Суонсон прагне з'ясувати, як молекулярна архітектура послідовностей пептидних амінокислот впливає на їх міжмолекулярні взаємодії та як ці взаємодії, в свою чергу, впливають на властивості матеріалів, такі як розчинність та схильність до самостійного збору.Томас Веркмейстер

Колумбійський університет

Дослідження Werkmeister зосереджені на створенні високоякісних електронних пристроїв для підвищення нашого розуміння фундаментальної фізики та в кінцевому рахунку розвитку нових технологій, що використовують квантову когерентність.Джессіка Лорен Зунг

Колумбійський університет

Zung вивчає, як мухи обробляють візуальні особливості та як розвиваються основні нейронні схеми. -

Opsguru підписує договір стратегічної співпраці з AWS та розширює послуги до нас

Торонто, 12 червня 2025 р. – OPSGURU, партнер Premier Tier Services AWS, оголосив, що розширює свою угоду про стратегічну співпрацю (SCA) з веб -службами Amazon (AWS) для розширення своїх можливостей для підприємств у Сполучених Штатах, що відзначає значну віх у своїх стосунках з AWS. Ця співпраця покращить здатність OPSGURU надати розширені хмарні рішення до більш широкої клієнтської бази, з чітким акцентом на енергетичному секторі та всебічних технологіях AI.

Для підтримки розширеної співпраці з AWS, OPSGURU призначив Мередіт Кепрон старшим директором з продажу, лідируючим американським бізнесом, та Лорен Давенпорт директором з продажу, очолюючи зростання та інновації нашого стартапу з високим впливом та малого та середнього бізнесу (SMB). Ці стратегічні наймання приносять великий досвід роботи в галузі продажів Cloud та AI Solutions, посилюючи прихильність Опсгуру до сприяння зростанню та надання індивідуальних послуг AWS своїм клієнтам. Енергія залишається критичною вертикальною для компанії, де OPSGURU використовує глибокий досвід галузі та можливості AWS, щоб допомогти енергетичним компаніям прискорити свої подорожі хмарних трансформацій. Рішення Opsguru вирішують унікальні проблеми в енергетичному секторі, включаючи операційну ефективність, ініціативи щодо сталого розвитку та цифрові інновації.

Для підтримки розширеної співпраці з AWS, OPSGURU призначив Мередіт Кепрон старшим директором з продажу, лідируючим американським бізнесом, та Лорен Давенпорт директором з продажу, очолюючи зростання та інновації нашого стартапу з високим впливом та малого та середнього бізнесу (SMB). Ці стратегічні наймання приносять великий досвід роботи в галузі продажів Cloud та AI Solutions, посилюючи прихильність Опсгуру до сприяння зростанню та надання індивідуальних послуг AWS своїм клієнтам. Енергія залишається критичною вертикальною для компанії, де OPSGURU використовує глибокий досвід галузі та можливості AWS, щоб допомогти енергетичним компаніям прискорити свої подорожі хмарних трансформацій. Рішення Opsguru вирішують унікальні проблеми в енергетичному секторі, включаючи операційну ефективність, ініціативи щодо сталого розвитку та цифрові інновації.“Підписання цієї угоди про стратегічну співпрацю з AWS є ключовим моментом для Opsguru, коли ми поглиблюємо свої стосунки та розширюємо наше охоплення США”, – сказав Райан Сміт, президент та генеральний директор Opsguru. “Додавши нашого нового старшого директора з продажу та продажу, ми добре розташовані для прискорення зростання та забезпечення індивідуальних хмарних та AI рішень, які відповідають розвитковим потребам енергетичного сектору та за її межами. Наші зобов'язання до інновацій та успіху клієнтів, що живиться на Awss та його лідерських технологій, дозволить нам допомогти організаціям розблокувати нові ефективності”.

На додаток до вертикальної уваги, Opsguru просуває можливості в повному спектрі технологій штучного інтелекту. Від машинного навчання та прогнозованої аналітики до генеративних агентських рішень, що працюють на AI, та орієнтованих на дані, Opsguru надає можливість клієнтам використовувати силу ШІ для перетворення свого бізнесу та розблокування нових можливостей. Цей підхід узгоджується з керівництвом AWS демонструє послуги AI та відображає прихильність Опсгуру до надання передових хмарних рішень з підтримкою AI. Розширена угода про стратегічну співпрацю в поєднанні з зміцненою керівною командою та цілеспрямованою галузевою фокусом, позиції Opsguru, щоб забезпечити виняткову цінність та інновації для клієнтів у енергетичному секторі та за її межами. Щоб дізнатися більше про те, як Opsguru використовує AWS для сприяння цифровому трансформації, відвідайте веб -сайт Opsguru або зв’яжіться з нами для отримання додаткової інформації.

Про ОПСГУРУ

OPSGURU – провідний партнер AWS Premier Premier Services Північної Америки, що спеціалізується на керованих хмарних операціях, хмарному розвитку, міграції та модернізації, даних та генеративних ШІ. Компанія має компетентність AWS, компетентність AWS DevOps, компетентність мережі AWS, компетентність AWS SaaS та генеративна компетентність AWS. На знак визнання своєї досконалості, Opsguru отримав премію “Партнер року AWS” 2024 року, відзначивши в четвертий раз, коли компанія була відзначена цим престижним визнанням. OPSGURU надає клієнтам рекомендації щодо таких рішень, як мережа, великі дані, DevOps, міграція та IoT на різних ринках, включаючи фінансові послуги, енергетику, засоби масової інформації, розваги та ігри, енергетики та комунальні послуги, виробництво та промислові, спорт тощо. Ця нагорода підкреслює прихильність Опсгуру до надання інноваційних хмарних рішень, пристосованих для задоволення різноманітних потреб своїх клієнтів.

Джерело: Opsguru

-

Що означають нові правила Центру обробки даних Міннесоти

Вперше центри обробки даних, що приїжджають до Міннесоти, повинні будуть дотримуватися вказівок, спрямованих на захист кліматичних цілей, водних та побутових електричних рахунків. Їм також доведеться оплатити проекти з охорони природи, які допомагають сім'ям з низьким рівнем доходу.

У той же час, центри обробки даних збережуть більшість прибуткових податкових пільг, які, на думку найбільших технологічних компаній, є життєво важливими для розробки цих проектів у штаті Міннесота.

Це був результат місяців переговорів у законодавстві Міннесоти щодо того, як лікувати абсолютно нову галузь у державі. Центри обробки даних обслуговують попит на хмарні обчислення та штучний інтелект, але також викликають занепокоєння з того, що об'єкти, що голодують з енергією, будуть витрачати ресурси держави.

Компроміс, який пройшов з двосторонньою підтримкою на Капітолії, і робить Міннесоту “провідною нацією” для регулювання центрів обробки даних, заявив сенатор Нік Френтц, DFL-North Mankato.

“З цим законодавством я вірю, що ми побачимо, що більше приїдемо до Міннесоти”,-сказав реп. Грег Девідс, R-Preston.

Угода також витягнула двосторонню опозицію. Деякі законодавці DFL та екологічні групи хотіли більш жорстких обмежень щодо потреб у використанні води та прозорості для галузі.

“Я думаю, що ми рухаємось у правильному напрямку, ми там частково”,-сказала реп. Патті Акомб, демократ Міннетонка, який керував поштовхом до більш жорстких правил щодо центрів обробки даних.

Перед угодою республіканські законодавці, галузь центрів обробки даних та деякі профспілки стверджували, що Міннесота відставає від інших держав у проектах, що складаються з багатьох будівельних робочих місць та місцевим податковим вітром. Вони мають неоднозначні почуття щодо того, чи допоможе остаточний законопроект.

-

Datadog запускає доменні агенти AI та інструменти LLM

Datadog оголосив про додавання трьох агентів AI, що стосуються домену до свого генеративного помічника AI, BITS AI, разом з новими інструментами для моніторингу та управління великою мовною моделлю (LLM) та агентичними розгортаннями AI.

Нові агенти AI

Компанія запровадила Bits AI SRE, BITS AI DEV Agent та BITS AI AIS SEAVER, кожен налаштований для обслуговування конкретних інженерних, операцій та функцій безпеки. Ці агенти розроблені для підтримки реагування на інциденти в режимі реального часу, завдань DevOps та робочих процесів безпеки для команд з розвитку, безпеки та операцій.

Агенти AI працюють на спільній системі основних завдань, включаючи запит даних, аналіз аномалії та масштабування інфраструктури. Ця архітектура дозволяє DataDog ефективно розгортати нових агентів, зберігаючи послідовність у користувальницькому досвіді. Система інтегрує широкий набір даних про спостереження, що дозволяє точно зрозуміти та дії для управління ризиками в хмарних додатках.

Янінг Лі, головний директор з продуктів Datadog, прокоментував підхід компанії:

Datadog унікально розміщений для забезпечення цінності за допомогою AI як платформи, яка має безліч чистих, багатих даних – ми обробляємо трильйони точок даних і вбудовані в робочі процеси на критичну інженерію, розробник та безпеку наших клієнтів. Завдяки цим прогресом у міркуваннях та багатомодальності ми виходили за рамки допомоги організаціям зрозуміти їх доступність, безпеку, ефективність та надійність. Зараз ми вмикаємо робочі процеси людини в середній час, керуючи клієнтами на те, що шукати і з чого почати шукати, і збільшити їх здатність вживати заходів.

BITS AI SRE, який зараз знаходиться в обмеженій доступності, виступає в ролі виклику інцидентів, проводячи ранню триаж та надаючи результати розслідування до того, як людські реагуючі втручаються. Він розподіляє інциденти, створює підсумки в режимі реального часу та створює початкові післясмертні чернетки, щоб зберегти час команд.

BITS AI Dev Agent, який зараз перебуває в попередньому перегляді, визначає проблеми коду, пропонує виправити та може відкрити запити на тягання безпосередньо в системах управління джерелами. BITS AI AIS Security, також у попередньому перегляді, автоматично досліджує сигнали хмарної безпеки, проводить глибокі розслідування загрози та пропонують рекомендації щодо прийняття рішення, спрямовані на скорочення часу реагування на інциденти безпеки.

Даррен Трзінка, старший хмарний архітектор компанії Thomson Reuters, прокоментував вплив Bits AI:

У Thomson Reuters ми зосереджені на максимізації операційної ефективності та прискорення інновацій у масштабі за допомогою генеративних рішень AI. BITS AI дозволяє операціям та командам платформи нижче за течією отримувати повний контекст дослідження – від початкового монітора тригера до висновку – вниз вниз час роздільної здатності значно звільняє їх, щоб зробити більше.

Додаткові застосовані функції AI

Оновлення включають дві нові функції в попередньому перегляді. Проактивні рекомендації щодо додатків аналізують телеметрію, зібрану Datadog, щоб запропонувати покращення ефективності або дії, такі як оптимізація повільних запитів та вирішення проблем коду, перш ніж користувачі вплинуть. Дослідник APM допомагає інженерам усунути шипи затримки, автоматизуючи ідентифікацію вузького місця та рекомендуючи виправити.

Оголошено LLM Suite Suite

DataDog також випустив набір інструментів, розроблених для забезпечення спостережливості для агентів AI – програмних програм, побудованих з LLM та подібними технологіями – у виробничих умовах. Нові продукти включають моніторинг агентів AI, експерименти LLM та консоль агентів AI.

Yrieix Garnier, віце -президент з продукту Datadog, звернувся до мотивацій, що стоять за цими пропозиціями:

Нещодавно проведене дослідження виявило, що лише 25 відсотків ініціатив AI в даний час надають обіцяну рентабельність інвестицій – тривожну статистику, враховуючи чистий обсяг проектів AI проектів, які компанії займаються в усьому світі. Сьогоднішні запуски мають на меті допомогти покращити цю кількість, надаючи підзвітність компаніям, що підштовхують величезні бюджети на проекти AI. Додавання моніторингу агентів AI, експериментів LLM та агентів AI консолі до нашого набору спостережуваності LLM надає нашим клієнтам інструменти для розуміння, оптимізації та масштабування їх інвестицій в ШІ.

Моніторинг агентів AI, тепер загальнодоступним, забезпечує відображений огляд маршруту прийняття рішень кожного агента, включаючи входи, дзвінки інструментів та виходи, відображені в інтерактивному графіку. Це дає змогу інженерам діагностувати шипи затримки або несподівану поведінку та підключати їх до якості, безпеки та витрат у розподілених системах.

Співзасновник Mistral AI та CTO, Timothée Lacroix, надав подальшу галузеву перспективу:

Агенти представляють еволюцію поза межами чатів, розблокуючи потенціал генеративного ШІ. Оскільки ми оснащуємо цих агентів більшою кількістю інструментів, всебічна спостережливість має важливе значення для впевнено випадки переходу у виробництво. Наше партнерство з Datadog гарантує, що команди мають видимість та розуміння, необхідні для розгортання агентських рішень у масштабі.

Експерименти з LLM в попередньому перегляді дозволяють користувачам порівнювати ефекти змін у підказках або моделях, що використовують набори даних з живих або завантажених джерел. Це має на меті підтримувати кількісні вдосконалення вартості, точності відповіді та пропускної здатності та запобігти непередбачуваним регресіям у виконанні програми AI.

Майкл Герстенхабер, віце -президент з продукту Anthropic, прокоментував:

Агенти AI швидко закінчують концепцію до виробництва. Програми, що працюють від Claude 4, вже допомагають командам вирішувати завдання в реальному світі у багатьох областях, від підтримки клієнтів до розробки програмного забезпечення та НДДКР. Оскільки ці агенти беруть на себе більшу відповідальність, спостереження стає ключовим фактором для того, щоб вони поводилися безпечно, забезпечити цінність та залишатися узгодженими з цілями користувачів та бізнесу. Ми дуже раді новими можливостями спостереження Datadog, які забезпечують видимість, необхідну для впевненості масштабування цих систем.

Datadog також представив консоль AI Agents, який зараз переглянув, щоб організаціям дозволило централізованим контролювати як власні, так і сторонні агенти AI, відстежувати їх використання та вплив та контролювати потенційні проблеми безпеки або відповідності, оскільки зовнішні агенти вбудовуються у критичні робочі процеси.

Арміта Пейманст, старший віце -президент, інженерія програмного забезпечення в Salesforce, сказала:

У міру того, як підприємства масштабують цифрову працю, чітка видимість того, як агенти AI сприяють впливу бізнесу, стала критичною місією. Клієнти вже бачать сильний успіх у розгортанні AI за допомогою Agentforce Salesforce, який побудований на основі відкритості та довіри. Цей фундамент ще більше зміцнюється нашою партнерською екосистемою, яка забезпечує нашим клієнтам ще більшу доступність для індивідуальних рішень, які допомагають їм впевнено керувати своїми агентами AI. Останні досягнення Datadog з глибокої спостереження надалі підтримуватимуть наше бачення та розблокують інший рівень прозорості та масштабу агентів AI для організацій.

-

Розробка централізованих та розподілених шаблонів підключення до мережі для Amazon OpenSearch без сервера

Amazon OpenSearch Serverless – це повністю керована служба пошуку та аналітики, яка автоматично забезпечує інфраструктуру та масштаби інфраструктури, щоб допомогти вам запустити робочі навантаження на пошук та аналітику без управління кластерами. За допомогою OpenSearch Serverless ви можете швидко створити можливості пошуку та аналітики у свої програми.

Оскільки організації масштабують їх використання без серверів OpenSearch, розуміння архітектури мережі та управління DNS стає все більш важливим. Спираючись на шаблони підключення, обговорені в наших попередніх шаблонах підключення до мережі для Amazon OpenSearch Serverless, ця публікація охоплює розширені сценарії розгортання, орієнтовані на централізовані та розподілені шаблони доступу-конкретно, як підприємства можуть спростити мережеві підключення до декількох облікових записів AWS та розширити доступ до середовища у виробництві для їхніх бездоганних розгортання.

Ми окреслюємо дві ключові схеми розгортання:

- Візерунок 1 – Централізована модель кінцевої точки, де інтерфейс Virtual Private Cloud (VPC) Кінцеві точки для OpenSearch Server без сервера розгорнуті в спільних службах VPC, що дозволяє говорити VPC з інших облікових записів AWS та в приміщеннях для доступу до колекцій без Server Server через ці консолідовані кінцеві точки.

- Візерунок 2 -Розподілена модель кінцевої точки, де інтерфейс VPC кінцевих точок створюється в окремих VPC, що розмовляють, з кількома споживачами (центральний рахунок, локальні мережі та інші рахунки, що розмовляють), які отримують доступ до цих кінцевих точок через централізоване управління DNS. Цей підхід забезпечує пряме зв’язок у кожному розмові VPC, зберігаючи централізований контроль та управління DNS у всій організації.

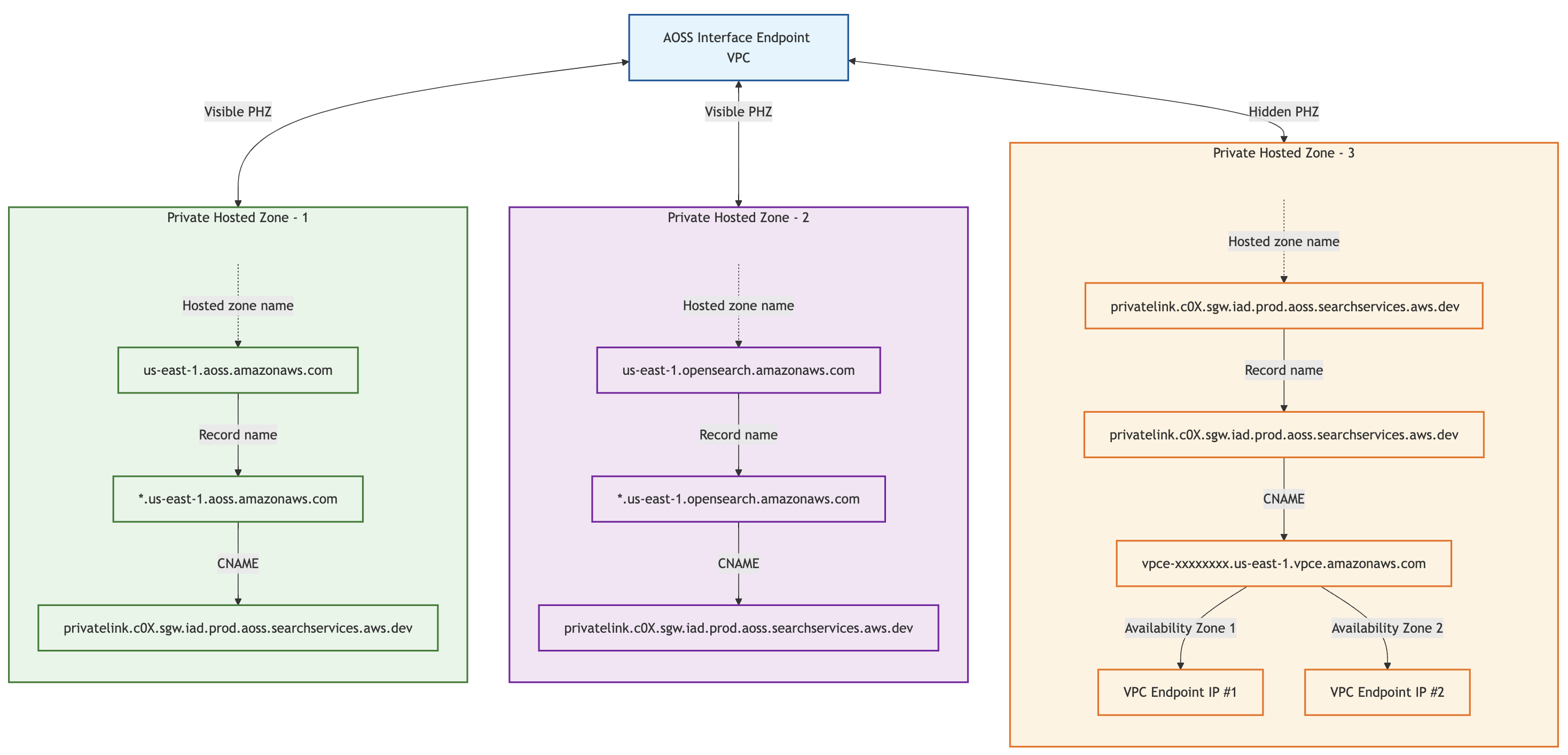

Перш ніж зануритися в розширені шаблони розгортання, давайте переглянемо поведінку DNS OpenSearch Server без доступу через інтерфейс VPC Endpoint (AWS PrivateLink). Розуміння цього основоположного аспекту може допомогти уточнити моделі зв’язку, які ми досліджуємо в цій публікації.

Роздільна здатність DNS DNS без сервера без сервера

Під час створення інтерфейсу без сервера OpenSearch без сервера VPC, послуга автоматично забезпечує три приватні розміщені зони: одна видима приватна зона розміщення

us-east-1.aoss.amazonaws.comЦе обробляє роздільну здатність домену для колекції та приладної панелі без серверів OpenSearch, ще одна видима приватна зона розміщенняus-east-1.opensearch.amazonaws.comЦе керує роздільною здатністю для інтерфейсу OpenSearch (інформаційні панелі OpenSearch) та одна прихована внутрішня приватна зона, яка керує остаточною роздільною здатністю DNS на приватні IP -адреси.Наша мета в цій публікації – вивчити, як дві приватні зони розміщення для OpenSearch без сервера працюють разом: видима приватна зона розміщення

us-east-1.aoss.amazonaws.comДля колекцій та інформаційних панелей та прихованої приватної розміщення зони для остаточного вирішення DNS до приватних IP -адрес. Ми вивчаємо, як ці приватні зонів, що розміщуються, дозволяють масштабовану роздільну здатність DNS як в централізованих, так і в розподілених архітектурах. Наступна схема робочого процесу показує потік роздільної здатності DNS дляus-east-1Регіон AWS. Така ж модель стосується інших регіонів, при цьому регіонні ідентифікатори в записах DNS змінюються відповідно.

Робочий процес складається з наступних кроків:

- Користувач запитує доступ до URL -адреси колекції (наприклад,

abc.us-east-1.aoss.amazonaws.com.). - Запит DNS надсилається на Resolver Amazon Route 53, який перевіряє видимій приватній зоні розміщення

us-east-1.aoss.amazonaws.comі знаходить запис CNAME, що вказує на домен, що стосується кінцевої точки. - Route 53 Resolver використовує приховану внутрішню приватну зону, що розміщується для вирішення цього домену, що стосується кінцевої точки, до приватної IP-адреси VPC Endpoint.

- Трафік дозволений лише в тому випадку, якщо він походить від кінцевої точки VPC інтерфейсу, затвердженої мережевими політиками без серверів.

Хоча цей процес роздільної здатності DNS забезпечує гнучкий та безпечний приватний доступ, він стає складним, коли вам потрібна підключення від декількох VPC, різних облікових записів AWS або локальних мереж. Наступні закономірності стосуються цих викликів та окреслення стратегій для спрощення доступу до мережі та управління DNS для OpenSearch Server Wless у таких середовищах.

Шаблон 1: Централізований інтерфейс VPC Endpoint для OpenSearch Serverless

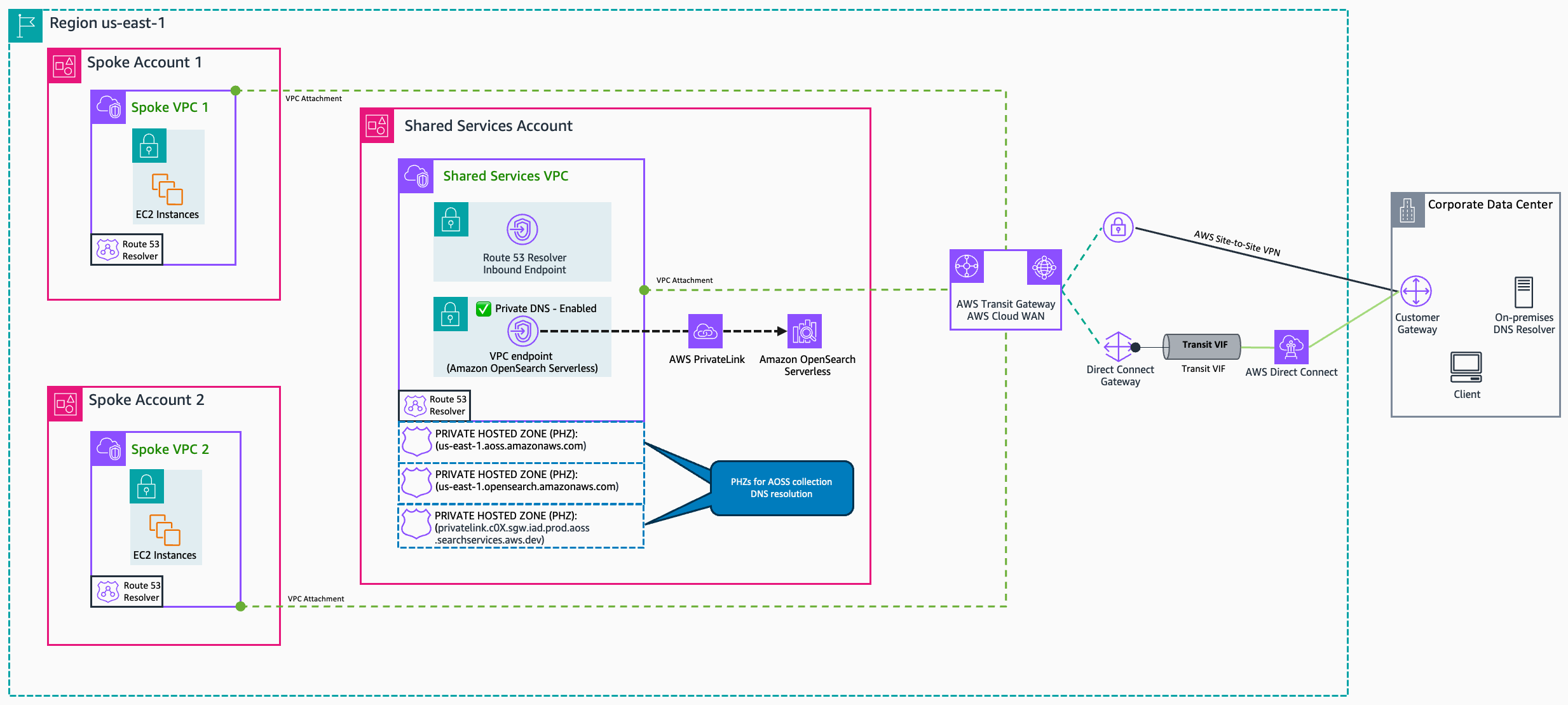

Ця схема використовує централізований підхід, де акаунт AWS спільного сервісу з спільними службами VPC розміщує інтерфейс VPC Endpoint VPC та колекцію без серверів OpenSearch без сервера. Звідти інші облікові записи AWS з Amazon VPC (Spoke VPC) повинні мати можливість отримати доступ до колекцій без серверів OpenSearch через цю центральну кінцеву точку. Організації зазвичай впроваджують цю установку в дизайні мережі Hub-Spoke, які з'єднують їх VPC, використовуючи або AWS Transit Gateway, або AWS Cloud Wan. Наступна схема ілюструє цю архітектуру.

Оскаржувати

Під час доступу до локальних мереж, як мережевий доступ, так і роздільна здатність DNS для інтерфейсу без сервера OpenSearch без сервера, що працює в успішному режимі VPC. Однак, хоча кінцева точка доступна в мережі від VPC, що розмовляють (наприклад, через транзитний шлюз або AWS Cloud Wan), роздільна здатність DNS з цих VPC не вдається.

Це трапляється тому

us-east-1.aoss.amazonaws.comЦе пов'язано лише з VPC, що містить кінцеву точку, в цьому випадку спільні послуги VPC. Просто ділитися цією приватною розміщеною зоною з VPC Spoke VPC не вирішує проблему, томуprivatelink.c0X.sgw.iad.prod.aoss.searchservices.aws.dev. Цю назву DNS не можна вирішити з інших VPC без додаткової конфігурації, оскільки воно належить до приватної розміщеної зониprivatelink.c0X.sgw.iad.prod.aoss.searchservices.aws.devЦе пов'язано лише з спільними послугами VPC. Ця приватна розміщена зона не видно у вашому обліковому записі і контролюється AWS.Рішення: Використовуйте профілі Amazon Route 53 для роздільної здатності DNS Cross-VPC

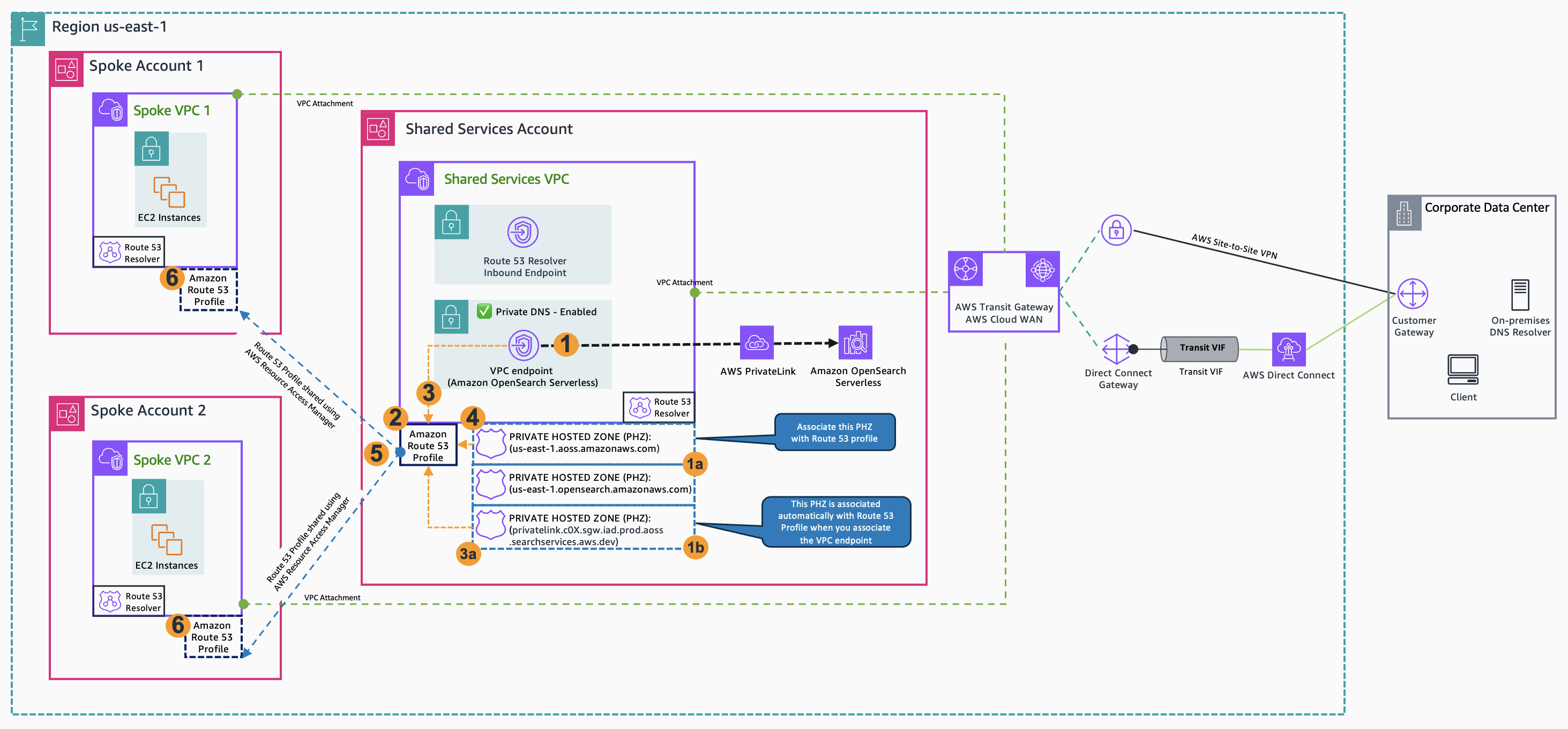

Щоб увімкнути централізовану роздільну здатність DNS, ви можете використовувати профілі Amazon Route 53. За допомогою профілів Route 53 ви можете керувати та застосовувати конфігурації Amazon Route 53, пов'язані з DNS, у декількох облікових записах VPC та AWS. Наступна схема ілюструє архітектуру рішення.

Рішення складається з наступних кроків:

- Створіть кінцеву точку VPC без сервера OpenSearch без серверів у спільних службах VPC. Це автоматично створює та асоціює наступне:

-

- Дві приватні зони за замовчуванням.

- Одна прихована приватна зона, що розміщується з цим VPC.

-

- Створіть профіль маршруту 53 в обліковому записі спільних служб.

- Асофігуруйте інтерфейс VPC Endpoint для OpenSearch Server без профілю Route 53.

- Профіль Route 53 автоматично асоціює приховану приватну зону розміщення з профілем.

- Асоціюйте приватну приймальну зону

us-east-1.aoss.amazonaws.comЦе було автоматично створено OpenSearch Server без профілю Route 53. - Поділіться профілем маршруту 53 з іншими обліковими записами AWS у вашій організації за допомогою Manager Access Access Access Access (AWS RAM).

- Об'єднайте VPC, що розмовляють (розташовані в різних облікових записах) з профілем маршруту 53.

Якщо у вас є існуючий профіль маршруту 53 у вашому обліковому записі спільних служб, який вже пов'язаний з розмовою VPC, ви можете просто пов’язати кінцеву точку VPC без серверів OpenSearch та приватну зону розміщення

us-east-1.aoss.amazonaws.comдо цього профілю.Після завершення цих кроків роздільна здатність DNS для колекції без серверів OpenSearch та кінцеві точки приладної панелі безперешкодно працює з VPC, пов'язаних з профілем маршруту 53. Клієнти, що розмовляють VPC, можуть вирішити та отримувати доступ до колекцій без серверів OpenSearch без серверів через централізовану кінцеву точку VPC.

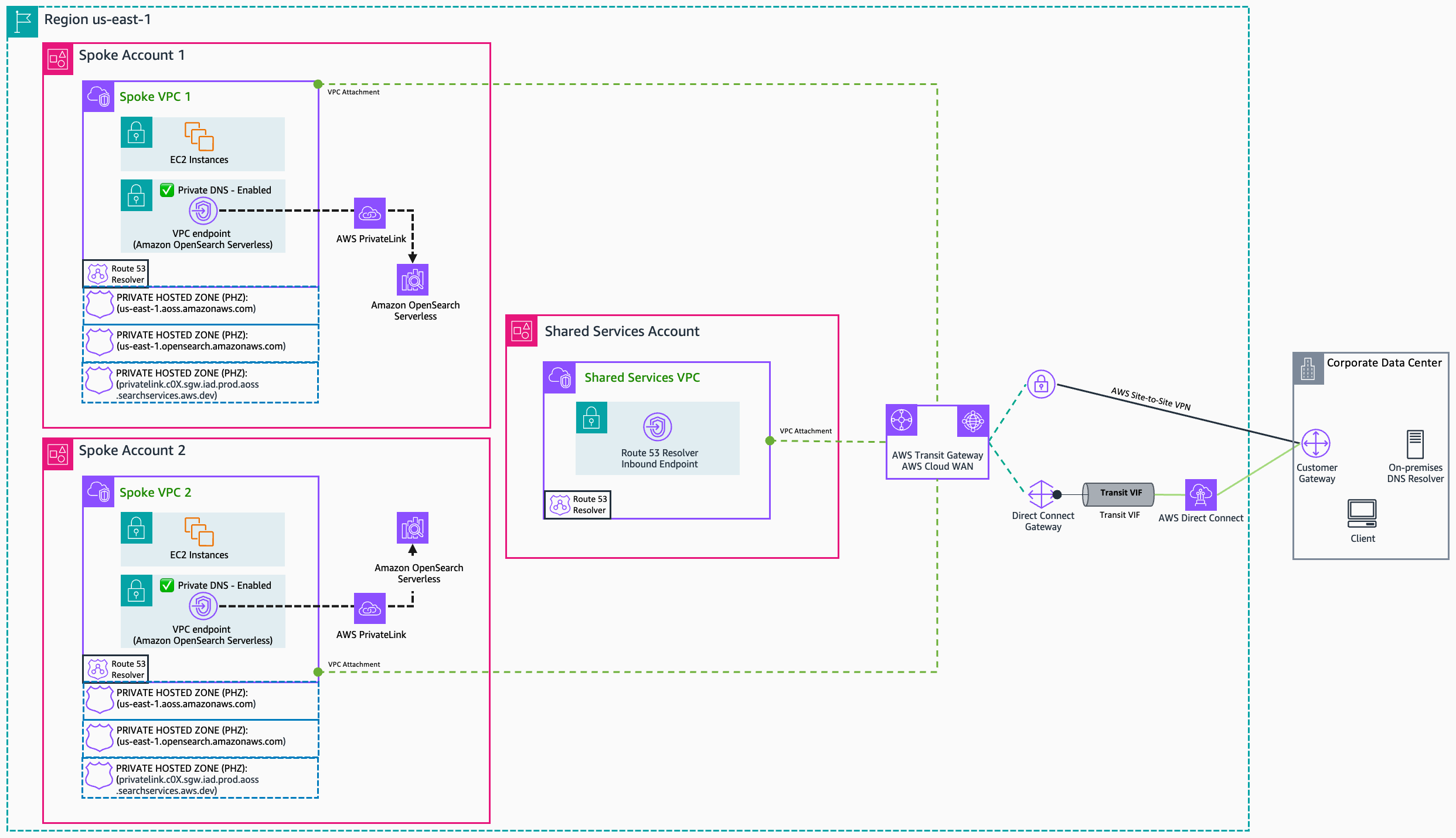

Шаблон 2: Розширений інтерфейс VPC Endpoint для OpenSearch Serverless

Кожен розмовляв VPC, що проживає у відповідному обліковому записі AWS, розміщує власну колекцію без серверів OpenSearch та інтерфейс VPC Endpoint. Тепер ми хочемо досягти наступного:

- Централізуйте управління DNS у спільних послугах VPC для надання послідовної роздільної здатності для колекцій без серверів OpenSearch, розгорнутого в декількох облікових записах

- Забезпечте локальні ресурси з можливістю роздільної здатності DNS для всіх колекцій без серверів OpenSearch по всій організації через вхідну точку Route 53 Resolver у спільних послугах VPC

Наступна схема ілюструє цю архітектуру.

Оскаржувати

Управління роздільною здатністю DNS для колекцій без серверів OpenSearch та інформаційних панелей стає складним у цій розподіленій моделі, оскільки кожна кінцева точка VPC інтерфейсу створює власний набір приватних розміщених зон, які пов'язані лише з відповідними VPC. Це створює роздроблений ландшафт DNS, де спільні послуги VPC та локальні мережі потребують консолідованого способу для вирішення доменів колекцій без серверів OpenSearch та інформаційних панелей на кількох облікових записах.

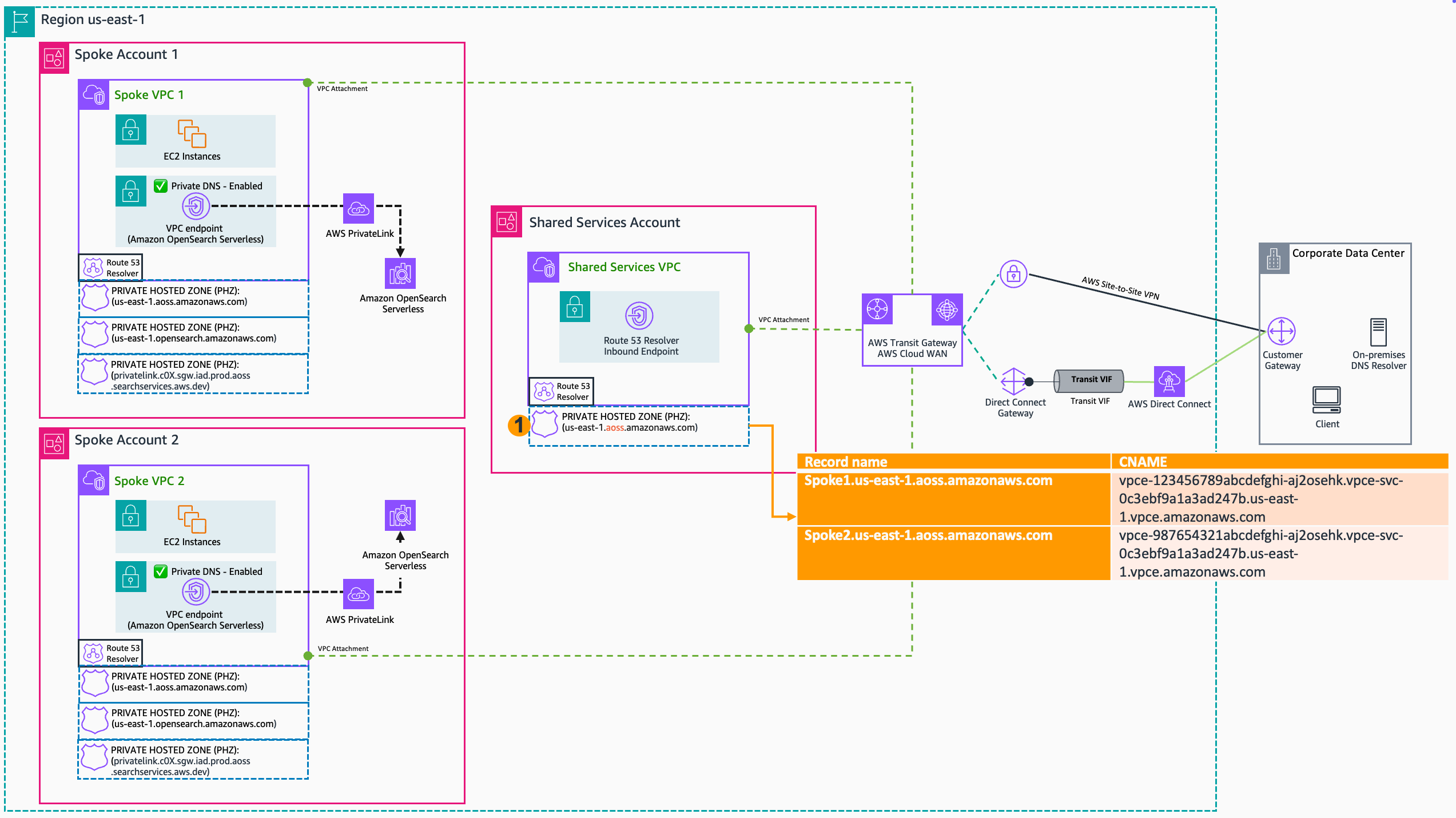

Рішення: Використовуйте самостійно керовану зону приватного розміщення у спільних послугах VPC для RE-PREM DNS

Щоб увімкнути централізовану роздільну здатність DNS для розподілених кінцевих точок, створіть самостійно керовану приватну зону розміщення в обліковому записі спільних послуг та пов’язати її з VPC спільними послугами. У цій приватній зоні розміщення ви можете створити записи CNAME, які відображають кожну кінцеву точку колекції без серверів OpenSearch на відповідний інтерфейс VPC Endpoint DNS в облікових записах. Наступна схема ілюструє цю архітектуру.

Реалізація складається з наступних кроків:

- Створіть самостійно керовану приватну зону розміщення в обліковому записі спільних послуг із доменним іменем

us-east-1.aoss.amazonaws.comі пов'язуйте його з спільними послугами VPC. Для кожної колекції без серверів OpenSearch створіть запис CNAME, який вказує на регіональну назву DNS відповідної кінцевої точки VPC інтерфейсу.

Ця конфігурація дозволяє як локальні ресурси, так і ресурси в спільних сервісах VPC для вирішення кінцевих точок без серверів OpenSearch, які знаходяться в облікових записах.

Після завершення цих кроків кожен інтерфейс VPC без сервера OpenSearch залишається в межах свого початкового облікового запису AWS, підтримуючи межі безпеки та автономію на рівні облікових записів. Локальні системи можуть отримати доступ до колекцій без серверів OpenSearch без серверів, використовуючи оригінальні імена колекції DNS (наприклад,

{collection-name}.us-east-1.aoss.amazonaws.com) через резолюцію DNS, що надається приватною розміщеною зоною у спільних послугах VPC.Висновок

Оскільки організації масштабують своє прийняття без серверів OpenSearch, встановлення безпечного та централізованого доступу до мережі стає все більш важливим. У цій публікації ми дослідили дві архітектурні зразки, спеціально навколо управління DNS:

- Централізована модель кінцевої точки – Ця шаблон ідеально підходить, коли акаунт спільних служб керує інтерфейсом без серверів OpenSearch без серверів VPC, що дозволяє декілька облікових записів для доступу до OpenSearch без серверів та інформаційних панелей через централізований набір мережевих ресурсів.

- Розподілена модель кінцевої точки з централізованою DNS – Ця закономірність підходить для організацій, які потребують самостійності на рівні облікових записів, де кожен обліковий запис AWS управляє власним інтерфейсом без серверів OpenSearch без серверів VPC, тоді як DNS-роздільна здатність централізується за допомогою спільної приватної зони, що займається приватним розміщенням у акаунті спільних послуг.

Розуміючи архітектуру DNS OpenSearch Server без серверів та використовуючи такі послуги, як маршрут 53 профілі та оперативна пам’ять AWS, організації можуть створити безпечні та надійні схеми доступу, які відповідають їх організаційній структурі та потребам.

Про авторів

Анкуш Гоял – це підтримка підприємства в підтримці AWS Enterprise, яка допомагає клієнтам впорядкувати свої хмарні операції на AWS. Він є професіоналом, орієнтованим на результати, який має понад 20 років досвіду.

Анкуш Гоял – це підтримка підприємства в підтримці AWS Enterprise, яка допомагає клієнтам впорядкувати свої хмарні операції на AWS. Він є професіоналом, орієнтованим на результати, який має понад 20 років досвіду. Anvesh Koganti є архітектором Solutions в AWS, що спеціалізується на мережах. Він зосереджується на тому, щоб допомогти клієнтам будувати мережеві архітектури для широко масштабованих та стійких середовищ AWS. Поза межами роботи Anvesh захоплюється технологіями споживачів і любить слухати подкасти на технологіях та бізнесі. Відключуючись від цифрового світу, Anvesh проводить час на свіжому повітрі та на велосипеді.

Anvesh Koganti є архітектором Solutions в AWS, що спеціалізується на мережах. Він зосереджується на тому, щоб допомогти клієнтам будувати мережеві архітектури для широко масштабованих та стійких середовищ AWS. Поза межами роботи Anvesh захоплюється технологіями споживачів і любить слухати подкасти на технологіях та бізнесі. Відключуючись від цифрового світу, Anvesh проводить час на свіжому повітрі та на велосипеді. Салман Ахмед є старшим менеджером технічного облікового запису в підтримці AWS Enterprise. Він спеціалізується на керівництві клієнтів за допомогою дизайну, впровадження та підтримки AWS Solutions. Поєднуючи свою мережеву експертизу з прагненням досліджувати нові технології, він допомагає організаціям успішно орієнтуватися на свою хмарну подорож. Поза межами роботи він насолоджується фотографією, подорожуючи та спостерігаючи за своїми улюбленими спортивними командами.

Салман Ахмед є старшим менеджером технічного облікового запису в підтримці AWS Enterprise. Він спеціалізується на керівництві клієнтів за допомогою дизайну, впровадження та підтримки AWS Solutions. Поєднуючи свою мережеву експертизу з прагненням досліджувати нові технології, він допомагає організаціям успішно орієнтуватися на свою хмарну подорож. Поза межами роботи він насолоджується фотографією, подорожуючи та спостерігаючи за своїми улюбленими спортивними командами. -

Навички AI для завтрашніх університетських бібліотекарів

В епоху де Штучний інтелект (AI) переробляє те, як університети проводять дослідження та взаємодіють з інформацією, професіоналам бібліотеки знадобляться навички для ефективного залучення до цього нового ландшафту.

Тут я досліджую, як генеративні технології AI (Genai) можуть використовуватися для вдосконалення бібліотечних послуг, підтримки дослідників, адаптації до нових методологів та формування майбутнього інструкції інформаційної грамотності.

Розуміння подвійної ролі ШІ в дослідженні

AI є Трансформація досліджень Два основними способами: як предмет дослідження та як інструмент, інтегрований у дослідницькі робочі процеси. З одного боку, AI продовжує розвиватися як академічна сфера, з дослідниками з комп'ютерних та даних та пов'язаних з ними дисциплін, що просувають машинне навчання та обробку природної мови. Тим часом викладачі та студенти у всіх галузях починають покладатися на інструменти, що працюють на AI, такі як Chatgpt та Microsoft Copilot-для завдань, які традиційно були часовими та трудомісткими.

Ці інструменти AI вже впорядковуються Огляди літератури Підсумовуючи статті та визначивши ключові теми, сприяючи очищенню та аналізі даних, генеруванні коду та навіть підтримуючи ранні етапи письма та ідеї. Коли ці інструменти вбудовуються в дослідницькі процеси, бібліотекарі повинні розвивати навички оцінювання, викладання та керування їх використанням відповідально.

Цей зсув має практичні наслідки для бібліотечних ролей, які поєднують дослідницьку підтримку та інструкцію. Бібліотекарі все частіше закликають спільно розвивати майстер-класи AI ГрамотністьЗапропонуйте консультації один на один з вибору інструментів та етичного використання та сприяти розробці навчальних програм, що включає критичну обізнаність про ШІ. Спеціальні фахівці та бібліотекарі цифрових стипендій, зокрема, стають фасилітаторами інтеграції ШІ – допомагають користувачам зрозуміти можливості, обмеження та упередження інструментів AI, сприяючи академічній цілісності.

Беручи на себе ці нові обов'язки, бібліотекарі гарантують, що їхні установи займаються AI не лише як новинка, а як потужний, складний компонент наукової практики.

Побудова грамотності AI серед бібліотекарів та дослідників

Посилення грамотності AI – це не лише залишатися в курсі; Йдеться про розширення можливостей співробітників та спільноти бібліотеки, щоб використовувати ці інструменти продумано та ефективно. В той час як багато бібліотекарів вже приносять міцну основу в цифрових інструментах та критичне мисленняАдаптація до ШІ означає вивчення нової мови – таку, яка поєднує технології, етику та послугу.

Для підтримки цього зростання, наша бібліотека стратегій AI стратегій курирує освітні ресурси, оцінює нові інструменти та проводить практичні семінари, розроблені для побудови як технічної, так і концептуальної вільної вільності. Це виходить за рамки швидкої інженерії, хоча навчитися чітко стратегічно стратегічними питаннями для таких інструментів, як Chatgpt, є важливим навиком. Це також передбачає розуміння того, як працюють моделі AI, визнання їх обмежень, навігацію проблем упередженості та авторства та знаючи, коли не використовувати ШІ.

Отримавши ці знання, бібліотекарі краще позиціонують для керівництва студентами та викладачами, які звертаються до бібліотеки з питаннями щодо використання AI у власній роботі. Йдеться про зустріч з людьми, де вони є, чи це означає демістифікацію технології, вирішення етичних проблем чи допомоги вдосконалити підказку досліджень.

Ми також вивчаємо, як AI може підтримувати бібліотечні операції, такі як оцифрування та опис архівних колекцій. AI може прискорити процеси, такі як генерація метаданих, але це не замінює людське судження. Наші бібліотекарі розробляють досвід для критичної оцінки результатів, що генеруються AI, щоб забезпечити точність та зберегти цілісність цифрових колекцій.

Як і у всіх інноваціях, наш підхід керується цінностями, які визначають бібліотекарство: доступ, включення та глибоке зобов'язання до поінформованого використання.

Роль бібліотек у етичному використанні ШІ

У міру того, як вміст, що генерується AI, стає більш поширеним, так і Занепокоєння щодо дезінформаціїупередженість та конфіденційність даних. Бібліотеки, як давні чемпіони інформаційної грамотності, поширюють цю місію у царину ШІ.

У Virginia Tech бібліотекарі включають грамотність AI у семінари, консультації та навчання в класі. Вони допомагають студентам та викладачам критично оцінювати результати, що генеруються AI, простежують джерела та визначають, коли вміст може бути неповним, упередженим або неточним. Наприклад, під час дослідницьких консультацій бібліотекарі можуть проходити меценатів через те, як інструмент Genai будує свої відповіді, підкреслюючи, що ці результати не витягуються з кураторної бази даних, а генеруються на основі шаблонів у великих наборах даних.

AI як партнер з спільного дослідження

AI не замінює людських дослідників; Швидше, це стає потужним співробітником. Для полегшення цього переходу бібліотеки можуть направляти студентів та викладачів щодо інтеграції ШІ у свої науково -дослідні процеси. Сюди входить:

- Використання AI для оглядів літератури: AI може сканувати величезні бази даних для виявлення відповідних робіт, заощаджуючи дослідники значного часу

- Використання AI для аналізу даних та візуалізації: Інструменти AI можуть обробляти великі набори даних, визначати закономірності та генерувати розуміння, які можуть зайняти людину набагато довше, щоб розкрити.

- Використання AI для створення та узагальнення вмісту: AI може допомогти проектувати звіти, узагальнити висновки та навіть генерувати гіпотези для подальшого дослідження.

Проводячи навчання цих додатків, бібліотеки гарантують, що AI служить активом, а не перешкодою для суворих академічних досліджень.

Підготовка бібліотек до майбутнього ШІ

Ми вважаємо, що бібліотекам потрібно розвиватись поряд із просуванням AI. Це вимагає використання професійного розвитку, інвестування в бібліотечні системи, керовані AI, стратегічно інтегруючи ШІ в послуги та створюючи пропозиції з підтримкою AI у співпраці з комп'ютерними вченими, педагогами та політиками.

Завдяки цим зусиллям ми закладаємо основу для майбутнього, де бібліотекарі – це не лише експерти з питань інформації, але й важливі фасилітатори та навігатори. Подаючи на грамотність AI, виступаючи за етичне використання AI та оснащення дослідників важливими навичками та стратегіями відбору, бібліотеки можуть залишатися на передньому плані розповсюдження знань у цифрову епоху.

Іньлін Чен – доцент університетських бібліотек та помічник директора Центру цифрових досліджень та стипендій у Virginia Tech.

Якщо ви хочете поради та розуміння вчених та співробітників університету щотижня доставляються безпосередньо у вашу поштову скриньку, Підпишіться на бюлетень кампусу.

-

Перегляньте 5 запасів ядерної енергії, встановлених для зростання величезного зростання центрів обробки даних

Центри даних про штучний інтелект (AI)-це процвітаюча галузь. Простір AI з енергією зробив ядерну енергію однією з найгарячіших галузей на Уолл-стріт за останній рік. На цьому етапі інвестори повинні зосередитись на виробниках ядерної енергії або виробниками обладнання або вхідними постачальниками.

У грудні 2024 року Міністерство енергетики США повідомило, що використання енергетики центру обробки даних “вдвічі або потрійне до 2028 року” після подвоєння за останнє десятиліття. 23 травня президент Дональд Трамп підписав чотири виконавчі накази про розгортання нових ядерних реакторів та зміцнення ланцюга поставок.

Ці накази мають на меті збільшити ядерну потужність ядерної енергії США з 100 гігаватт (GW) до 400 ГВт до 2050 року. Окрім заохочення будівництва реакторів, близьких до військових установок, та центрів обробки даних на основі ШІ, які потребують величезної кількості сил для виконання, виконавчі замовлення надають пріоритет побутовому постачанню урану.

На цьому етапі ми рекомендуємо уважно спостерігати за п’ятьма акціями, орієнтованими на ядерну енергію, які зросли за останній місяць і, як очікується, забезпечать міцну віддачу в довгостроковій перспективі. Кожне занурення в ці акції має бути хорошою можливістю покупки з довгострокової точки зору.

Ці акції: Сузір'я Енергетичний корпус. Нога, Перевірений корпорація. VST, Mirion Technologies Inc. Mir, BWX Technologies Inc. Bwxt і Cameco Corp. CCJ.

На діаграмі нижче показані цінові показники п'яти вищезгаданих акцій за останній місяць.

Zacks Investment Research

Джерело зображення: Zacks Investment ResearchСузір'я Енергія – це провідна енергетична компанія в Сполучених Штатах зі значною поштовхом до чистої енергії, особливо ядерної енергії. Стратегічні капітальні витрати CEG в 5,1 мільярда доларів до 2025 року повинні допомогти придбати ядерне паливо та підвищити рівень запасів. CEG має на меті усунути 100% викидів парникових газів, використовуючи інноваційні технології.

Сузір'я Енергія – це лідер галузі в експлуатації, ефективно та надійно та надійно. Його придбання 44% власності NRG Energy в електричній станції Generating Project Project South Texas додало 2645 МВт, атомний завод з подвійним одиницею до свого портфеля. Цей завод розташований приблизно в 90 милях на південний захід від Х'юстона і повинен додатково допомогти CEG розширити операції в Техасі.

Наприкінці 2024 року Microsoft уклала 20-річну угоду з CEG про відродження ядерної установки на три милі в Пенсильванії. Інвестиція на 1,6 мільярда доларів має на меті перезапустити реактор, який був спокійним з 2019 року, щоб забезпечити електроенергію без вуглецю для розширюваних центрів обробки даних Microsoft. CEG розраховує збільшити ядерну продукцію на 160 МВт у Байроні та Брейдвуду, інвестиції в 800 мільйонів доларів до 2029 року за необхідні заміни турбін низького тиску.