- Palo Alto Networks нещодавно повідомила про прибутки за перший квартал 2026 фінансового року з доходом у 2,47 мільярда доларів США та оголосила про розширену інтеграцію системи безпеки штучного інтелекту, одночасно підтвердивши нові вказівки щодо зростання прибутку на 14% за рік у порівнянні з минулим роком.

- Компанія розпочала співпрацю з IBM для запуску рішення Quantum-Safe Readiness, яке має на меті допомогти підприємствам усунути ризики квантових обчислень і захистити критично важливі дані в міру розвитку цифрових загроз.

- Ми дослідимо, як запуск квантово-безпечних рішень безпеки, орієнтованих на підприємства, зміцнює інвестиційний наратив Palo Alto Networks і перспективи зростання, керованого ШІ.

Відкрийте для себе наступну велику справу з фінансово надійними пенні-акціями, які балансують ризик і винагороду.

Palo Alto Networks Інвестиційний наратив

Акціонери Palo Alto Networks зазвичай вірять, що зростаючий попит підприємств на ШІ та безпеку, керовану хмарою, сприятиме стійкому зростанню, а інтегровані інноваційні платформи є перевагою компанії. Останні новини, включаючи партнерство з IBM і зміни в раді директорів, істотно не впливають на ключовий короткостроковий каталізатор: ефективну інтеграцію нових продуктів і придбання. Найбільш суттєвим ризиком залишаються проблеми з виконанням, пов’язані з інтеграцією придбаних технологій, які можуть порушити операційну ефективність і збільшення маржі.

Серед останніх подій оголошення про розширення партнерства, зокрема рішення IBM Quantum-Safe Readiness, виділяється своєю актуальністю для амбіцій Palo Alto Networks щодо штучного інтелекту та хмарної безпеки. Допомагаючи підприємствам подолати складні ризики, пов’язані з квантовими обчисленнями та безпекою даних, компанія зміцнює свою роль як постачальника рішень наступного покоління, орієнтованих на підприємства, використовуючи каталізатор прискорення попиту на штучний інтелект.

Але інвестори також повинні пам’ятати, що, навпаки, інтеграційні ризики, пов’язані з поточними придбаннями та запуском продуктів, можуть…

Прочитайте повний наратив на Palo Alto Networks (це безкоштовно!)

Прогноз Palo Alto Networks передбачає 13,3 мільярда доларів доходу та 2,0 мільярда доларів прибутку до 2028 року. Це відображає річний темп зростання доходу на 13,1% і збільшення прибутку на 0,9 мільярда доларів порівняно з поточним прибутком у 1,1 мільярда доларів.

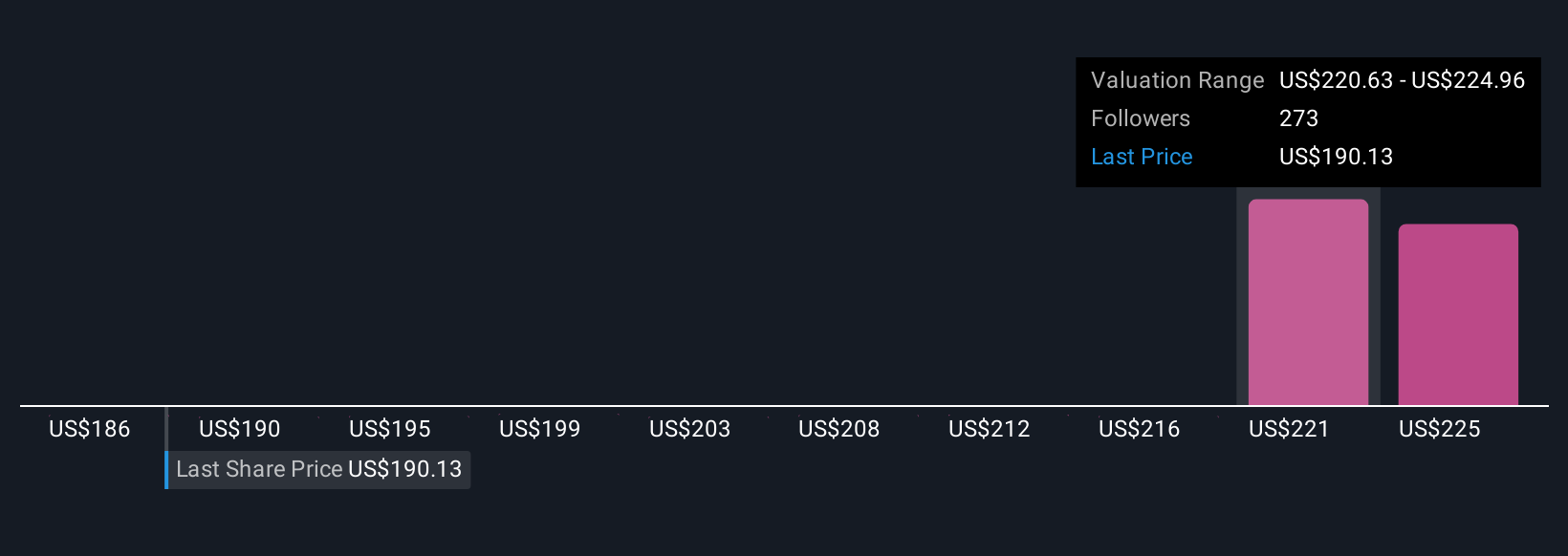

Дізнайтеся, як прогнози Palo Alto Networks дають справедливу вартість у розмірі 224,53 доларів США, що на 18% вище поточної ціни.

Вивчення інших точок зору

Члени Simply Wall St Community подали 18 оцінок справедливої вартості Palo Alto Networks у діапазоні від 186 до 229,20 доларів США за акцію. Хоча думки сильно розходяться, багато хто підкреслює, що майбутнє компанії залежить від інтеграції цілісної платформи для підтримки довгострокового зростання доходів.

Ознайомтеся з 18 іншими оцінками справедливої вартості на Palo Alto Networks – чому акції можуть коштувати на 21% більше, ніж поточна ціна!

Створіть свій власний наратив мережі Palo Alto

Не згодні з існуючими наративами? Створіть свій власний менш ніж за 3 хвилини – надзвичайний прибуток від інвестицій рідко приходить, якщо стежити за стадом.

Хочете альтернативи?

Ранні люди вже звертають увагу. Подивіться на акції, на які вони орієнтуються, ще до того, як вони перелетять у кооператив:

Ця стаття Simply Wall St має загальний характер. Ми надаємо коментарі на основі історичних даних і прогнозів аналітиків, використовуючи лише неупереджену методологію, і наші статті не призначені як фінансові поради. Він не є рекомендацією купувати чи продавати будь-які акції та не враховує ваші цілі чи фінансову ситуацію. Ми прагнемо надати вам довгостроковий цілеспрямований аналіз на основі фундаментальних даних. Зауважте, що в нашому аналізі можуть не враховуватися останні оголошення компаній, що стосуються цін, або якісні матеріали. Simply Wall St не має жодної позиції в жодній із згаданих акцій.

новий: Керуйте всіма своїми портфелями акцій в одному місці

Ми створили найкращий компаньйон у портфоліо для фондових інвесторів, і це безкоштовно.

• Підключіть необмежену кількість портфоліо та переглядайте загальну суму в одній валюті

• Отримуйте сповіщення про нові попереджувальні знаки або ризики електронною поштою чи мобільним телефоном

• Відстежуйте справедливу вартість ваших акцій

Спробуйте демо-портфоліо безкоштовно

Маєте відгук про цю статтю? Вас турбує зміст? Зв'яжіться з нами безпосередньо. Або надішліть електронний лист editorial-team@simplywallst.com