Компанії зараз звертаються до даних як до одного з найважливіших активів у своєму бізнесі, а інженери з обробки даних займаються керуванням і вдосконаленням цього активу та його ефективності. Крім того, інтеграція обробки даних із використанням хмарних обчислень забезпечує масштабованість, доступність і зниження витрат. Однак існують проблеми безпеки, пов’язані з цією інтеграцією, які необхідно вирішити.

Щоб виявити вразливі місця хмарних систем, важливо знати частоту та причини інцидентів хмарної безпеки. Витрати на інциденти безпеки в бізнесі вражають зросла до 61% у 2024 році порівняно з минулорічними 24%.

Як інженер обробки даних ви можете керувати потоком даних у суспільстві, яке постійно розвивається. Ця відповідальність дуже важлива в сучасних організаціях, і якщо їй не приділяти належної уваги, вона може вплинути на її загальну продуктивність. Зі збільшенням використання хмарні технологіїце призвело до збільшення частоти міграційних процесів.

Тепер очевидно, що хмарна безпека більше не стосується лише ІТ-відділу. Це стало вирішальним фактором у загальному бізнес-процесі та продуктивності. Чому це так важливо? Це тому, що будь-які неправильні дії або недбалість у системі можуть призвести до несприятливих наслідків, таких як системні збої, які переривають бізнес-потік, поганий імідж і порушення конфіденційності даних.

Однак проблема, з якою я часто стикаюся з компаніями, полягає в тому, що їхні хмарні платформи різноманітні, а інструменти безпеки, які вони використовують, є специфічними для кожної екосистеми, включаючи AWS, Azure або Google Cloud Services. Можна стати експертом в одній системі, і це може не дозволити вам легко перенести свої навички в іншу систему.

Тим не менш, існує рішення цієї проблеми у вигляді підходу, який може працювати на будь-якій платформі. Це означає, що можна знайти низку принципів і практик безпеки, які не відповідають жодному конкретному постачальнику, щоб розробити рішення, яке можна масштабувати в різних хмарах. У цьому розділі я перерахую основні принципи, які інженер даних повинен знати про хмарну безпеку, і поділюся деякими думками про поточні розробки в цій галузі.

Ключові основи хмарної безпеки для інженерів даних

Шифрування даних

Шифрування є одним із найефективніших методів забезпечення того, що інформація не може бути легко отримана неавторизованими особами. Коли дані зберігаються (у стані спокою) у хмарі, як правило, провідні постачальники хмарних послуг використовують стандарти шифрування, такі як Advanced Encryption Standards (AES) із 256-бітним ключем. Наприклад, в AWS користувачі можуть просто захистити свої відра зберігання S3, налаштувавши параметри шифрування.

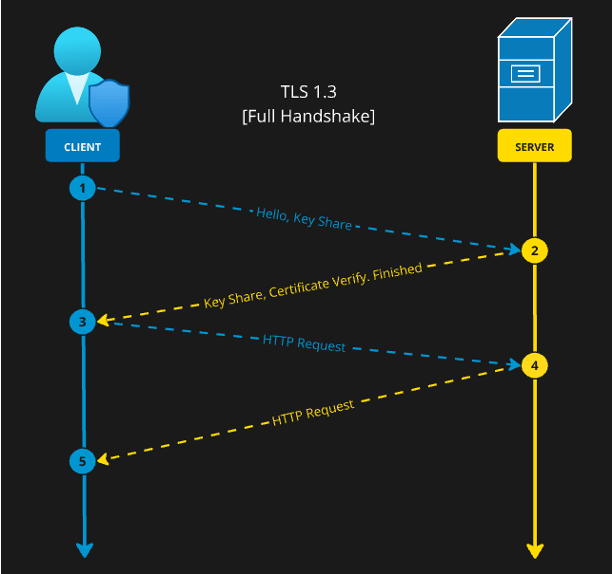

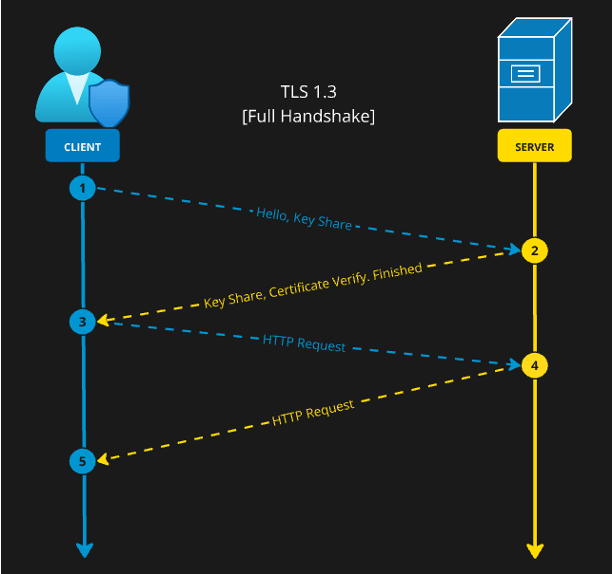

Щоб захистити дані під час їх передачі з однієї точки в іншу (у дорозі) у мережі, інфраструктура підтримує протокол TLS (Transport Layer Security), який шифрує зв’язок між службами.

Контроль доступу та керування ідентифікацією

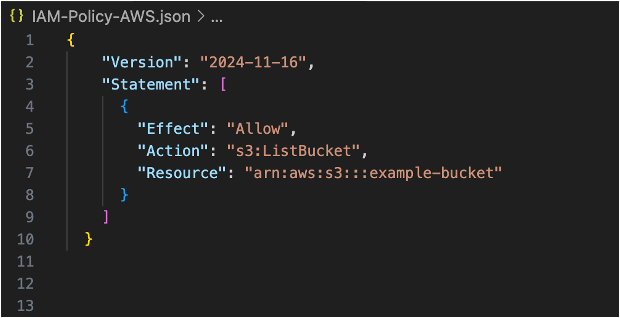

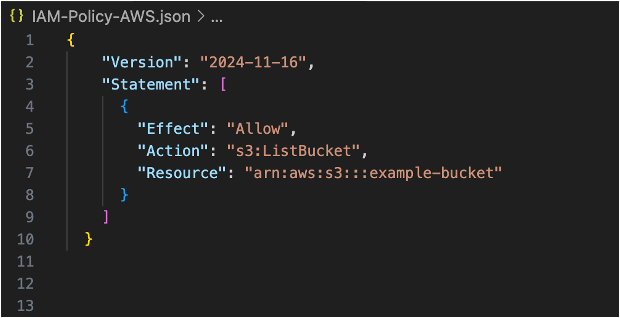

Розподіл контролю доступу допомагає запобігти виникненню атак, реалізуючи поняття найменших привілеїв для користувачів і програм і надаючи їм лише необхідний доступ для виконання своїх завдань на хмарних платформах, таких як GCP IAM, AWS IAM або Azure Active Directory де адміністратори використовують інструменти для керування дозволами та ідентифікацією. Наведений приклад демонструє політику IAM в AWS, розроблену спеціально для обмеження доступу до сегментів S3.

Безпека мережі

Базова інфраструктура хмарної безпеки включає мережеву систему, яка має такі функції, як віртуальна приватна хмара (VPC), списки контролю доступу до мережі (NACL) і брандмауери, які регулюють вхідний і вихідний трафік. Наприклад, в Azure ми можемо створити групу безпеки мережі (NSG) для фільтрації трафіку, як показано нижче.

Безпечне зберігання та обробка даних

Хмарні дані мають зберігатися в безпеці, але залишатися легко доступними для цілей обробки. Такі технології, як Bucket Lock у Google Cloud Storage та AWS S3 Object Lock, розроблено з функціями, які забезпечують незмінне зберігання даних у рідному середовищі.

Моніторинг і аудит

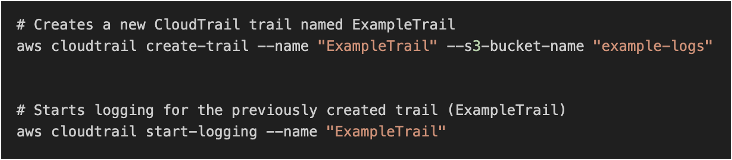

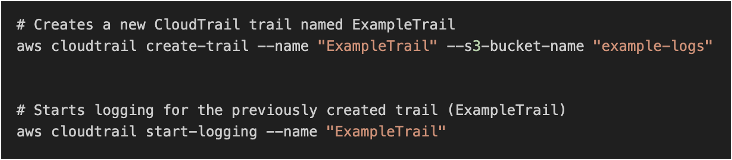

Це дає змогу виявляти загрози в хмарних середовищах, оскільки перевіряються дії користувачів і системні події, а також журнали AWS CloudTrail або Azure Monitor на наявність аномалій. Ось демонстрація того, як активувати CloudTrail для облікового запису AWS.

Відповідність і управління даними

Рамки відповідності, такі як GDPR або HIPPA, і такі стандарти, як SOC 2, вимагають від інженерів даних впроваджувати заходи безпеки для належного захисту конфіденційних даних. Щоб підтримувати відповідність діючим нормам і підтримувати стандарти безпеки для класифікації інформації та позначення даних тегами, ці процеси мають виконуватися інженерами даних у співпраці з відповідними групами безпеки.

Як приклад такої практики в дії, Azure Purview має можливість автоматично класифікувати дані на основі застосованих політик.

Захист каналів даних

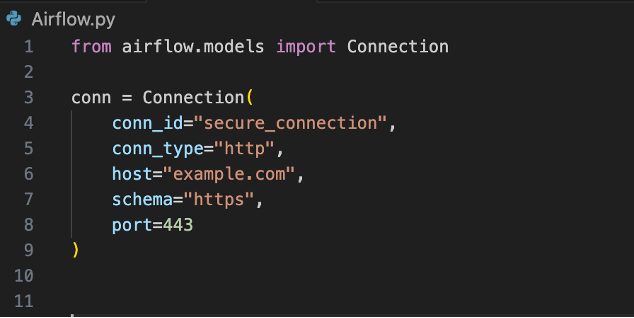

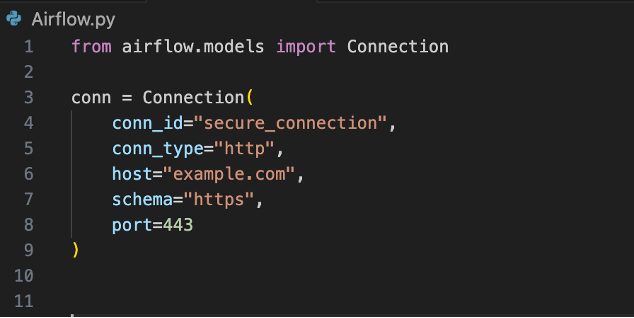

Конвеєри даних також можуть бути вразливими до атак типу “людина посередині” або неправильної конфігурації, якщо їх деформують особи в середині каналу зв'язку або якщо параметри неправильно застосовано чи неправильно узгоджено. Вибираючи серед доступних кандидатів для вашого конвеєра даних, рекомендується використовувати або AWS Glue, або Apache Airflow, оскільки вони обидва надають способи безпечного підключення до ваших даних.

Наприклад, нижче наведено зразок посібника з налаштування Apache Airflow, який демонструє застосування процесу шифрування для підвищення безпеки.

Нові тенденції хмарної безпеки

Робота з потоком даних

Питання про обсяг даних у хмарних середовищах — це палка з двома кінцями, оскільки вона створює стільки ж переваг, скільки й проблем. Добре відомий факт, що об’єм даних сам по собі може бути досить важким для інструментів. Однак справжня складність полягає не в зборі даних, а в їх аналізі – виявленні кореляцій, щоб розпізнавати тенденції та аномалії, а також прогнозувати загрози безпеці.

Тим не менш, інженери даних можуть використовувати технології, які виходять за рамки стандартних і покращуються аналітична потужність, штучний інтелект і машинне навчання. Ці методи можуть використовувати неструктуровані на даний момент потоки даних і перетворювати їх на цінну інформацію, що покращує загальну безпеку в цифрових середовищах, що постійно розвиваються.

Архітектура нульової довіри

Традиційна модель безпеки, яка ґрунтується на концепції захисту периметра, поступово відходить у відхід і поступається місцем новій модель нульової довіри. Основний принцип нульової довіри базується на передумові, що жодному компоненту, будь то користувач чи пристрій, не можна довіряти автоматично.

Основною перевагою цієї методології є те, що вона зосереджена на перевірці ідентифікації користувача, пристрою та прав доступу, які мають бути надані. Таким чином, використання інструментів, які сумісні з різними платформами, дозволяє інженерам з обробки даних і персоналу служби безпеки застосовувати цей дуже ефективний захисний засіб у різних хмарних середовищах.

Розробка продуктів безпеки в хмарі

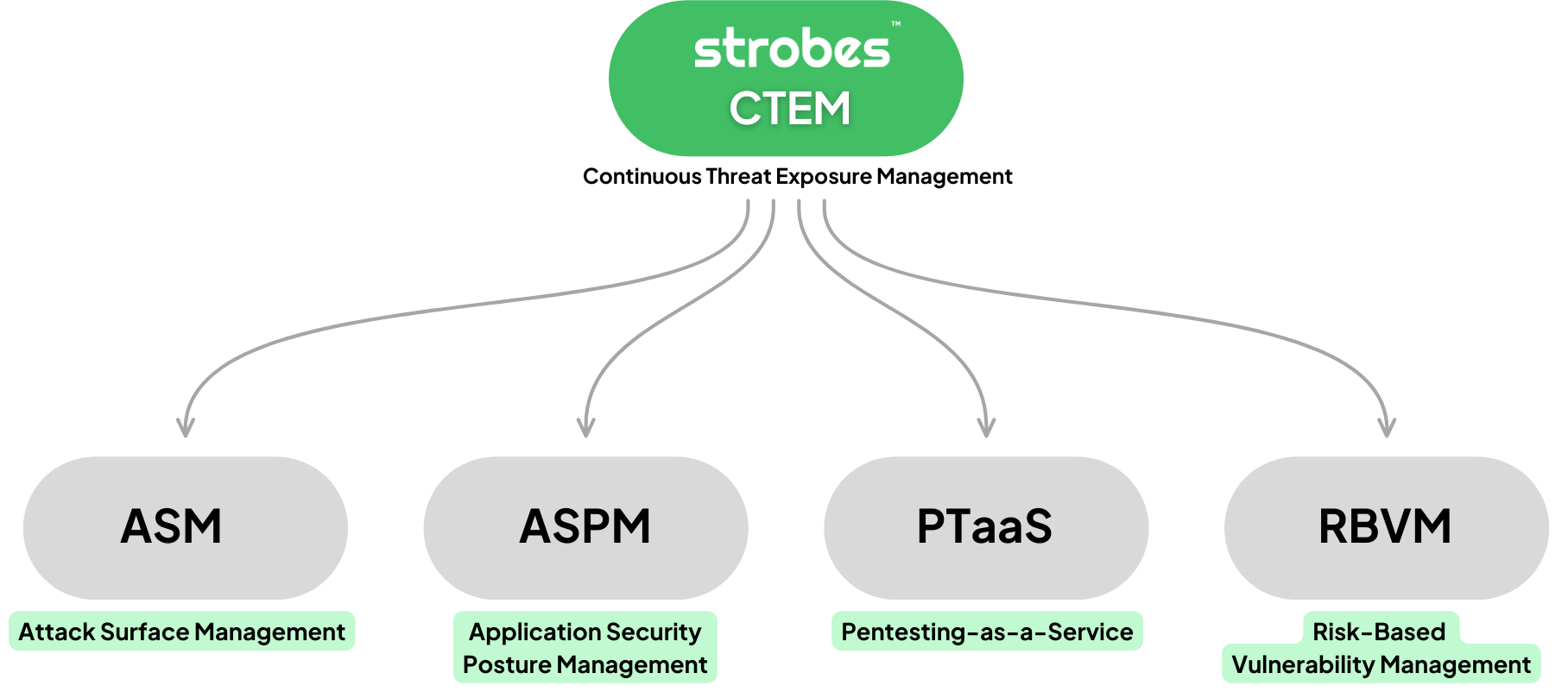

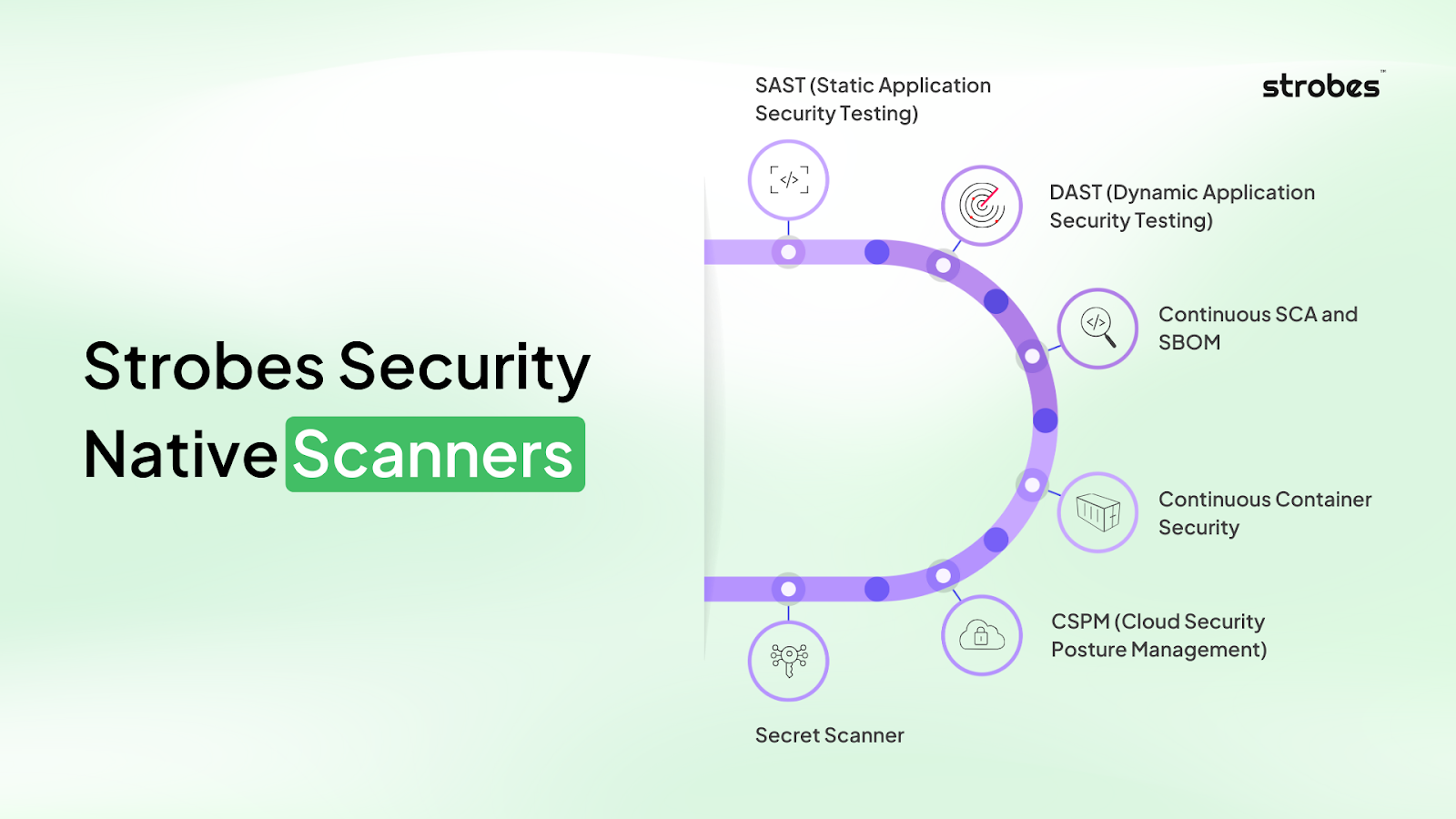

У світі, де хмарні сервіси широко використовуються, а архітектура досить складна, захист систем у всіх системах є непростим завданням. Це призвело до розробки інструментів керування безпекою в хмарі, які в ідеалі повинні мати можливість інтегруватися з іншими інструментами для покращення роботи команд безпеки. Основна мета полягає в тому, щоб забезпечити впровадження політик безпеки та отримати контроль і видимість різних хмарних стеків. Це має забезпечити застосування заходів безпеки незалежно від технології, яка лежить в основі.

Підсумок

Безпека в мінливому світі хмари — це як подорож у пригоду, і це добре. Важливо мати справу з проблемами безпеки та вразливими місцями, коли вони з’являються на поверхню – це виводить вас на лідерство. Інфраструктури нульової довіри пропонують важливі перевірки, коли справа доходить до вирішення проблем безпеки, у той час як уніфікована архітектура безпеки гарантує правильне застосування політик і наявність належного перегляду.

Але архітектурний дизайн хмарних середовищ все ще знаходиться в процесі еволюції, і вони повинні бути адаптивними та проактивними, щоб покращити екранування.

Незважаючи на те, що всі стратегії, згадані тут, і поточні зусилля, спрямовані на відповідність прогресу, можуть бути використані для підвищення безпеки основної хмарної інфраструктури, загрозу не можна повністю виключити.