Огляд ринку 2025-2033

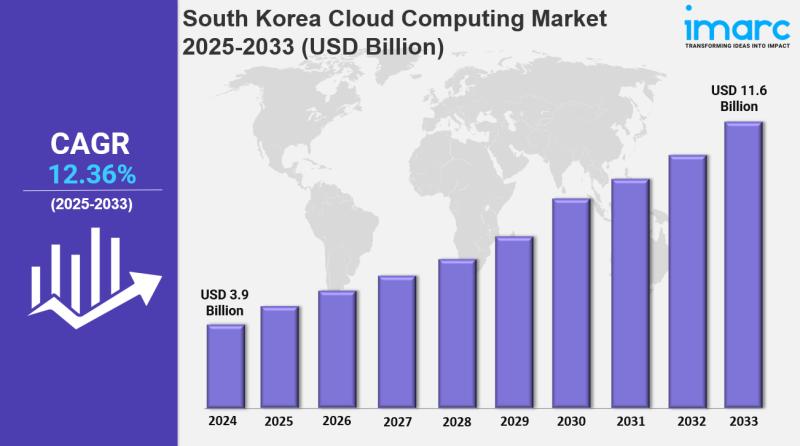

Розмір ринку хмарних обчислень Південної Кореї досяг 3,9 мільярда доларів у 2024 році. З нетерпінням чекаючи, IMARC Group очікує, що ринок досягне 11,6 млрд. Дол. США до 2033 року, демонструючи темпи зростання (CAGR) 12,36% протягом 2025-2033 років. Ринок швидко зростає, підживлюється широкою цифровою трансформацією, розширенням Інтернет -інфраструктури та збільшенням попиту на гнучкі ІТ -рішення. Основні тенденції включають прийняття гібридних та багаторазових стратегій, провідні постачальники підкреслюють підвищення безпеки та масштабовані пропозиції послуг.

Основні моменти ключового ринку:

✔ Сильне розширення, кероване цифровою трансформацією та модернізацією ІТ

✔ Зростаюча перевага гібридних та багаторазових розгортань

✔ Посилена фокус на кібербезпеці та масштабованих хмарних послугах

Запит на зразок копії звіту: https://www.imarcgroup.com/south-korea-cloud-computing-market/requestsample

Тенденції та драйвери ринку хмарних обчислень Південної Кореї:

Розмір ринку хмарних обчислень Південної Кореї відчуває значне зростання, оскільки підприємства в різних секторах швидко охоплюють хмарні технології для сприяння цифровій трансформації. Такі галузі, як фінанси, охорона здоров'я та виробництво, використовують хмарні платформи для підвищення можливостей експлуатаційної ефективності, масштабованості та аналітики даних. Приріст віддалених робочих та онлайн -послуг ще більше сприяло прийняттю хмарних хмарних, посилюючи попит на інфраструктуру як послугу (IAAS) та програмне забезпечення як послуги (SaaS).

По мірі посилення конкуренції, основні провайдери хмари розширюють свій слід та інвестують у локалізовані центри обробки даних, що змінює частку ринку хмарних обчислень Південної Кореї серед ключових гравців. Очікується, що ці розробки підтримують зростання ринку хмарних обчислень Південної Кореї, дозволяючи бізнесу розгортати гнучку, економічну ІТ-інфраструктуру, яка підтримує інновації та спритність у все більш цифровій економіці.

Організації Південної Кореї все частіше застосовують гібридні та багаторазові стратегії для оптимізації навантажень та підвищення безпеки даних, що суттєво впливає на розмір ринку хмарних обчислень Південної Кореї. Такий підхід дозволяє підприємствам збалансувати вимоги щодо ефективності, витрат та дотримання, інтегруючи приватні та державні хмарні ресурси. Перехід до гібридних хмарних моделей зумовлений потребою в кращому контролі даних, можливостях відновлення після аварій та дотримання регуляторних норм у чутливих секторах.

Провідні хмарні постачальники конкурують за збільшення своєї частки ринку хмарних обчислень Південної Кореї, пропонуючи розширені гібридні хмарні рішення, які безперешкодно інтегруються з існуючими ІТ -середовищами. Очікується, що акцент на гнучких варіантах розгортання та поліпшеній сумісності сприятиме зростанню ринку хмарних обчислень Південної Кореї, оскільки компанії прагнуть до майбутньої безпеки своєї інфраструктури, вирішуючи розвиваються потреби бізнесу.

Проблеми з безпекою та дотримання регуляторних норм – це критичні фактори, що формують розмір ринку хмарних обчислень Південної Кореї, оскільки підприємства надають пріоритет захисту конфіденційних даних на тлі зростання кіберзагробів. Постачальники хмарних послуг інвестують великі кошти в розширені функції безпеки, такі як шифрування, управління ідентичністю та виявлення загроз, щоб створити довіру та відповідати суворим державним нормам.

Цей фокус на кібербезпеці стало ключовим диференціатором, що впливає на частку ринку хмарних обчислень Південної Кореї, а компанії вибирають постачальників, які демонструють надійні дані про безпеку та сертифікати про дотримання. По мірі розвитку законів про конфіденційність даних та кібератака стають більш досконалими, очікується, що попит на безпечні хмарні рішення прискорить зростання ринку хмарних обчислень Південної Кореї, заохочуючи постійні інновації в технологіях хмарної безпеки та практиці управління ризиками.

Купуйте звіт зараз: https://www.imarcgroup.com/checkout?id=2754&method=1370

Сегментація ринку хмарних обчислень Південної Кореї:

Звіт про ринок сегменти ринку на основі типу продукту, каналу дистрибуції та регіону:

Період навчання:

Базовий рік: 2024

Історичний рік: 2019-2024

Прогноз Рік: 2025-2033

Розрив служби:

• Інфраструктура як послуга (IAAS)

• Платформа як послуга (PaaS)

• Програмне забезпечення як послуга (SaaS)

Розрив робочим навантаженням:

• Розробка та тестування додатків

• Аналітика та звітність

• Зберігання та резервне копіювання даних

• Інтеграція та оркестрація

• Управління ресурсами

• Інші

Розрив у режимі розгортання:

• Публік

• приватний

• Гібрид

Розрив за розміром організації:

• Велике підприємство

• Маленьке та середнє підприємство

Розрив вертикалі:

• BFSI

• ІТ та Телеком

• Роздрібні та споживчі товари

• Енергія та комунальні послуги

• охорона здоров'я

• ЗМІ та розваги

• Урядовий та державний сектор

• Інші

Розрив по регіону:

• Схід

• Захід

• Південний Захід

• Південно -Схід

Поговоріть з аналітиком: https://www.imarcgroup.com/request?type=report&id=2754&flag=c

Змагальний ландшафт:

Звіт про дослідження ринку пропонує поглиблений аналіз конкурентного ландшафту, що охоплює структуру ринку, ключове позиціонування гравців, стратегії виграшу, конкурентну інформаційну панель та квадрант оцінювання компанії. Крім того, включені детальні профілі всіх великих компаній.

Про нас:

IMARC Group – це глобальна консалтингова фірма, яка допомагає наймасштабнішим у світі Changemakers створити тривалий вплив. Фірма пропонує комплексні послуги для виходу на ринок та розширення ринку. Послуги IMARC включають ретельну оцінку ринку, дослідження техніко -економічного обґрунтування, допомогу щодо формування компаній, підтримку заводу, затвердження регуляторних норм та ліцензійна навігація, брендинг, стратегії маркетингу та продажу, конкурентоспроможний ландшафт та базовий аналіз, ціноутворення та дослідження витрат та дослідження пошуку.

Зв’яжіться з нами:

IMARC GROUP

134 N 4th St. Brooklyn, NY 11249, США

Електронна пошта: sales@imarcgroup.com

Тел №: (d) +91 120 433 0800

Сполучені Штати: +1-631-791-1145

Цей випуск був опублікований на OpenPR.