Поки ви читаєте це речення, десь у центрі обробки даних неподалік від вас виникли та зникли десятки тисяч нових екземплярів віртуальних машин. Кожен потребував цифрової ідентифікації. Кожен з них став потенційною прогалиною в безпеці. І більшість команд безпеки абсолютно не бачать цю тіньову групу.

«Ми, як люди, можемо порахувати наших колег, членів команди та робочу силу», — каже Кевін Бочек, старший віце-президент із інновацій CyberArk, виступаючи з Сінгапуру. “Але машини, особливо ті, які сьогодні ведуть бізнес у хмарі або віртуальних службах, ми не можемо їх бачити. Це створює сліпу зону за замовчуванням”.

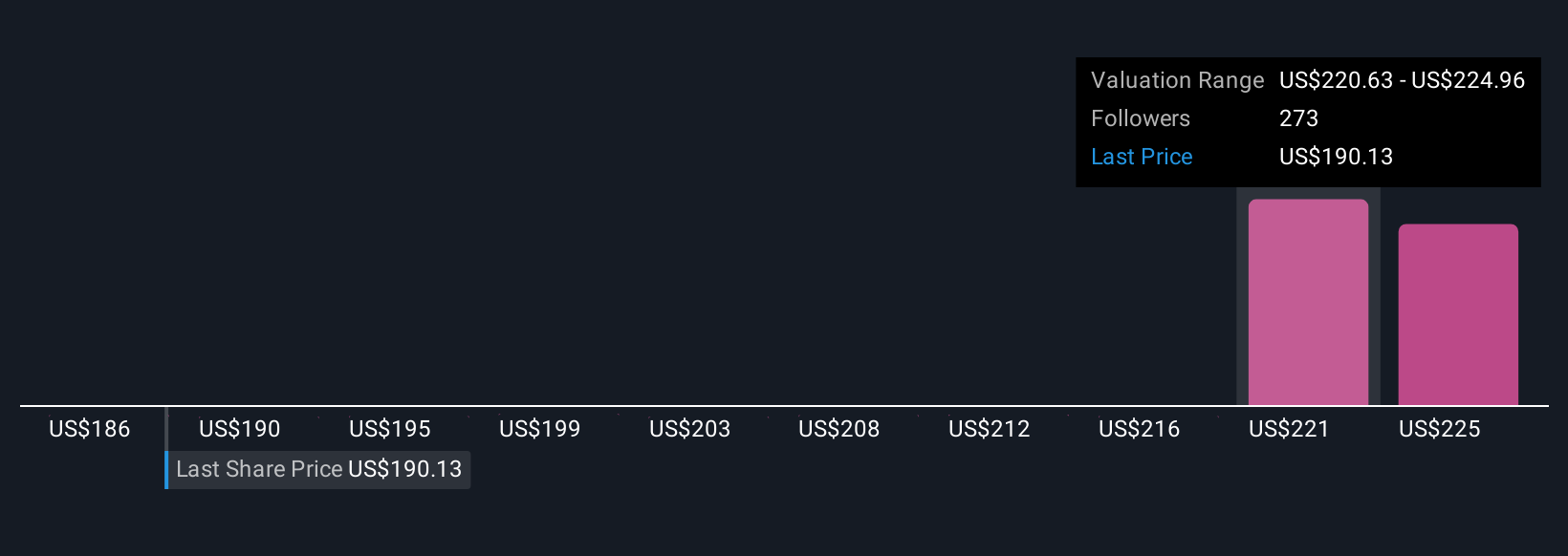

Ми вже живемо в корпоративному світі, де машини переважають нас: 69% компаній тепер керують більшою кількістю машинних ідентифікацій, ніж людських, а половина з них розгортає в 10 разів більше. Якщо ви CISO, ця статистика змусить вас посмикати очі. Але зачекайте, є також квантові обчислення. І це ось-ось перетворить цю керовану катастрофу на повномасштабний апокаліпсис.

(Квантовий) Апокаліпсис, зараз

Індустрія кібербезпеки любить обговорювати, коли квантові комп’ютери зламатимуть шифрування RSA-2048, при цьому оцінки коливаються від 17% до 34% до 2034 року до 79% до 2044 року. Досвідчені супротивники не чекають. Вони здійснюють так звані атаки «Збери врожай, розшифруй пізніше» (HNDL): сьогодні перехоплюють і накопичують зашифровані дані, терпляче чекаючи, поки квантові комп’ютери достатньо дозріють, щоб зламати їх, як цифрову піньяту.

«Загроза, з якою ми стикаємося сьогодні, — це здебільшого збирання врожаю зараз, дешифрування — пізніше», — пояснює Бочек. “Здебільшого увага приділяється мережі. Але насправді мене також хвилюють бази даних — дані в стані спокою, коли вони зберігаються, збираються, а потім розшифровуються пізніше”.

Це найкраща довга гра. Учасники національних держав і групи APT вже збирають зашифрований трафік від фінансових операцій, інтелектуальної власності та військових комунікацій. Вони знають, що через 10-15 років, коли квантові обчислення наздоженуть згаяне, сьогоднішні «захищені» дані завтра стануть відкритою книгою. Як зазначає Бочек, “це не буде проблемою, що надходитиме з підвалу в Мінську. Це спочатку буде надходити з найдосконаліших національних держав”.

І вони також не повідомлять про свій прорив у прес-релізі.

28 (+19) днів потому

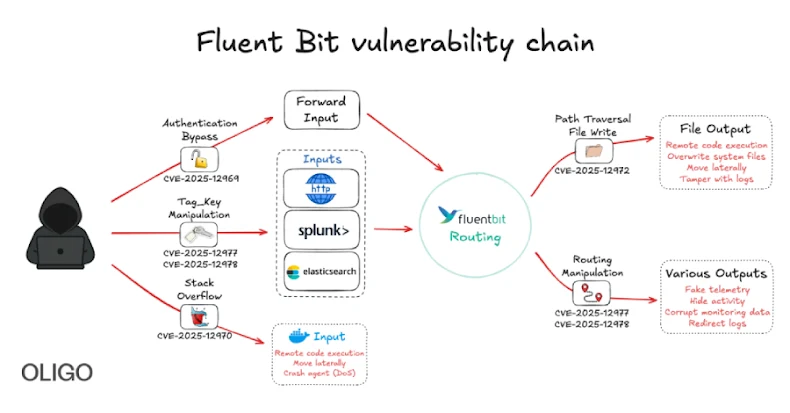

Але квантова криза — це не найнегайніша криза для CISO. Прямо зараз, перш ніж квантові комп’ютери щось зламають, організації потопають у хаосі сертифікатів. Тільки в Сінгапурі 77% ІТ-респондентів повідомляють про щомісячні збої в роботі сертифікатів.

І ось-ось стане гірше. Починаючи з березня 2026 року, CA/Browser Forum почне значно скорочувати термін дії сертифікатів, скоротивши його з нинішніх 398 днів до 200 днів у 2026 році, потім до 100 днів у 2027 році, і нарешті досягнувши приголомшливих 47 днів до березня 2029 року.

«Це фактично вдвічі більше роботи», – зазначає Бочек. “Наступними роками ми скоротимося до 47 днів. Це у 12 разів перевищує обсяг роботи”.

Ось де сертифікаційний хаос стає чимось справді жахливим: пристрої IoT. Розгляньте розумні заводські датчики або медичні пристрої з терміном експлуатації 10-20 років. Багато з них сьогодні розгортаються з цифровими сертифікатами, термін дії яких ніколи не закінчується — або з терміном дії 20-30 років.

“Це проблема, – попереджає Бочек, – тому що, ймовірно, протягом цього часу він буде зламаний. Мене хвилює те, що це залишає можливість для противника колись у майбутньому захопити мережі пристроїв”.

Уявіть, що підключені медичні пристрої в лікарнях, промислових системах керування чи інфраструктурі розумного міста стають уразливими через те, що хтось вирішив, що «встановив і забув» — це хороша стратегія керування сертифікатами.

(Свідоцтво) Гра-імітація

Рішення квантової загрози полягає в постквантовій криптографії (PQC), новому наборі алгоритмів, призначених для захисту як від класичних, так і від квантових комп’ютерів. Національний інститут стандартів і технологій США (NIST) очолив глобальний процес стандартизації, нещодавно вибравши алгоритми, засновані головним чином на решітчастій криптографії, фортеці, побудованій на багатовимірній векторній математиці. Проблема: її не можна ефективно вирішити навіть найдосконалішими квантовими машинами.

Двома найважливішими новими стандартами є CRYSTALS-Kyber, який замінює Diffie-Hellman і RSA для безпечного обміну ключами, і CRYSTALS-Dilithium, який замінює поточні алгоритми, такі як ECDSA, для цифрових підписів (сертифікатів).

Завдання PQC не просто алгоритмічне; це фактично працює. Ці нові алгоритми зазвичай мають значно більші розміри ключа та підпису, ніж їхні попередники. Це впливає на пропускну здатність мережі, пам’ять і продуктивність, особливо пристроїв Інтернету речей, які по суті є пристроями з обмеженими ресурсами.

Таким чином, організації повинні прийняти стратегію «крипто-гнучкості», переходячи на гібридні сертифікати, які використовують як класичну, так і пару ключів PQC паралельно, щоб підтримувати зворотну сумісність, забезпечуючи при цьому квантово-безпечний захист. Це передбачає масштабну багаторічну реконструкцію кожної частини інфраструктури, яка використовує криптографію з відкритим ключем.

Нечестива трійця машинної ідентифікації

Навіть якщо ви взяли під контроль сертифікаційний хаос і готові керувати ідентифікаторами машин, ви зіткнетеся з іншою проблемою. Ідентичності машин не просто численні; вони принципово відрізняються від людських ідентичностей тим, що порушують традиційні моделі безпеки. Бочек обрамляє його як три вектори: обсяг, швидкість і різноманітність.

Обсяг: ідентичності машин тепер перевищують кількість ідентифікацій людей у співвідношенні 45 до 1. І 79% організацій прогнозують зростання протягом наступного року, а 16% очікують радикального зростання на 50-150%.

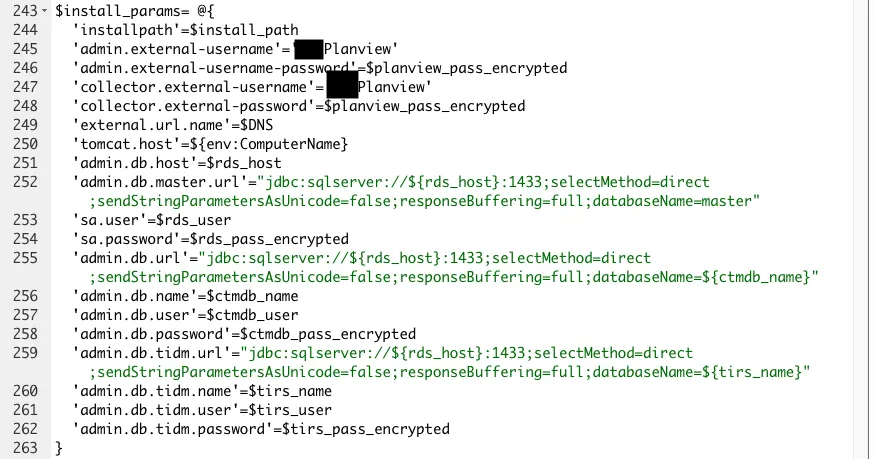

Швидкість: машини створюються та знищуються за лічені секунди. Електронна таблиця керування обліковими даними, яку ви використовуєте? Це не збирається різати його на швидкості машини. «На жаль, ми застосували такі речі, як електронні таблиці, чи то електронні таблиці, які зберігаються для ключів API, електронні таблиці, що зберігаються для цифрових сертифікатів», — каже Бочек. «Це не рецепт успіху».

Різноманітність: Ідентичність пристрою IoT принципово відрізняється від функції хмари або гібридного віртуалізованого робочого навантаження. Кожен використовує різні типи ідентифікаційних даних для автентифікації. Отже, якщо ви думаєте, що прагнете масштабувати управління ідентифікацією людини, ви помиляєтеся. Насправді мова йде про керування абсолютно різними типами облікових даних, паралельно продовжуючи роботу з ідентифікацією людини.

Але хіба до квантових обчислень ще небагато часу? Насправді ні, і поточний прогрес показує, що ми поступово наближаємося до квантового світу — незалежно від того, готові ми до цього чи ні. Наприклад, китайські дослідники вже продемонстрували злам 50-бітного шифрування RSA за допомогою комп’ютера квантового відпалу D-Wave — зовсім інший підхід, ніж очікувалося. 50-бітний — це іграшка, дрібниця проти сучасних 2048-бітних ключів. Але тест довів, що квантова загроза більше не є проблемою теоретичної фізики. Це інженерна проблема, і інженери вже працюють.

Правильні речі (майже)

До честі, деякі постачальники не чекають, поки органи стандартизації закінчать обговорення. CyberArk експериментує з постквантовою криптографією з 2021 року — тестує алгоритми, які не стануть стандартами, просто щоб навчитися.

«У 2022 році, працюючи з різними стартапами, ми вже змогли випустити гібридний постквантовий безпечний цифровий сертифікат», — пояснює Бочек. “Чи можете ви використати це десь? Ні. Це ті стандарти, які ми навіть маємо сьогодні? Ні. Але чи ми з цього чогось навчилися? Абсолютно так”.

Вони також пішли ва-банк з відкритим кодом, придбавши та передавши cert-manager — стандартний інструмент керування сертифікатами в Kubernetes — Cloud Native Computing Foundation. Це радикальний відхід від традиційної ігри постачальників засобів безпеки про пропрієтарне все.

Стратегія відображає фундаментальний зрушення: команди безпеки повинні зустрічатися з розробниками там, де вони є, а не змушувати їх використовувати інструменти безпеки. «Прогнозування означає, що ми керуватимемо використанням вами менеджера секретів», — каже Бочек. «Ми переконаємося, що політика дотримується, але продовжимо її використовувати».

Післязавтра

Але ось що не дає мені спати вночі після розмови з Бочеком і перегляду досліджень: ми не готові. Навіть близько.

Лише 41% організацій у всьому світі активно готувалися до постквантової криптографії у 2024 році. Тим часом 90% організацій зіткнулися принаймні з одним інцидентом, пов’язаним із ідентифікацією, за минулий рік, а 83% повідомили про захоплення машинних облікових записів.

«Обізнаність щодо «чи можемо ми зробити щось щодо постквантової готовності» все ще низька», — зауважує Бочек у своїх розмовах з командами в Сінгапурі. «Це були команди, які несли відповідальність».

Ми також зіткнулися зі зміною поколінь у криптографії з першим серйозним ремонтом після розробки Діффі-Хеллмана та RSA майже 50 років тому. Але на відміну від Y2K, який мав конкретний термін, це загроза, яка вже почалася. Вороги зараз збирають урожай. Сертифікаційна криза відбувається зараз. Зараз існують сліпі зони ідентифікації машини.

«Це не один-дворічний процес, а багаторічний процес змін», – попереджає Бочек. «Це зміна поколінь, а не раптова зміна».

І все ж більшість організацій ставляться до цього як до проекту, який вони можуть запланувати на 3 квартал 2027 року. Вони не просто занурюються в кошмар; вони активно натискають кнопку відкладення, вважаючи, що мають більш нагальні проблеми безпеки.

Це правда, квантовий апокаліпсис може настати не сьогодні. Але ваш наступний збій сертифіката? Це може бути завтра. І десь, прямо зараз, противник терпляче архівує ваші «захищені» повідомлення, чекаючи того дня, коли квантові обчислення зроблять їх читабельними.

Коли він прийде, цифровий світ розпадеться, залишивши всі наші таємниці відкритими.

Кредит зображення: iStockphoto/ФОТООКІТА