Алфавіт (Гуг 1,83%) (Гугл 1,69%) повідомили про відмінний заробіток на 2025 рік. Він також підвищив свій дивіденд на 5%, відзначаючи перше підвищення з моменту, коли Alphabet ініціював свій дивіденд минулого року.

І все -таки, алфавіт все ще знижується на сьогоднішній рік – недооцінка Композит NASDAQ (^Ixics 1,51%) і багато його однолітків з приводу прирістів мегаакапів.

Ось чому останні результати Alphabet підсилюють його основну інвестиційну тезу і чому Alphabet – це найвищий запас зростання зараз.

Джерело зображення: Зображення Getty.

Вибух чверть алфавіту

З останнього друку Alphabet було багато чого сподобатися.

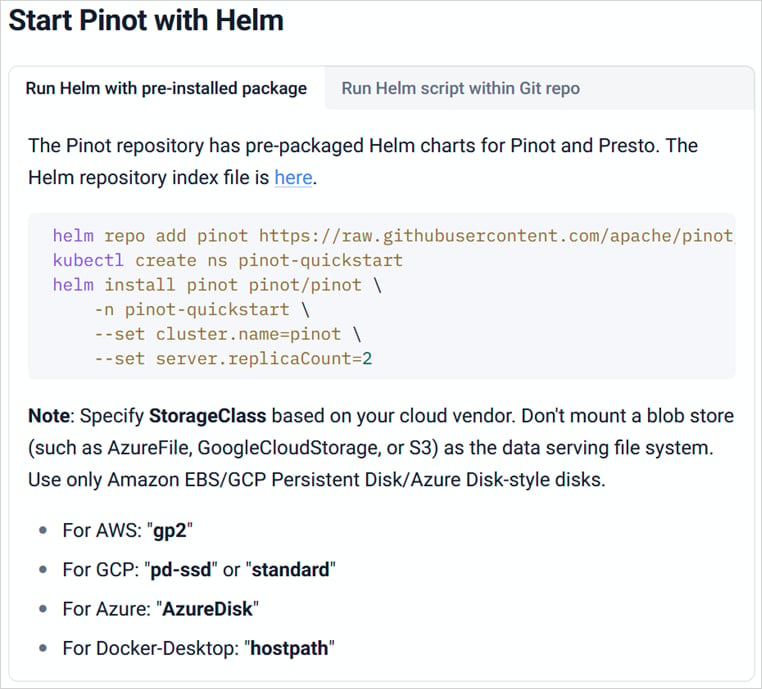

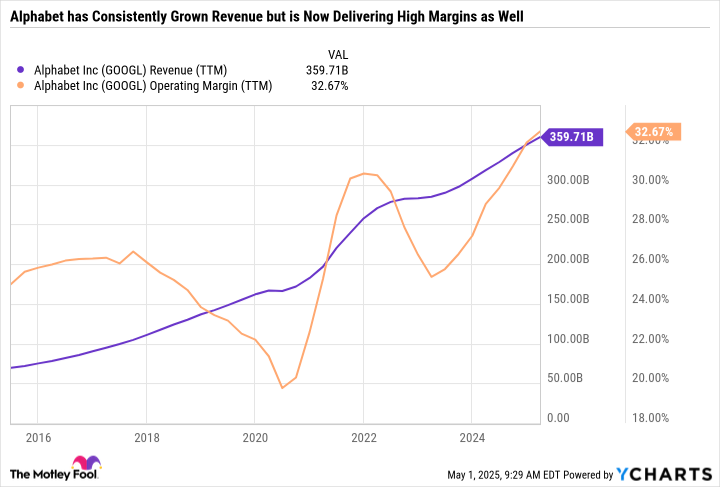

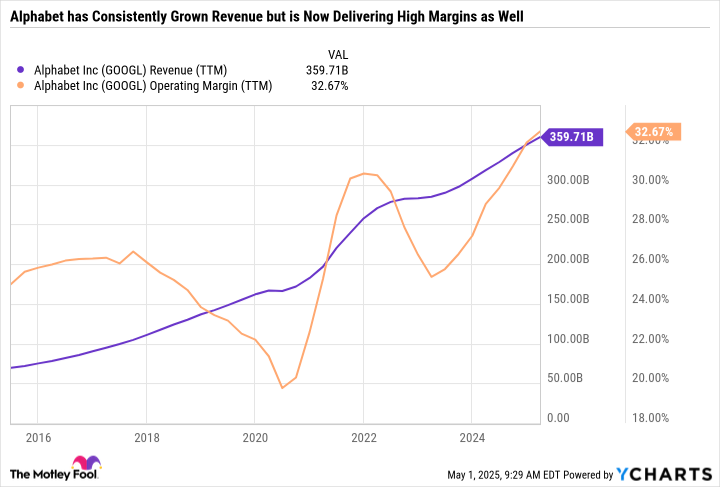

Дохід підскочив на 12%, тоді як операційний дохід збільшився на 20% і розбавлений прибуток на акцію (EPS) зіпсував 49%.

Високі сегменти, такі як пошук Google та YouTube, призвели до стабільного зростання доходу та 10-річної експлуатаційної маржі.

Дані про дохід Googl (TTM) від Ycharts

Alphabet розбиває свій бізнес на два сегменти: служби та Google Cloud.

Служби включають пошук Google, YouTube, мережу Google та підписки, платформи та пристрої.

Послуги принесли 77,26 мільярдів доларів доходу в останньому кварталі, 50,7 мільярдів доларів з яких був пошуком Google. Операційний дохід сегмента становив цілих 32,68 мільярда доларів – добре для операційної маржі 42,3%.

Тим часом Google Cloud принесла 12,26 мільярда доларів доходу-зростання на 28% за рік. Але він зарезервував лише 2,18 мільярда доларів операційного доходу за операційну маржу 17,8%. Зрозуміло, маржа може бути набагато вищою, якби алфавіт не був у режимі розширення. Але маржа низька, оскільки алфавіт виливає ресурси, щоб спробувати взяти частку ринку від конкурентів, таких як Амазонка Веб -сервіси та Microsoft Azure.

Ризики, які варто враховувати

Результати Alphabet були чудовими, тому інвесторам може бути цікаво, чому ціна акцій залишається побитою. Можливо, дві основні причини – це збільшення витрат та невизначеність Alphabet щодо стійкості пошуку Google.

Капітальні видатки Alphabet (CAPEX) в останньому кварталі склали 17,2 мільярда доларів – приголомшливе збільшення на 43% порівняно з першим кварталом 2024 року. На даний момент алфавіт може поглинати більш високий Capex, оскільки він збільшує дохід та експлуатаційну норму в таких сильних темпах. Але йому потрібно продовжувати темп, щоб виправдати більш високі витрати.

Слон в кімнаті – пошук Google. Як уже згадувалося, дохід від пошуку Google в останній квартал перевищив 50 мільярдів доларів, або 56,2% від загального доходу. Але пошук Google перебуває під тиском з боку суперницьких інформаційних ресурсів, таких як Chatgpt або навіть Tiktok і Мета -платформи'Instagram, який молодші покоління все частіше використовують для пошуку інформації та вмісту. Минулого тижня Meta Platforms випустила окрему програму AI AI, що працює на Llama 4-останню велику мову.

Підсумовуючи, незрозуміло, чи буде високий Capex Alphabet, або якщо пошук Google залишиться такими ж домінуючими, як це було десятиліттями. Або по -іншому, здається, алфавіт є в обороні, тоді як однолітки, як мета, мають більш чітку траєкторію до стійкого зростання.

Повернення тонн капіталу акціонерам

Зростаюча конкуренція Alphabet не повинна затьмарювати свою бездоганну програму повернення капіталу. В останньому кварталі Alphabet витратив 17,5 мільярдів доларів на свою програму повернення капіталу – що складається з 15,07 мільярдів доларів викупу та 2,43 мільярда доларів дивідендів. Приємно, що алфавіт зараз виплачує дивіденд, але викуп все ще більші.

Швидкість запуску програми повернення капіталу протягом повного року становить близько 70 мільярдів доларів, або 3,5% від ринкової обмеження в Alphabet приблизно 2 трлн дол. Це означає, що якби алфавіт виплачував лише дивіденди і не викупив акції, він призведе до 3,5%.

Купівлі мають великий вплив з часом, оскільки вони зменшують видатну кількість акцій – тим самим збільшуючи EPS. Дивіденди, навпаки, є одноразовою вигодою, і акціонери повинні сплачувати податки за дивіденди на рахунках, що не переробляють.

За останні п’ять років Alphabet зменшила кількість своїх часток на приголомшливі 10,9%. Це майже стільки, скільки Яблук'S 12,3% зменшення – і Apple відома своїми агресивними викупами. Викуп дозволили EPS Alphabet зростати набагато швидше, ніж чистий дохід – надаючи алфавіту дешеву оцінку бруду.

Занадто дешево, щоб ігнорувати

З “чудових семи” компаній – Apple, Microsoft, NvidiaAmazon, Alphabet, Meta платформи та Тесла -Alphabet має найнижче співвідношення ціни до заробітку (P/E) лише 17,7 та співвідношення ціни до безглуздого каші-26,2.

Дешева оцінка Alphabet відображає скептицизм інвестора щодо його здатності монетизувати штучний інтелект щодо інших компаній з зростання мегаакапів. Але цей сумнів, мабуть, запечений у оцінці алфавіту.

Коефіцієнт 17,7 P/E не просто низький-це рівень вигідного біна для компанії з високою маржею, яка продовжує зростати з вражаючою швидкістю. Для контексту, безпечного та примхливого виплатування дивідендів Procter & Gamble має співвідношення P/E понад 25. Це не стук на P&G, як це заслуговує на преміальну оцінку. Але P&G не має перспектив зростання алфавіту або націнки.

Збалансована покупка при переконливому оцінці

Алфавіт, як правило, розглядається як запас зростання, але його прибуток множини ставить його на вартість акцій. Врожайність дивідендів 0,5% вводить в оману, враховуючи, що Alphabet витрачає основну частину своєї програми повернення капіталу на викуп.

Алфавіт коштує так, ніби приречений на стиснення маржі та втрачену частку ринку – коли її результати вказують на протилежне. Інвестори отримують феноменальну можливість вичерпувати акції алфавіту, поки вони застрягли в торгах.

Однак, якщо ви купуєте алфавіт, варто тримати жорсткий догляд над своїм капексом, його здатністю брати частку ринку у інших хмарних конкурентів та стійкість пошуку Google в умовах монтажної конкуренції.