Дослідницьке відділення Forescout Technologies, Vedere Labs, провело сканування сучасних мереж, щоб зрозуміти та зменшити ризики безпеки IoT. Воно проаналізувало 10 мільйонів пристроїв у 700 організаціях і виявило, що 65% підключених активів більше не є традиційними ІТ, що виявило значні сліпі зони для команд безпеки. З них 11% — це мережеве обладнання, тоді як 24% належать до розширеної екосистеми IoT (xIoT), як-от пристрої IoT (Інтернет речей), OT (операційна технологія) та IoMT (Інтернет медичних речей).

У своєму звіті під назвою «Рентгенівський знімок сучасних мереж: розуміння та пом’якшення ризиків безпеки IoT» Forescout показало, що фінансові послуги лідирують, оскільки 54% їхніх пристроїв не належать до традиційних ІТ, за ними йдуть охорона здоров’я (45%), а також нафтова, газова та видобувна промисловість (40%). Галузі, які стикаються з більш розширеними ризиками безпеки IoT, також мають тенденцію до більшої різноманітності пристроїв, охоплюючи більше функцій, постачальників і версій операційної системи. Крім того, існувало 380 окремих функцій пристрою, у середньому 164 на організацію, разом із 5653 постачальниками, у середньому 1629 на організацію, і 3200 версій операційної системи, у середньому 876 на організацію.

Компанія зі штаб-квартирою в Сан-Хосе, штат Каліфорнія, зазначила, що в усіх галузях 25 найпопулярніших типів пристроїв складають 94% усіх підключених пристроїв. Серед активів IoT найбільш поширеними є телефони VoIP, принтери та IP-камери. Решта 6% включають низку несподіваних пристроїв, таких як продукти розумного дому, ігрові консолі, 3D-принтери, приставки та екшн-камери. У наборі даних було 125 постачальників IP-камер, і 40% усіх камер містили принаймні одну вразливість, тобто понад 1400 унікальних уразливостей на цих пристроях. Axis була провідним постачальником, представляючи 38% IP-камер, за нею йшли Hikvision з 15% і Bosch з 11%.

«Ці пристрої настільки поширені в наборі даних, тому що вони поширені», — йдеться у звіті. «Практично кожній організації потрібні VoIP-телефони та відеоконференції для зв’язку; низка офісних і спеціалізованих принтерів для офісних документів, етикеток, квитанцій та інших матеріалів; IP-камери та контроль фізичного доступу для безпеки; ДБЖ та позаполосні контролери в центрі обробки даних тощо».

IP-камери виділяються як помітний приклад ризику. Набір даних включав 125 постачальників IP-камер, і 40% камер мали принаймні одну відому вразливість. Загалом на цих пристроях було виявлено понад 1400 унікальних вразливостей. Лише провідний постачальник, Axis, мав 206 унікальних версій прошивки, представлених у даних, причому 49% її камер із прошивкою досягли статусу завершення підтримки 31 грудня.

Очевидно, що ці висновки пояснюють хвилю реальних інцидентів: від зловмисників, які перетворюють датчики будівель на пристрої для прослуховування, до груп програм-вимагачів, які використовують IP-камери, щоб уникнути виявлення кінцевих точок і реагування, виявляючи, як некеровані пристрої створюють приховані опорні точки в мережах. «Сканування в певний момент часу та інструменти на основі агентів не можуть побачити або визначити пріоритетність цього різноманіття; підприємствам потрібна безперервна контекстна видимість і виправлення на основі ризиків — саме те, що надає eyeSentry, перетворюючи широкий інтелект пристроїв у пріоритезовані ефективні елементи керування».

Група програм-вимагачів Akira використовувала IP-камери для обходу захисту EDR. Банда програм-вимагачів Akira була помічена за допомогою незахищеної веб-камери для запуску атак шифрування на мережу жертви, ефективно обходячи функцію виявлення та реагування кінцевої точки (EDR), яка блокувала шифрувальник у Windows.

Різноманітність пристроїв також значно відрізняється в різних галузях. У нафтовій, газовій та гірничодобувній промисловості було зафіксовано найбільшу кількість унікальних постачальників — 3246, у той час як охорона здоров’я слідувала за нею — 2346. Фінансові послуги та виробництво також продемонстрували високу різноманітність, з 1932 і 2346 постачальниками відповідно. Кожна організація в наборі даних мала в середньому 164 окремі функції пристрою, 1629 постачальників і 876 версій операційної системи, що відображає складність керування гетерогенними середовищами.

Якщо класифікувати за типом пристрою, 65% підключених активів в організаціях більше не є традиційними ІТ-системами, такими як ноутбуки, сервери або гіпервізори. Натомість вони потрапляють до мережевих пристроїв, таких як маршрутизатори та брандмауери, або до xIoT, що включає активи IoT, OT та IoMT. У категорії xIoT 87% пристроїв є IoT, 8% – IoMT і 5% – OT. Сектори з найвищою часткою пристроїв, не пов’язаних з ІТ, включають фінансові послуги – 54%, охорону здоров’я – 45%, а також нафту, газ і гірничодобувну промисловість – 40%. Ці галузі також, як правило, демонструють більшу різноманітність пристроїв, охоплюючи більше функцій, постачальників і операційних систем, ніж інші.

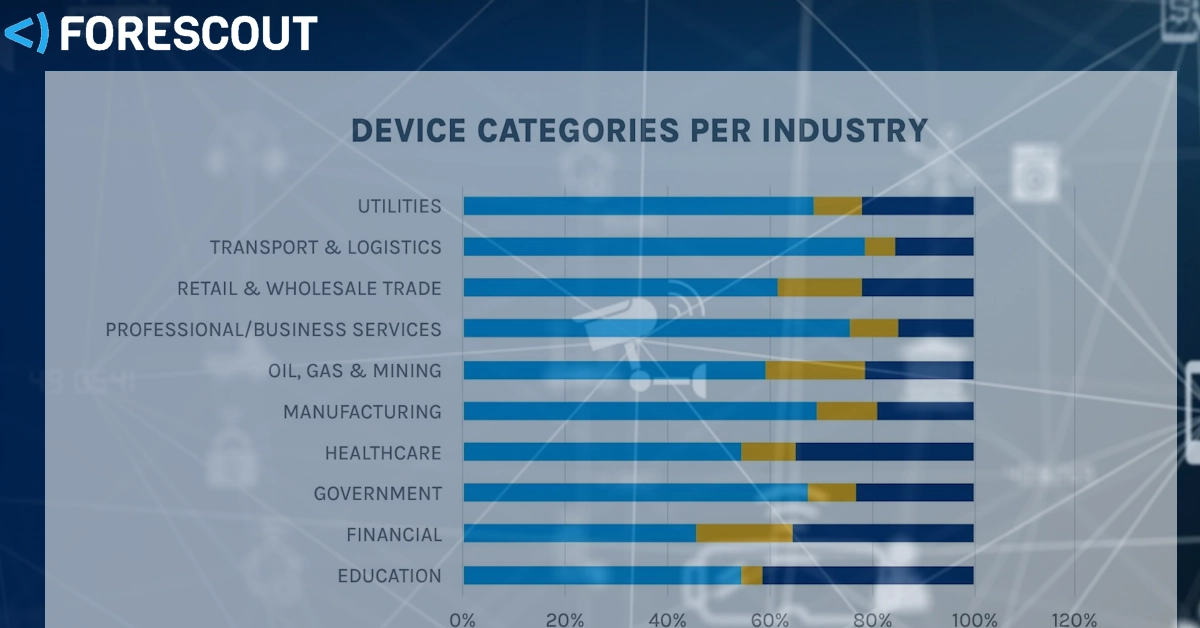

Сектори комунального господарства, транспорту та логістики відрізняються найвищою концентрацією xIoT та мережевих пристроїв, у той час як освітня та фінансова галузі зберігають відносно більшу частку традиційних ІТ-систем. Це зростаюче розмаїття типів пристроїв і постачальників підкреслює зростаючу складність керування ризиками, оскільки команди безпеки повинні підтримувати видимість і контроль у постійно розширюваній та різноманітній поверхні атаки.

Forescout оцінив, що очікуються деякі галузі з найбільшим проникненням. “Це включає в себе охорону здоров'я (35% xIoT) з великою кількістю підключених медичних пристроїв і комунальних послуг (22% xIoT) з великою кількістю операційних технологій. Інші більш дивовижні, такі як фінансові послуги (35% xIoT – подумайте про всі банкомати та системи спостереження) і роздрібна торгівля (22% xIoT)”.

Широке поширення xIoT у цих галузях також приносить значне розмаїття пристроїв, що можна побачити у великій кількості різних функцій пристроїв, які використовуються в різних операціях, широкому діапазоні постачальників, що постачають ці пристрої, і різноманітності операційних систем, на яких вони працюють.

Дослідники також підкреслили, що різноманітність версій мікропрограми та наявність пристроїв, які досягли або наближаються до завершення підтримки (EoS) або завершення життєвого циклу (EoL), не обмежуються камерами Axis або IP. Попередні дослідження показали, що 63% маршрутизаторів DrayTek, доступних до Інтернету, були EoL або EoS. Крім того, лише 10% маршрутизаторів Sierra Wireless, відкритих для доступу до Інтернету, були виправлені на уразливості, яким було п’ять років тому, тоді як 90% маршрутизаторів, які виявили критичний інтерфейс керування, досягли статусу EoS.

Forescout виявив, що пристрої xIoT стали точками входу або опорними точками для кількох атак на реальні організації з кількох причин. Одним із ключових факторів є слабкі конфігурації. Доступ до Інтернету та слабкі конфігурації залишаються серйозними ризиками для пристроїв xIoT. Повідомлялося, що кілька ботнетів, таких як Aisuru, Kaiten, Gafgyt і CloudBot, використовують облікові дані за замовчуванням для націлювання на менш відомі пристрої OT і IoMT, доступні в Інтернеті.

Ще одна проблема – відсутність сегментації мережі. Програма-вимагач Akira продемонструвала, що ці пристрої часто ділять сегменти мережі з іншими критично важливими бізнес-активами, що підвищує вразливість. Крім того, пристрої xIoT часто мають відомі вразливості. З 460 уразливостей xIoT, які зараз відстежуються як експлуатовані в каталозі відомих використаних уразливостей (VL-KEV) Vedere Labs, лише 174 (38%) включено до каталогу CISA.

Нарешті, постійно з’являються нові вразливі місця. Часто повідомляється, що зловмисне програмне забезпечення використовує вразливості нульового дня у відносно невідомих пристроях. Наприклад, зловмисне програмне забезпечення Corona було націлено на IP-камери AVTECH, тоді як нещодавно RondoDox використав 18 нульових днів, що вплинуло на IP-камери, маршрутизатори та відеореєстратори.

У звіті додається: “Крім традиційно використовуваних пристроїв Інтернету речей, багато інших можуть стати цілями в майбутньому. Організаціям потрібно забезпечити видимість і оцінку ризиків для цих активів, щоб вони могли визначити пріоритетність виправлень і зниження ризиків”.

У вівторок Forescout також запустив eyeSentry, хмарне рішення для керування ризиками, яке переосмислює те, як підприємства виявляють і зменшують приховані ризики в ІТ-середовищах, IoT та IoMT. У міру розширення гібридних і хмарних середовищ традиційне керування вразливістю, статичні сканування та оцінки на певний момент часу не можуть встигати за динамічними мережами, багатими на пристрої. Зловмисники використовують некеровані пристрої, як-от IP-камери та периферійні системи, як точки входу в стелс для бокового руху.