Актори загрози з зв'язками з Кореєю Демократичної Народної Республіки (він же КНДР або Північної Кореї) спостерігаються використання приманок у стилі Clickfix, щоб доставити відоме зловмисне програмне забезпечення під назвою Beaverail та InvisibleFerret.

“Актор загрози використовував приманки ClickFix для орієнтації на маркетинг та ролі торговців у організаціях криптовалюти та роздрібної торгівлі, а не націлювання на ролі розробки програмного забезпечення”, – заявив дослідник розвідки Gitlab Oliver Smith, опублікований минулого тижня.

Вперше оприлюднивши Palo Alto Networks наприкінці 2023 року, Beavertail та InvisibleFerret були розгорнуті оперативними північнокорейськими оперативними працівниками в рамках тривалої кампанії, що називається заразним інтерв'ю (він же Gwisin Gang), де зловмисне програмне забезпечення розповсюджується на розробників програмного забезпечення під приводом оцінки роботи. Оцінюється як підмножина парасолькової групи Лазар, кластер був активним щонайменше з грудня 2022 року.

Протягом багатьох років Bevertail також розповсюджувався за допомогою фальшивих пакетів NPM та шахрайських програм для відеоконференції Windows, таких як FCCCALL та FreeConference. Написаний на JavaScript, зловмисне програмне забезпечення виступає як крадіжок інформації та завантажувач для заднього боку на базі Python, відомого як InvisibleFerret.

Важлива еволюція кампанії передбачає використання тактики соціальної інженерії ClickFix для доставки зловмисного програмного забезпечення, таких як Golangghost, Pylangghost та Flexibleberret-підсунок діяльності, відстежений як інтерв'ю ClickFake.

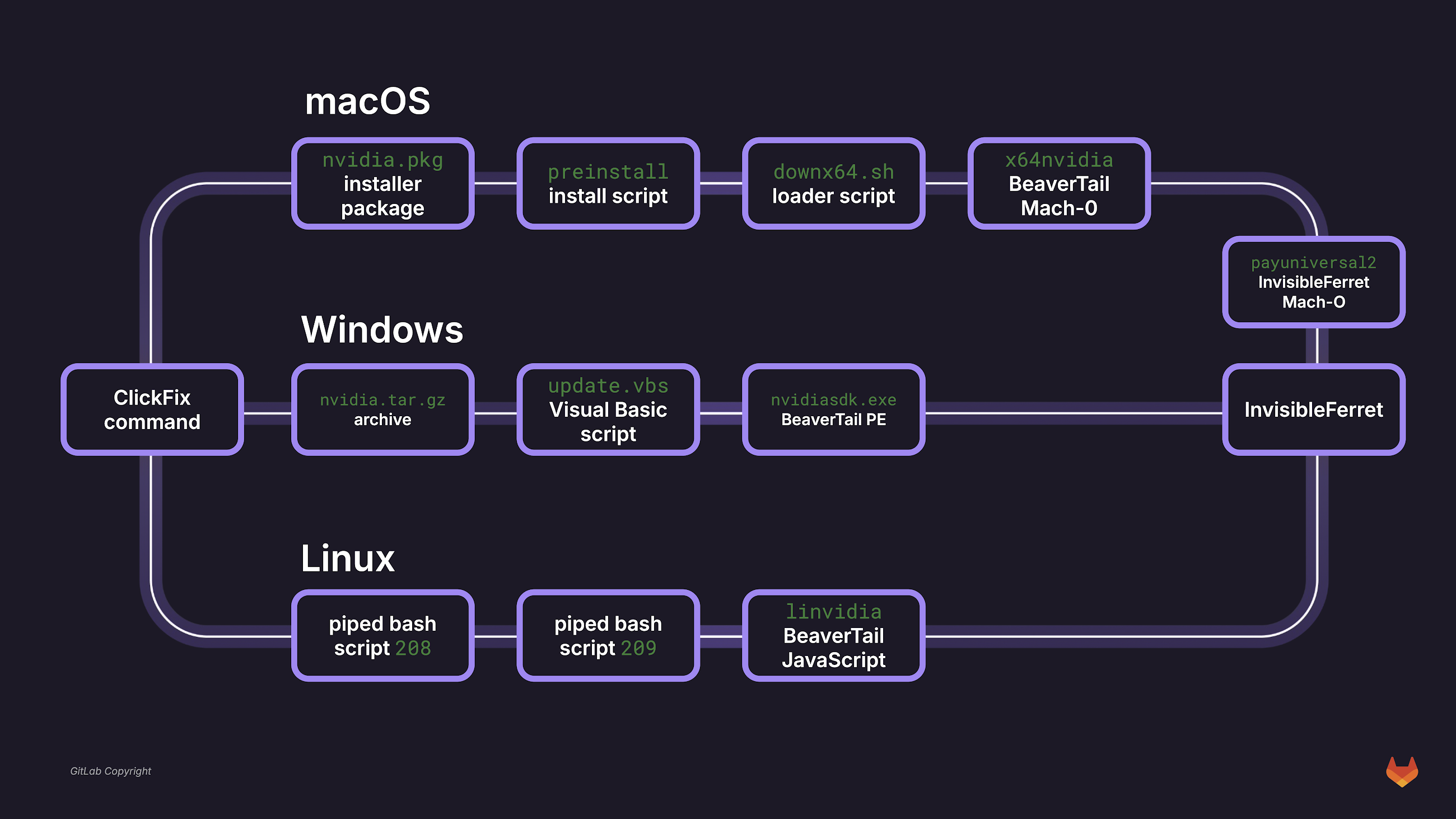

Остання хвиля атаки, що спостерігається наприкінці травня 2025 року, варто виділити з двох причин: використовуючи ClickFix для доставки Beavertail (а не Golangghost або гнучкий ферферрет) та доставку крадіжки у формі складеного двійкового виробництва за допомогою таких інструментів, як PKG та Pyinstaller для Windows, MacOS та систем лінусу.

Веб -додаток для підробленої наймання платформи, створений за допомогою Vercel, служить вектором дистрибуції для зловмисного програмного забезпечення, з торговцем криптовалютою, торговцем криптовалютами, торговцями криптовалютами, в різних організаціях Web3, а також закликають цілі інвестувати в компанію Web3.

“Націлювання актора загрози на претендентів на маркетинг та видання себе за організацію роздрібної торгівлі заслуговують на увагу, що звичайна спрямованість дистриб'юторів Beavertail на розробниках програмного забезпечення та сектору криптовалют”, – сказав Сміт.

Користувачі, які приземляються на сайті, захоплюються публічними IP-адресами та їм доручено виконати відео оцінку, і тоді відображається фальшива технічна помилка щодо неіснуючої проблеми мікрофона, і їх просять до специфічної для операційної системи, щоб нібито вирішити проблему, ефективно призводить до розгортання більшої версії Beaverail або за допомогою сценарію оболонки або візуального базового сценарію.

“Варіант Beavertail, пов'язаний з цією кампанією, містить спрощену рутину крадіжки інформації та націлює меншу кількість розширень браузера”, – сказав Гітлаб. “Варіант націлює лише вісім розширень браузера, а не на 22, націлених на інші сучасні варіанти Beavertail.”

Ще одним важливим упущенням є видалення функцій, пов'язаних з крадіжкою даних у веб -браузерах, крім Google Chrome. Версія Windows Beavertail також була знайдена, що покладається на захищений від пароля архів, що постачається разом із зловмисним програмним забезпеченням для завантаження залежностей Python, пов'язаних з InvisibleFerret.

Хоча архіви, захищені паролем,-це досить поширена методика, яку різні суб'єкти загрози приймали протягом певного часу, це вперше метод застосовується для доставки корисної навантаження у зв'язку з Beavertail, що свідчить про те, що суб'єкти загрози активно вдосконалюють свої ланцюги атаки.

Більше того, низька поширеність вторинних артефактів у дикій природі та відсутність вишуканості соціального інженерії свідчать про те, що кампанія, можливо, була обмеженим тестом і навряд чи буде розгорнута в масштабі.

“Кампанія пропонує невеликий тактичний зсув для підгрупи північнокорейських операторів Beavertail, що розширюється за рамки традиційного розробника програмного забезпечення, спрямованого на виконання маркетингових та торгових ролей у галузі криптовалют та роздрібної торгівлі”, – сказав Гітлаб. “Перехід до складених варіантів зловмисного програмного забезпечення та продовження залежності від методів ClickFix демонструє оперативну адаптацію для досягнення менш технічних цілей та систем без встановлених стандартних інструментів розробки програмного забезпечення.”

Розробка відбувається як спільне розслідування від SentineLone, Sentinellabs та Validin встановило, що щонайменше 230 осіб були націлені на інтагітну кампанію інтерв'ю у фальшивих нападах на співбесіду з інтерв'ю між січня та березня 2025 року, втілюючи себе в такі компанії, як Archblock, Robinhood та Etoro.

Ця кампанія, по суті, включала використання теми ClickFix для розповсюдження шкідливих Node.JS Додатки, що піддаваються зараженому інтагітовимDrop, які розроблені для розгортання зловмисних програм, замаскованих як оновлення або основні утиліти. Корисне навантаження пристосоване до операційної системи жертви та архітектури системи. Він також здатний каталогізувати діяльність жертв та викликати сповіщення електронною поштою, коли уражена людина розпочинає оцінку підроблених навичок.

“Ця діяльність […] Залучали суб'єкти загрози, які вивчають інформацію про кіберзагрози (CTI), пов'язану з їх інфраструктурою, “зазначають компанії, додавши зловмисників, які беруть участь у скоординованих зусиллях щодо оцінки нової інфраструктури перед придбанням, а також моніторинг для ознак виявлення їх діяльності через Validin, Virustotal та Maltrail.

Інформація, отримана з таких зусиль, має на меті підвищити стійкість та ефективність їхніх кампаній, а також швидко розгорнути нову інфраструктуру після зняття постачальників послуг, що відображає фокус на інвестування ресурсів для підтримки своїх операцій, а не введення широких змін для забезпечення їх існуючої інфраструктури.

“Враховуючи постійний успіх їхніх кампаній у залученні цілей, для суб'єктів загрози може бути більш прагматичним та ефективним для розгортання нової інфраструктури, а не підтримувати існуючі активи”, – зазначили дослідники. “Потенційні внутрішні фактори, такі як децентралізовані командні структури або оперативні обмеження ресурсів, можуть обмежувати їх здатність швидко впроваджувати координовані зміни”.

“Їх оперативна стратегія, як видається, надає пріоритет негайно замінюючи інфраструктуру, втрачену через зусилля з протягуючих місць постачальників послуг, використовуючи нещодавно забезпечену інфраструктуру для підтримки своєї діяльності”.

Північнокорейські хакери мають довгу історію намагання зібрати розвідку про загрозу для подальшої роботи. Ще в 2021 році Google та Microsoft виявили, що хакери, що підтримуються Пхеньяном, спрямовані на дослідників безпеки, які працюють над дослідженнями та розробками вразливості, використовуючи мережу фальшивих блогів та акаунтів у соціальних мережах для крадіжки подвигів.

Потім минулого року SentineLone попередив про кампанію, яку проводила Scarcruft (AKA APT37), орієнтована на споживачів розвідки про загрозу розвідки з фальшивими технічними звітами як приманки для доставки Rokrat, написаного на замовлення, виключно використовуваною групою загроз Північної Кореї.

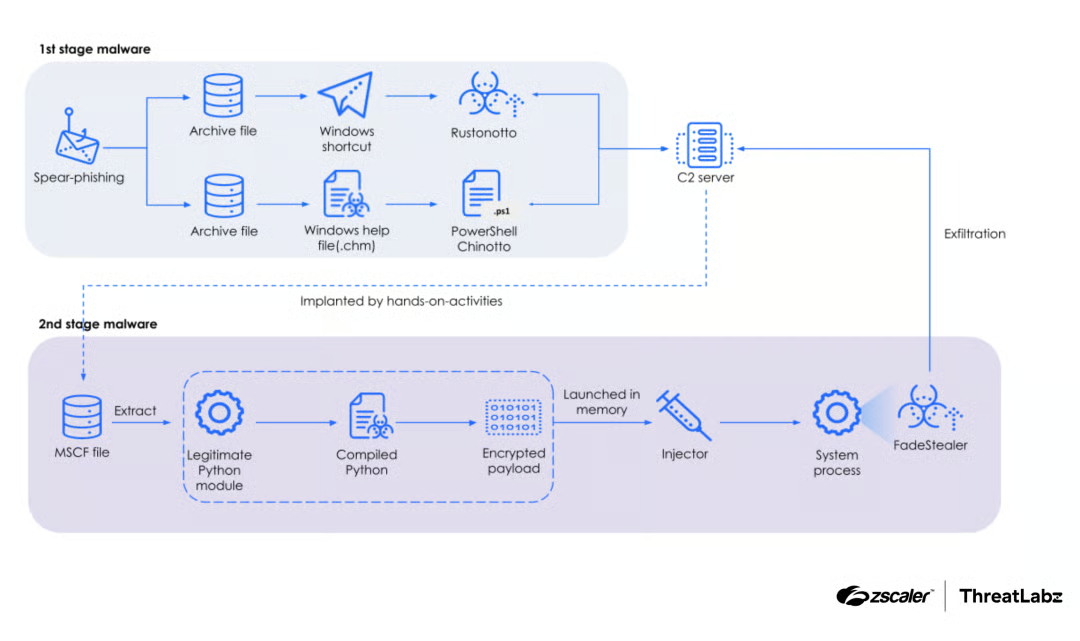

Однак останні кампанії Scarcruft стали свідками виїзду, роблячи незвичайний крок зараження цілей за допомогою спеціального програмного забезпечення VCD, поряд із еволюціонуючим інструментарем, що включає крадіжки та на задній частині Chillychino (AKA Rustonotto) та Fadestealer. Імплантат на основі іржі, Chillychino-це нове доповнення до арсеналу актора загрози з червня 2025 року. Це також перший відомий екземпляр APT37 з використанням зловмисного програмного забезпечення на основі іржі для орієнтації на системи Windows.

З іншого боку, Fadestealer-це інструмент спостереження, спочатку ідентифікований у 2023 році, який обладнаний клавішами, клавіші, зйомки скріншотів та аудіо, відстежувальних пристроїв та знімних носіїв, а також даних про екіптрат за допомогою захищених паролем архівів RAR. Він використовує HTTP Post та Base64, що кодує для зв'язку з його сервером командування та контролю (C2).

Ланцюг атаки, за ZScaler regustlabz, тягне за собою використання повідомлень про спис для розповсюдження zip-архівів, що містять ярлики Windows (LNK) або довідкові файли (CHM), які падають Chillychino або його відомий колега PowerShell Chinotto, який потім контактує з сервером C2, щоб отримати наступний ступінь завантаження, відповідального за запуску Fadestaler.

“Відкриття викупу відзначає значний перехід від чистого шпигунства до фінансово мотивованої та потенційно руйнівної активності”, – сказав S2W. “Ця еволюція підкреслює не тільки функціональну диверсифікацію, але й більш широку стратегічну перестановку в цілях групи”.

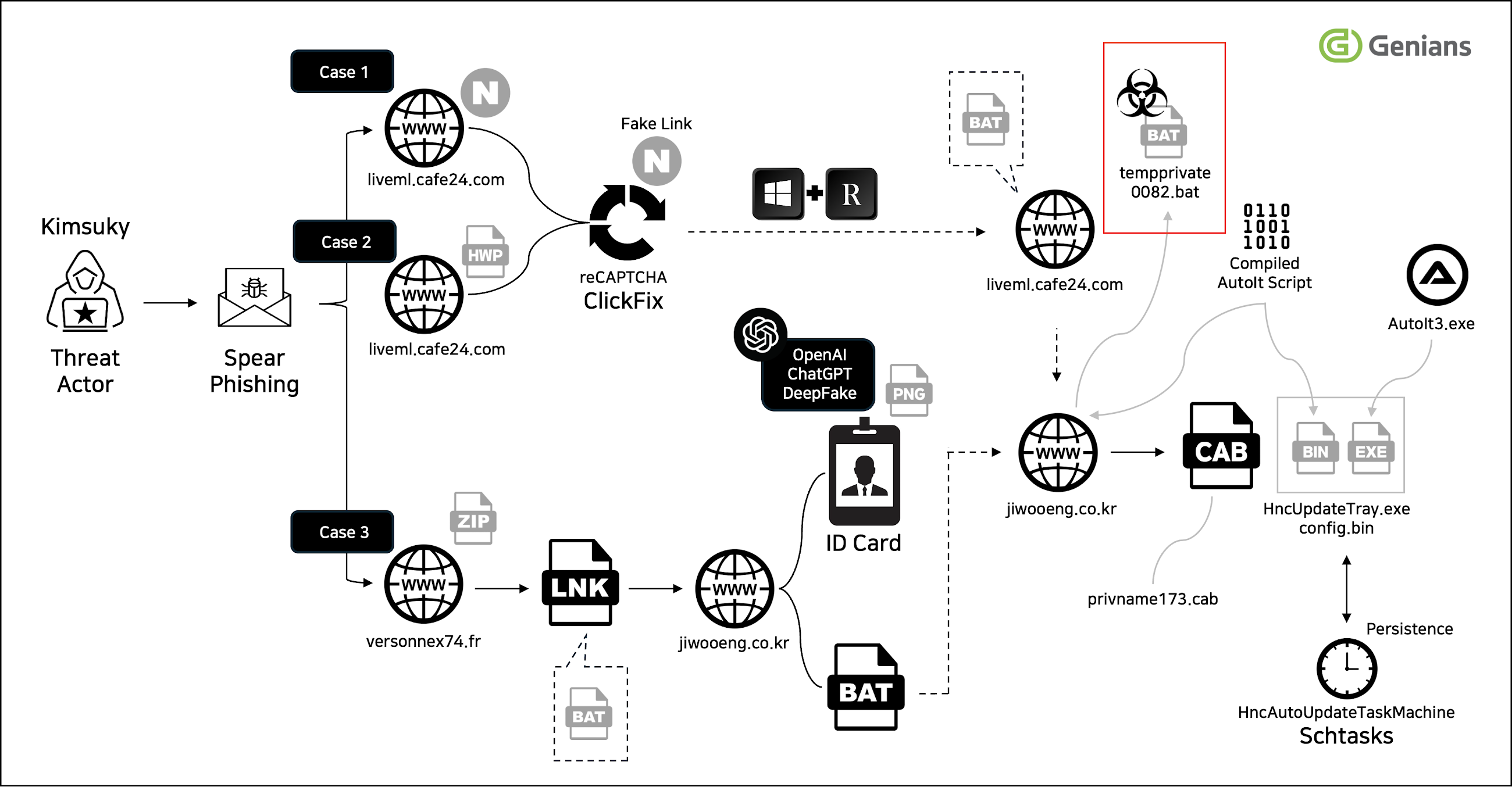

Нові кампанії Кімсукі

Отримані висновки також приходять як хакерська група Кімсукі (AKA APT43), яка нібито зазнала порушення, ймовірно, викриваючи тактику та інструменти актора, що базується в Китаї, що працює на королівство (або те, що китайського оператора, що наслідує його торговельну торгівлю)-було віднесено до двох різних кампаній, що залучає зловживання, і зловживає зловживанням. Екзфільтрація.

“Актор загрози використовував зловмисний файл LNK [present within ZIP archives] Щоб завантажити та виконати додаткові сценарії на основі PowerShell із сховища Github, “S2W.

Сценарій PowerShell, отриманий із сховища, оснащений можливостями збору системних метаданих, включаючи останній час завантаження, конфігурацію системи та запущені процеси; Запишіть інформацію у файл журналу; і завантажте його в контрольоване зловмисником сховище. Він також завантажує документ -приманки, щоб уникнути підозри.

Враховуючи використання надійної інфраструктури для шкідливих цілей, користувачам рекомендується контролювати трафік на API.github.com та створення підозрілих запланованих завдань, що свідчить про наполегливість.

Друга кампанія, пов’язана з Кімсукі, стосується зловживання чатгптом OpenAI, щоб створити військові посвідчення картки Deepfake у кампанії побиття списа проти суб'єктів, пов'язаних з обороною Південної Кореї та інших осіб, орієнтованих на справи Північної Кореї, таких як дослідники, правозахисники та журналісти.

Фішинг-електронні листи, що використовують військовий ідентифікатор Deepfake, спостерігалися 17 липня 2025 року, після серії фішинг-кампаній на основі Clickfix між 12 та 18 червня, що прокладає шлях для зловмисного програмного забезпечення, що сприяє крадіжці даних та дистанційному контролю.

Було встановлено, що ланцюжок інфекції багатоступенців використовує сторінки перевірки CAPTCHA CLICKFIX для розгортання сценарію авто, який підключається до зовнішнього сервера для запуску команд пакетних файлів, виданих зловмисником, заявили в звіті, опублікованій минулого тижня.

Крім того, сплеск останніх атак також покладається на фальшиві повідомлення електронної пошти, щоб перенаправити не підозрюючи користувачів на сторінки збору врожаю, а також надсилати повідомлення з бубі-захопленими посиланнями, які, у свою чергу файл.

“Це було віднесено до влучної атаки, що представляє себе в установі, пов'язаній з південнокорейською обороною, замаскованою так, ніби він вирішує завдання з видачі посвідчення особи для військових чиновників”,-сказали генійці. “Це справжній випадок, що демонструє застосування групи DeepFake Group Kimsuky.”