Дослідники з кібербезпеки розкрили нову фішингову кампанію, націлену на європейські компанії з метою отримання облікових даних облікових записів і контролю над хмарною інфраструктурою жертв Microsoft Azure.

Компанія Palo Alto Networks Unit 42 отримала кодову назву HubPhish через зловживання інструментами HubSpot у ланцюжку атак. Цілі включають щонайменше 20 000 користувачів автомобільної, хімічної та промислової промисловості в Європі.

«Спроби фішингу кампанії досягли піку в червні 2024 року, коли підроблені форми створювалися за допомогою сервісу HubSpot Free Form Builder», — заявили дослідники безпеки Шачар Ройтман, Охад Беньямін Маймон і Вільям Гамазо у звіті, наданому The Hacker News.

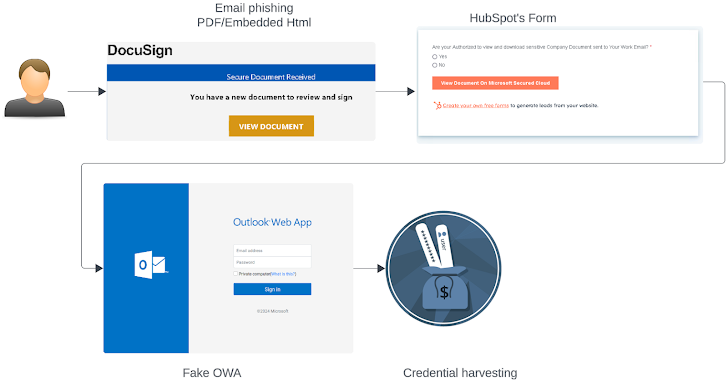

Атаки передбачають надсилання фішингових електронних листів із приманками на тему Docusign, які закликають одержувачів переглянути документ, який потім перенаправляє користувачів на шкідливі посилання HubSpot Free Form Builder, звідки вони спрямовуються на підроблену сторінку входу в Office 365 Outlook Web App, щоб викрасти. їхні облікові дані.

Підрозділ 42 заявив, що виявив не менше 17 робочих безкоштовних форм, які використовуються для перенаправлення жертв на різні домени, контрольовані загрозливими акторами. Значна частина цих доменів була розміщена на домені верхнього рівня (TLD) “.buzz”.

«Фішингова кампанія була розміщена на різних службах, включаючи Bulletproof VPS host», — заявили в компанії. “[The threat actor] також використовував цю інфраструктуру для доступу до скомпрометованих клієнтів Microsoft Azure під час операції захоплення облікового запису».

Після отримання успішного доступу до облікового запису було виявлено загрозу, що стоїть за кампанією, щоб додати до облікового запису новий пристрій під їхнім контролем, щоб забезпечити стійкість.

«Зловмисники скерували фішингову кампанію на хмарну інфраструктуру жертви Microsoft Azure за допомогою атак зі збором облікових даних на кінцевому комп’ютері жертви фішингу», — повідомили в Unit 42. «Потім вони стежили за цією діяльністю за допомогою операцій бічного переміщення до хмари».

Ця подія сталася після того, як зловмисники помітили, що видають себе за SharePoint у фішингових електронних листах, призначених для доставки сімейства зловмисних програм для викрадання інформації під назвою XLoader (спадкоємець Formbook).

Фішингові атаки також дедалі частіше знаходять нові способи обійти заходи безпеки електронної пошти, останніми з яких є зловживання законними службами, такими як Google Calendar і Google Drawings, а також підробка брендів постачальників послуг безпеки електронної пошти, таких як Proofpoint, Barracuda Networks, Mimecast і Virtru.

Ті, які використовують довіру, пов’язану зі службами Google, включають надсилання електронних листів, включаючи файл календаря (.ICS) із посиланням на Google Forms або Google Drawings. Користувачам, які натискають посилання, пропонується натиснути інше, яке зазвичай маскується під кнопку reCAPTCHA або підтримку. Після натискання цього посилання жертви перенаправляються на фальшиві сторінки, які здійснюють фінансове шахрайство.

Користувачам рекомендується ввімкнути параметр «відомі відправники» в Календарі Google, щоб захиститися від такого роду фішингових атак.

Залишити відповідь