Microsoft попереджає про ризики безпеки, спричинені конфігураціями за замовчуванням у розгортаннях Kubernetes, особливо тих, що використовують позашляхові кермові діаграми, які можуть публічно розкрити конфіденційні дані.

У багатьох випадках ці кермові діаграми не потребували аутентифікації, залишаються експлуатаційними портами відкритими та використовували слабкі або тверді кодовані паролі, які були тривіальними для розриву.

У звіті, опублікованому дослідниками безпеки Майклом Катчінським та Йоссі Вейзманом з Microsoft Defender для Cloud Research, підкреслює три випадки як приклади більш широкої проблеми безпеки, яка ставить під загрозу робочі навантаження Kubernetes.

Легка проти безпеки

Kubernetes-це широко використовувана платформа з відкритим кодом, розроблена для автоматизації розгортання, масштабування та управління контейнерними програмами.

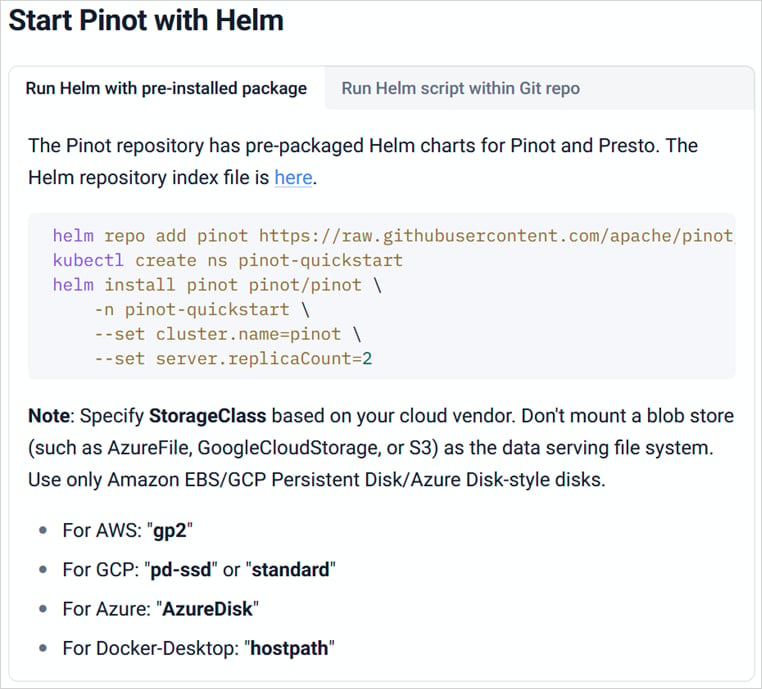

Helm – це менеджер пакетів для Kubernetes, а діаграми – це шаблони/креслення для розгортання додатків на платформі, надаючи файли YAML, які визначають ключові ресурси, необхідні для запуску програми.

Графіки керма популярні, оскільки вони спрощують та прискорюють складні розгортання. Однак, як зазначено у звіті Microsoft, у багатьох випадках налаштування за замовчуванням у цих діаграмах не мають належних заходів безпеки.

Користувачі, недосвідчені з хмарною безпекою, часто розгортають ці кермові діаграми такими, якими вони є, ненавмисно піддаючи послуги в Інтернеті та дозволяючи зловмисникам сканувати та використовувати неправильно налаштовані програми.

Джерело: Microsoft

“Конфігурації за замовчуванням, у яких не вистачає належного контролю безпеки, створюють серйозну загрозу безпеки”, – попереджає дослідники Microsoft.

“Без ретельного перегляду проявів YAML та керма, організації можуть несвідомо розгорнути послуги, не маючи будь -якої форми захисту, залишаючи їх повністю підданими зловмисникам”.

“Це особливо стосується, коли розгорнута програма може запитувати про чутливі API або дозволити адміністративні дії, саме це ми незабаром побачимо”.

Дослідники висвітлюють три випадки керма, які ставлять у середовища Kubernetes під загрозу нападу, узагальнено наступним чином.

- Apache pinot: Екставляє основні послуги (Піно-контролер та Піно-Брокер) через послуги Kubernetes Loadbalancer без будь-якої автентифікації.

- Сітка: Публічна реєстрація дозволена від відкритого IP, що дозволяє будь-кому зареєструватися та отримати доступ до кластерних операцій.

- Селен: Nodeport розкриває послугу по всіх вузлах у кластері, покладаючись лише на правила захисту зовнішнього брандмауера. Проблема не впливає на офіційну кермову діаграму, але багато широко посилаються на проекти Github.

Щодо сітки Selenium, Wiz та інших фірм з кібербезпеки раніше спостерігали напади, спрямовані на неправильно налаштовані екземпляри, щоб розгорнути шахтарі XMRIG, щоб видобувати криптовалюту Monero.

Щоб пом'якшити ризики, Microsoft рекомендує ретельно переглядати конфігурацію керма за замовчуванням для оцінки їх з точки зору безпеки, гарантуючи, що вона включає аутентифікацію та ізоляцію мережі.

Крім того, рекомендується виконувати регулярні сканування неправильних конфігурацій, які виставляють інтерфейси робочого навантаження публічно та ретельно контролювати контейнери на підозрілу діяльність.

На основі аналізу 14 м зловмисних дій відкрийте для себе топ -10 методів ATT & CK, що стоять за 93% атак та як захищатись від них.